Blog

Recevez toute l'actualité en avant-première

Cybersécurité industrielle : comment protéger des infrastructures critiques ?

février 12, 2026

NoName057(16) : attaques DDoS pro-russes contre les aéroports et La Poste en France

février 5, 2026

SysDream remporte le marché de formation en cybersécurité d’EDF et de ses 12 filiales

janvier 28, 2026

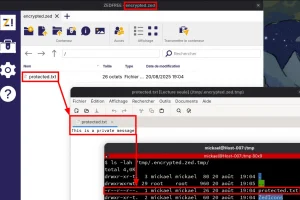

Rapport de vulnérabilité – Gestion des fichiers temporaires dans ZED

décembre 18, 2025

DORA prépare-t-il suffisamment les acteurs financiers aux crises cyber ?

décembre 11, 2025

Campagne TamperedChef : comment détecter et analyser ce faux éditeur PDF ?

novembre 13, 2025

NIS2 : comment préparer son entreprise et bâtir une véritable culture de résilience ?

novembre 6, 2025

- 1

- 2

- 3

- …

- 26

- Suivante →