Lazarus : anatomie d’une APT nord-coréenne

En novembre 2025, une nouvelle campagne menée par le groupe nord-coréen Lazarus a été révélée. Elle s’inscrivait dans le cadre de l’opération Dream Job. Cette campagne visait des entreprises européennes des secteurs de l’aérospatial et de la défense. Les attaquants utilisaient de fausses offres d’emploi afin de dérober des données sensibles liées aux technologies de drones [1].

Entre 2024 et 2025, Lazarus a également été associé à plusieurs autres attaques d’envergure. Parmi elles figuraient des campagnes de cyberespionnage ciblant le secteur nucléaire, notamment via le malware CookiePlus [2]. Le groupe a aussi exploité des vulnérabilités zero-day dans des logiciels sud-coréens tels qu’Innorix Agent. Ces attaques visaient à infiltrer des organisations clés des secteurs de la finance, des télécommunications et des semi-conducteurs [3].

Mais qui se cache vraiment derrière cette entité ?

Par Sophie-C

Focus sur Lazarus : acteur majeur du cyberespionnage nord-coréen

Le groupe Lazarus, actif depuis environ 2009, est un ensemble de groupe d’acteurs de la menace liés à la Corée du Nord. Opérant sous l’autorité du Bureau général de reconnaissance (RGB) [4], il combine des activités d’espionnage ciblées et des opérations criminelles pour financer et soutenir des objectifs étatiques, notamment les programmes militaires et nucléaires.

Pour atteindre ses objectifs, Lazarus déploie des attaques sophistiquées combinant ingénierie sociale, compromission de chaînes d’approvisionnement et exploitation de vulnérabilités.

Il est composé de deux principaux sous-groupes : Andariel et Bluenoroff.

Andariel : un acteur clé des opérations d’espionnage de Lazarus

Andariel, également connu sous les noms d’Onyx Sleet, Silent Chollima ou DarkSeoul, est spécialisé dans l’espionnage même s’il a été longtemps associé à des attaques destructrices. Il cherche à compromettre des infrastructures et à voler des technologies stratégiques au service des intérêts du régime.

Andariel s’est illustré à travers plusieurs opérations majeures, notamment l’attaque de Sony Pictures en 2014, le ciblage présumé de la centrale nucléaire de Kudankulam en 2019, ainsi que des campagnes menées entre 2022 et 2023 contre des dizaines d’entreprises et sous-traitants de la défense en Corée du Sud, en Europe et en Amérique du Nord.

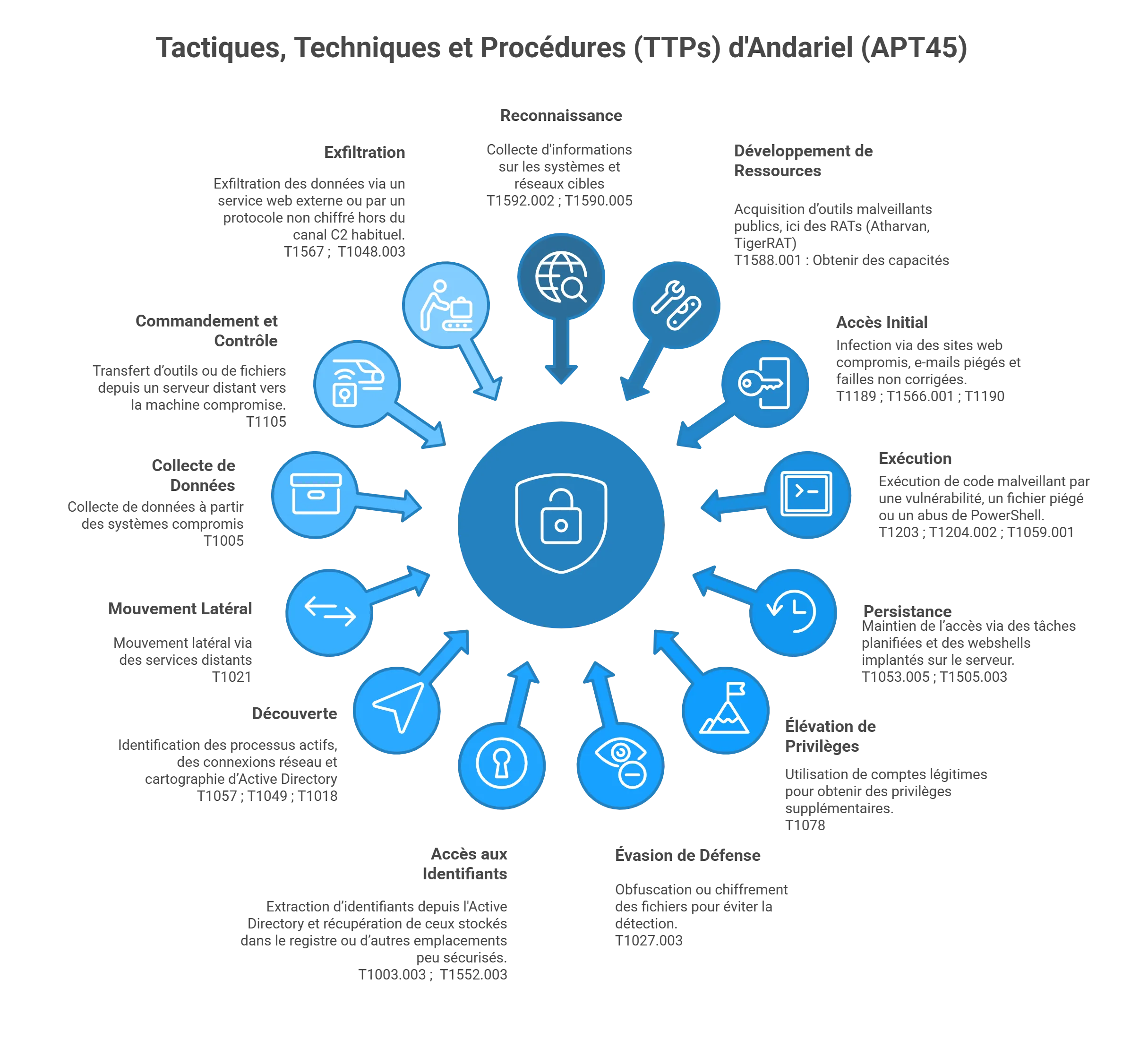

Tactiques, Techniques et Procédures (TTPs) d’Andariel

Andariel mène d’abord une phase de reconnaissance approfondie, en collectant des informations à la fois sur les hôtes (systèmes, logiciels, versions) et sur le réseau de la victime, afin d’adapter précisément son action. L’accès initial est obtenu via des sites web compromis, des campagnes de spear-phishing ou l’exploitation de services exposés et de vulnérabilités connues, telle que Log4j.

L’exécution repose fréquemment sur l’ouverture de documents ou d’exécutables piégés. Le groupe s’appuie sur des RATs (Remote Access Trojans) publics ou semi-publics, tels que TigerRAT, MagicRAT, Atharvan ou YamaBot. La création de tâches planifiées, garantissant la relance du malware au redémarrage, permet d’assurer une persistance dans le système d’information.

Pour limiter la détection, Andariel utilise des techniques d’obfuscation et de packing, comme VMProtect ou Themida.

Enfin, il procède au vol d’identifiants à l’aide d’outils tels que Mimikatz ou ProcDump, pour étendre son attaque avant d’exfiltrer les données.

Tactiques, Techniques et Procédures (TTPs) d’Andariel (source : CERT-Sysdream)

Bluenoroff : la branche financière de Lazarus

BlueNoroff, composante du groupe Lazarus, est considéré comme une sous-division spécialisée dans les opérations à motivation financière, notamment celles ciblant les cryptomonnaies. Pour mener ses actions, il s’appuie, lui aussi, sur l’ingénierie sociale pour compromettre des cibles clés dans ses secteurs d’intérêts. Parmi les opérations les plus récentes, on retrouve GhostCall et GhostHire [5], deux campagnes observées depuis au moins avril 2025. Elles ont ciblé des dirigeants et des développeurs du secteur de la cryptomonnaie en les incitant à exécuter des fichiers malveillants au travers de faux liens de réunion ou de recrutement.

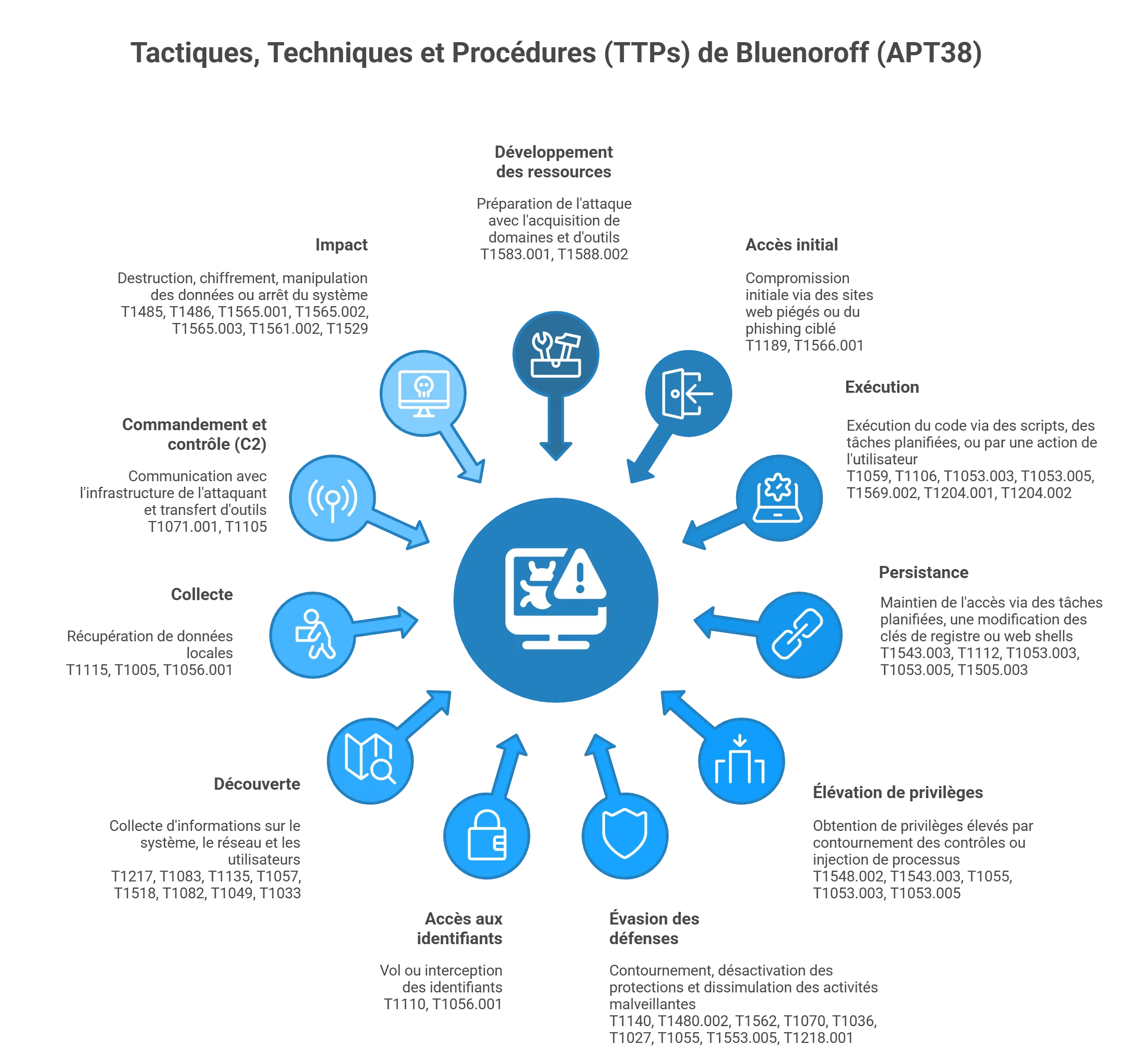

Tactiques, Techniques et Procédures (TTPs) de Bluenoroff

Bluenoroff cible ses victimes via des campagnes de phishing ou des sites web compromis. La charge utile s’exécute généralement à l’aide d’outils natifs à Windows et des scripts (PowerShell, VBScript, shell), souvent déclenchés par l’ouverture de pièces jointes ou de liens malveillants.

Une fois dans le système d’information, le groupe s’assure d’une persistance grâce à des tâches planifiées et des modifications de clés de registre, tout en cherchant à élever ses privilèges et à se déplacer latéralement.

Bluenoroff collecte des identifiants et des données financières sensibles, parfois via du keylogging (enregistrement des frappes du clavier), puis exfiltre ces informations vers son infrastructure C2.

Dans certains cas, ses opérations se concluent par des actions destructrices, comme le chiffrement, la manipulation ou la suppression de données.

Tactiques, Techniques et Procédures (TTPs) de Bluenoroff (source : CERT-Sysdream)

Dream Job : un exemple d’ingénierie sociale

L’opération Dream Job

L’opération Dream Job est une campagne de cyberespionnage mené par le groupe Lazarus et active depuis au moins 2019. Elle repose sur des techniques d’ingénierie sociale à travers de fausses offres d’emploi pour infiltrer des organisations stratégiques. Ils se font alors passer pour de faux recruteurs, allant parfois jusqu’à mener des entretiens fictifs pour inciter les victimes à ouvrir des fichiers prétendument liés au processus de recrutement. Une fois ouvert, une charge malveillante s’exécute.

L’ingénierie sociale : exploitation du facteur humain

L’ingénierie sociale consiste à manipuler psychologiquement une victime pour obtenir des informations ou un accès au système d’information. Sa cible est l’humain. C’est le maillon vulnérable. C’est lui qui, par excès de confiance ou défaut de prudence, consultera un site compromis ou qui ouvrira un fichier piégé, devenant ainsi le vecteur d’accès initial d’une cyberattaque.

Grâce à une phase de reconnaissance approfondie, les acteurs personnalisent leur approche pour déjouer la vigilance des victimes. Quelle est, en effet, la probabilité de recevoir une fausse offre d’emploi correspondant parfaitement à son profil, alors même que l’on est en recherche active ?

Pour parvenir à leurs fins, ils exploitent les mécanismes cognitifs inhérents à l’être humain et les failles qui en découlent. Ceci leur permet de contourner les mesures de protection techniques déjà en place et qui sont bien plus difficiles à compromettre. Ces failles, appelées « biais cognitifs », sont un ensemble de processus influençant la sélection et le traitement de l’information par le cerveau. Ils peuvent entraîner une altération du jugement. Ils sont nombreux, parmi eux, on retrouve les biais de confirmation et d’ancrage.

Contexte géopolitique des activités de Lazarus

La Corée du Nord se trouve dans une situation particulière.

Elle dispose, d’une part, d’une des plus grandes armées du monde, avec plus d’un million de militaires actifs. D’autre part, ses difficultés économiques, induites par de lourdes sanctions internationales, ont conduit au vieillissement de ses infrastructures militaires et de son armement. Elle est donc dans une situation de faiblesse alors qu’elle est encore officiellement en guerre avec la Corée du Sud. Elle favorise alors une stratégie militaire hybride, plutôt que strictement conventionnelle, afin de conserver un certain avantage stratégique tout en évitant le risque de représailles militaires directes. D’une manière plus large, l’utilisation du cyberespace permet de maintenir, dans l’imaginaire collectif, la perception d’une menace nord-coréenne crédible et à en tenir compte dans les décisions stratégiques d’autres pays. Elle compense ainsi sa faiblesse militaire à moindre coût.

Ces cyberattaques nord-coréennes transforment le cyberespace en un vecteur de pression stratégique dans la région. La difficulté d’attribution de ces attaques complique considérablement la réponse internationale et augmente l’effet psychologique et politique de ces opérations.

Sources :

[1] - ESET dévoile une nouvelle attaque de Lazarus. (s. d.). ESET. https://www.eset.com/na/about/newsroom/press-releases/recherche/groupe-lazarus-attaque-fabricants-drones-europeens/

[2] - Sarı, C. (2025, 30 janvier). Dark Web profile : Lazarus Group - SOCRadar® Cyber Intelligence Inc. SOCRadar® Cyber Intelligence Inc. https://socradar.io/blog/apt-profile-who-is-lazarus-group/

[3] - Kaspersky uncovers new Lazarus-led cyberattacks targeting South Korean supply chains. (2025, 23 avril). /. https://www.kaspersky.com/about/press-releases/kaspersky-uncovers-new-lazarus-led-cyberattacks-targeting-south-korean-supply-chains

[4] - https://attack.mitre.org/groups/G0032/

[5] - Team, K., & Team, K. (2025, 12 novembre). GhostCall et GhostHire : la chasse aux actifs en cryptomonnaies. Blog Officiel de Kaspersky. https://www.kaspersky.fr/blog/bluenoroff-ghostcall-ghosthire-lazarus/23351/

Contactez-nous