Dark Storm Team : l’acteur de la menace aux yeux plus gros que le ventre

Le groupe Dark Storm Team (DST), que vous connaissez peut-être si vous suivez l’actualité cyber, se présente comme un spécialiste des attaques DDoS et revendique son engagement en faveur des Palestiniens face aux opérations militaires Israéliennes.

Par Julien D.

Les messages diffusés sur Telegram par le groupe, dont l’accès avait récemment été restreint avant de réapparaître, décrivent fréquemment leurs actions comme des représailles aux pertes civiles en territoires Palestiniens. En jouant la carte de l’émotion, ils cherchent à rallier le soutien des communautés hacktivistes.

Lundi 10 mars 2025, ce groupe d’hacktivistes s’est mis à avoir les yeux plus gros que le ventre et vouloir DDoS le réseau social X (anciennement Twitter).

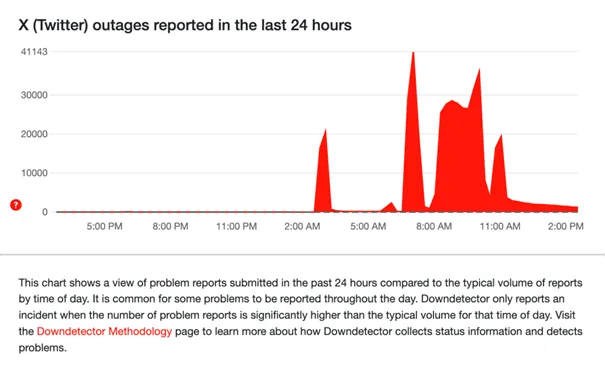

Voici un graphique illustrant la volumétrie du réseau X au moment de l’attaque :

Rapports X de Downdetector à 14h56, heure du Pacifique (source : malwarebytes)

Cette attaque contre X/Twitter a bien secoué la plateforme, avec des ralentissements majeurs observés une bonne partie de l’après-midi. Même Elon Musk a reconnu que cela avait été mené avec « beaucoup de moyens », laissant entendre qu’il s’agissait soit d’un gros groupe, soit d’un État. Pourtant, ceux qui suivent un peu DST (Dark Storm Team) savent que ce groupe n’est pas une machine aussi rodée que NoName057(16), bien plus structurée et industrialisée. Mais il faut tout de même admettre que ces derniers mois, DST a clairement gagné en envergure : plus d’attaques, des cibles plus variées et surtout une vraie montée en popularité.

Face à cette situation, Cloudflare, le bouclier anti-DDoS de X/Twitter, a rapidement réagi en mettant en place un CAPTCHA pour filtrer les utilisateurs légitimes, tout en absorbant l’attaque grâce à son réseau distribué. Grâce à cette intervention, la plateforme a pu retrouver un fonctionnement normal assez rapidement.

Pourquoi est-il intéressant d’analyser ce groupe ?

En février 2025 (rapport toujours en cours de rédaction au moment où j’écris ces lignes), DST a surpassé NoName057(16) en nombre d’attaques recensées contre plusieurs secteurs stratégiques, notamment l’aérien, le spatial et la défense. C’est la deuxième fois en trois mois, un fait notable puisqu’habituellement, NoName057(16) occupe systématiquement la première place de ce classement.

Observer cette évolution permet de mieux comprendre la dynamique des acteurs de la menace et d’anticiper les tendances à venir. La montée en puissance de DST, qu’elle soit en volume d’attaques, en diversité des cibles ou en influence, montre qu’il ne s’agit plus seulement d’un groupe secondaire, mais d’un acteur qu’il devient essentiel de surveiller de près.

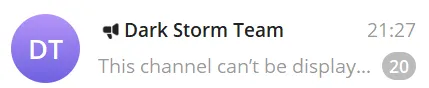

Le lendemain de cette attaque, le mardi 11 mars 2025, DST a vu son compte Telegram être banni. Une décision qui montre l’influence de Musk, alors que le groupe de la menace attaquait en toute impunité des centaines de victimes depuis plusieurs mois.

Le canal Dark Storm Team a été banni de Telegram le 11/03/2025

Quelles conséquences en matière de renseignement sur les menaces cyber ?

D’un point de vue cyber threat intelligence (CTI), DST s’est illustré par des attaques DDoS visant divers secteurs critiques, notamment l’aérien, l’énergie, les télécommunications et la défense. Récemment, le groupe a tenté de cibler l’infrastructure numérique d’un aéroport, mais s’est retrouvé à attaquer un site non officiel, illustrant certaines limites dans sa planification.

Pour l’instant, en attendant une possible restructuration, cela pourrait signifier une diminution temporaire des attaques DDoS sur les secteurs que nous surveillons, ou à l’inverse, une évolution de leur mode opératoire qui rendrait leur activité plus difficile à détecter en l’absence de monitoring direct.

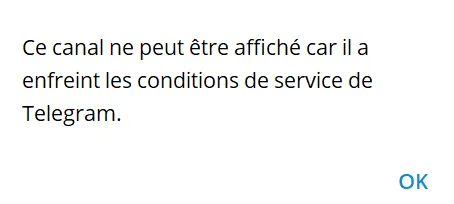

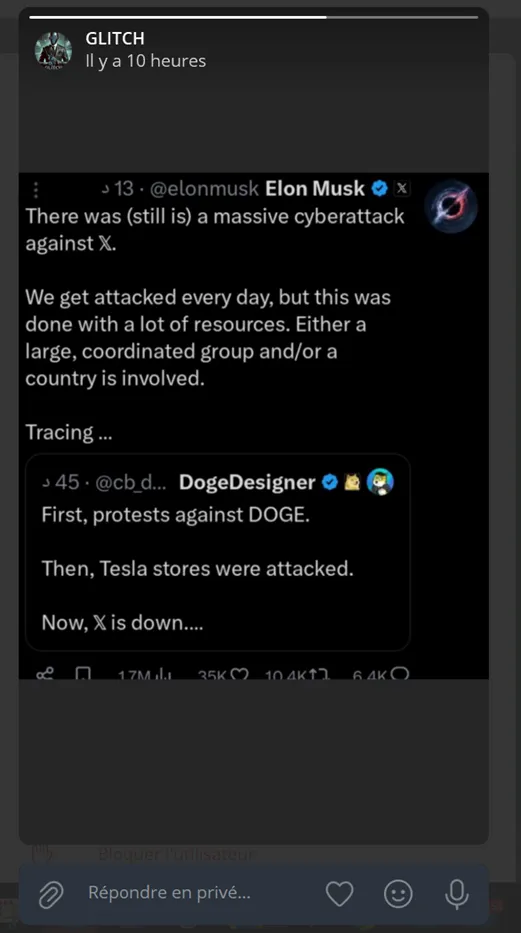

Sur le plan du renseignement cyber, les analystes CTI suivent de près les communications et les mouvements de GLITCH, le leader de DST. Malgré le bannissement du groupe sur Telegram, ce dernier affiche toujours sa fierté et continue de repartager l’attaque sur son nouveau canal (captures ci-dessous).

Glitch : l’opérateur à la tête du groupe Dark Storm Team

Story publiée par Glitch, repartageant un post d’Elon Musk et la cyberattaque massive subit par X/Twitter le 10 mars 2025.

Un véritable coup de projecteur pour cet opérateur, qui à nos yeux, ne présente pas les caractéristiques d’un acteur étatique.

Les indices que nous avons soulignés – l’imprécision des attaques et leur puissance relative – vont dans ce sens. Mais surtout, il ne faut pas oublier que ces groupes fonctionnent avant tout comme des entreprises lucratives, probablement basées en Russie, en suivant facilement les orientations politiques du Kremlin, ou à défaut, sans aller à son encontre.

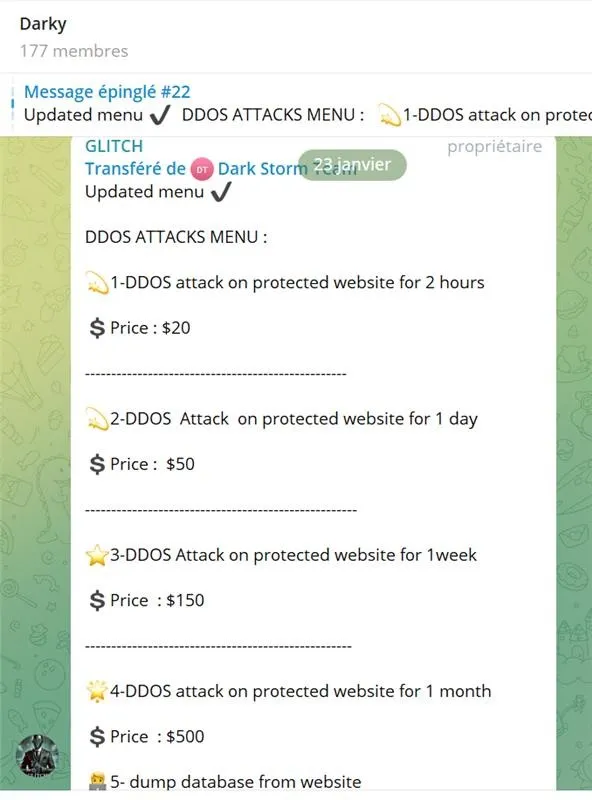

Illustration de « Business is Business » et coût des attaques :

« Menu » des attaques DDoS proposées par l’acteur de la menace GLITCH, à la tête du groupe Dark Storm Team.

Cette grille tarifaire rappelle que le DDoS-as-a-Service est un business bien rodé.

Les prix relativement bas confirment que ces acteurs ciblent avant tout un public large, allant des petits commanditaires opportunistes aux groupes plus structurés cherchant à sous-traiter certaines attaques.

L’offre s’adapte aussi aux besoins, de la simple nuisance temporaire à une pression prolongée sur une cible. Le dernier service, lié à l’exfiltration de bases de données, montre une volonté d’élargir leur champ d’action au-delà du DDoS pur.

Reste alors à voir si cette diversification s’accompagne d’une montée en compétence ou si elle repose sur de la revente en second marché.

Affaire à suivre… !

Contactez-nous