Rapport de vulnérabilité – Gestion des fichiers temporaires dans ZED

Lors d’une analyse sur un système Linux ou macOS utilisant un conteneur ZED, crée sur une version vulnérable et protégé par un chiffrement, nous avons identifié une vulnérabilité dans la gestion des fichiers temporaires. En effet, cette faille à un utilisateur n’ayant pas le droit d’en connaitre, d’accéder à un fichier préalablement ouvert par un utilisateur habilité à ouvrir cryptographiquement le conteneur chiffré. Le correctif est disponible et l’éditeur a publié un bulletin de sécurité, relayé par le CERT-FR, en anticipation de l’attribution d’un identifiant de CVE par le MITRE.

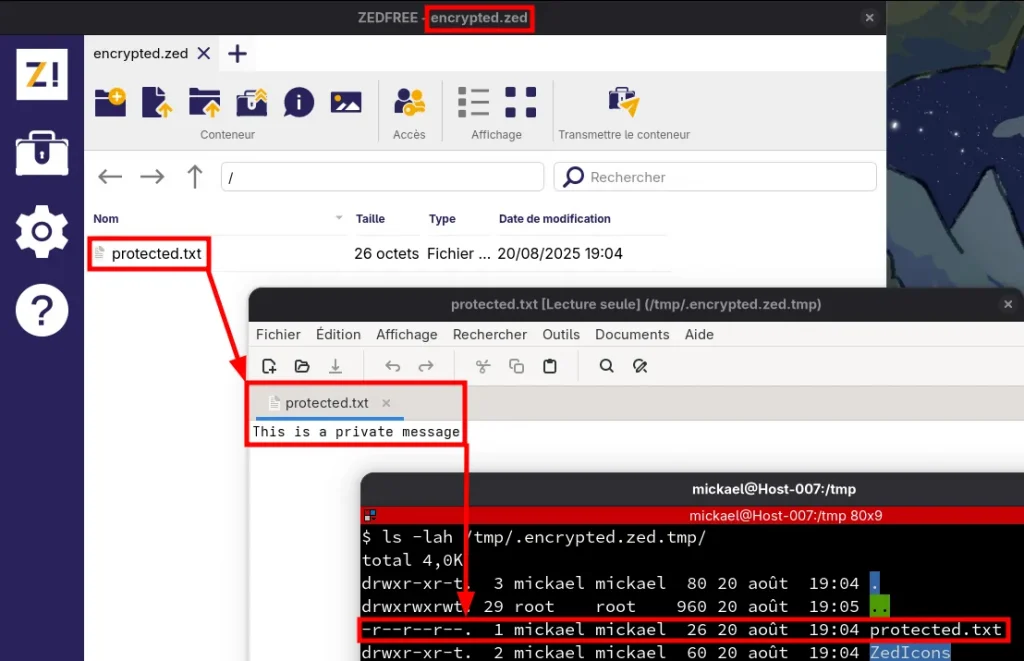

Lorsqu’une archive (ex: ZIP) ou un fichier est ouvert et modifié via l’interface graphique de ZED, une copie temporaire en clair est créée dans le répertoire /tmp/. Le problème est que ces fichiers temporaires sont générés avec des droits trop permissifs :

- Propriétaire : lecture uniquement

- Groupe : lecture uniquement

- Autres utilisateurs : lecture uniquement

Fichier ouvert via ZED

Cela démontre que tout utilisateur local du système peut lire le fichier temporaire, et donc accéder au contenu en clair d’un fichier auquel il n’est pas censé avoir accès.

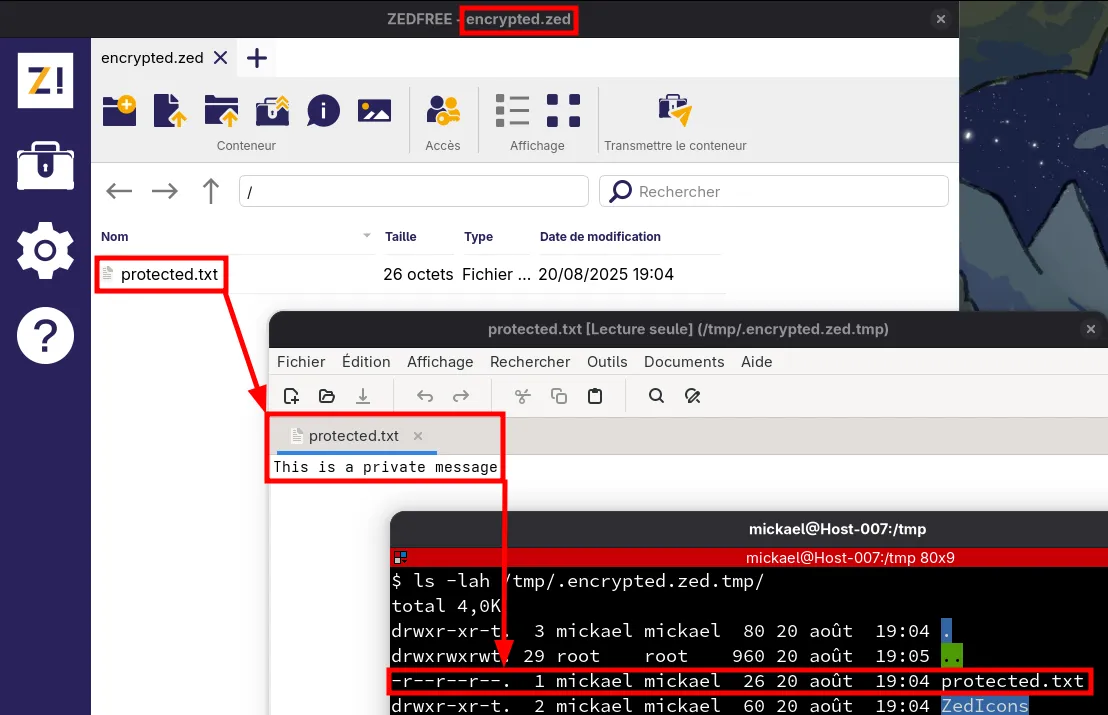

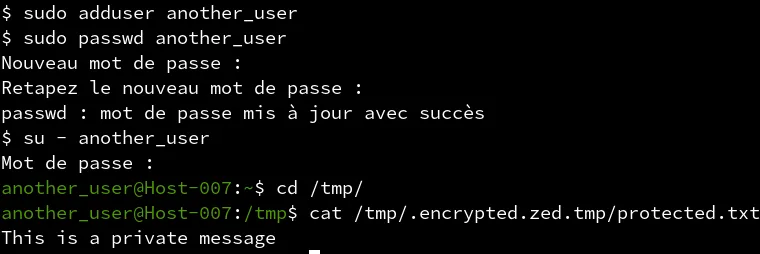

Proof of Concept (PoC)

La faisabilité de l’exploitation est démontrée par le scénario suivant :

- Création d’un utilisateur limité : sudo useradd -m testuser ; sudo passwd testuser

- Connexion avec l’utilisateur non privilégié : su – testuser

- Ouverture d’un fichier protégé dans un conteneur ZED via l’accès direct au répertoire tmp : cat/tmp/.encrypted.zed.tmp/protected.txt

Ouverture du fichier par un autre utilisateur

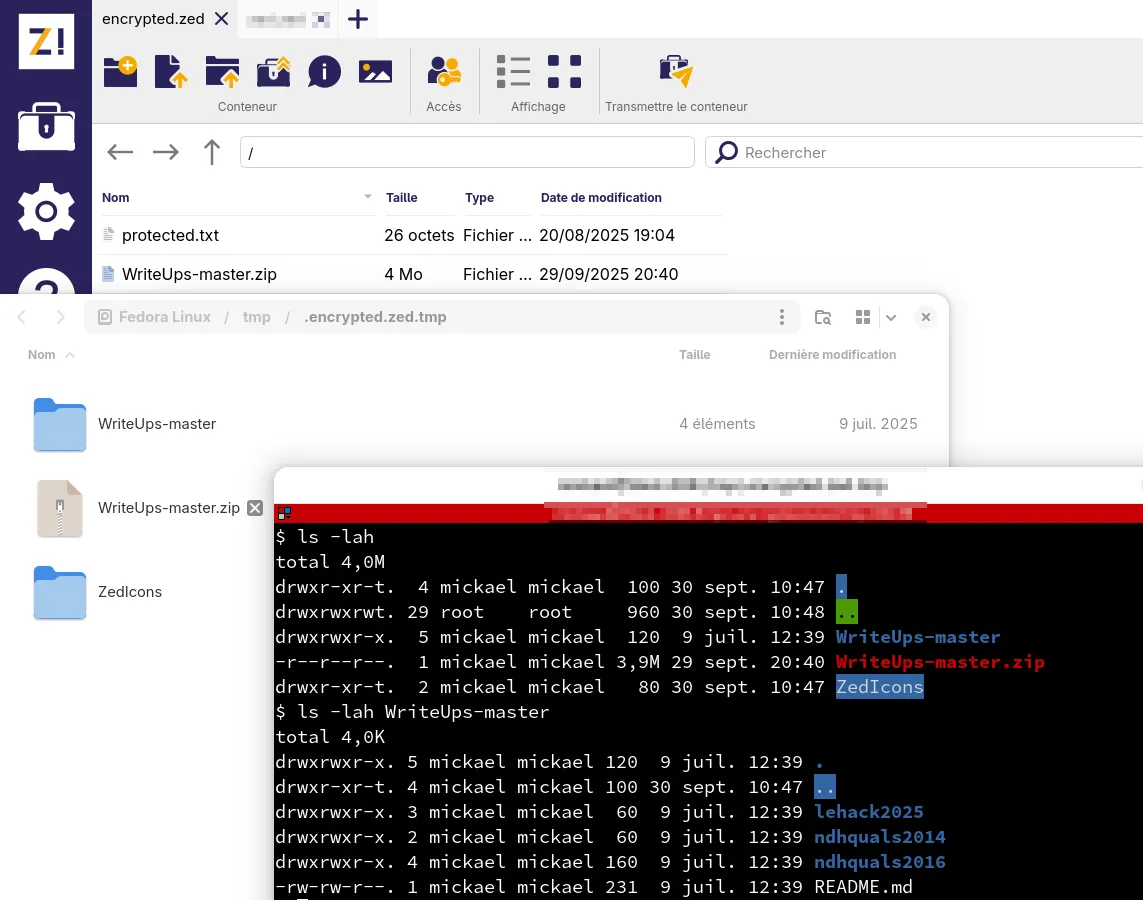

Le contenu du fichier en clair est affiché sans aucune authentification ni déchiffrement. Par ailleurs, on observe le même comportement lorsqu’on ouvre une archive (ex. : ZIP) dans le conteneur.

Archive ZIP ouverte dans un conteneur

Impact et évaluation CVSS

Cette vulnérabilité entraîne plusieurs risques en matière de sécurité :

- Confidentialité compromise : toute donnée sensible ouverte depuis un conteneur ZED peut être lue par un utilisateur local malveillant ou un processus espion;

- Contournement du chiffrement : les mécanismes de protection perdent leur efficacité si les données sont accessibles en clair en dehors du conteneur.

Ainsi, la vulnérabilité présente un score CVSS de 5.5 en raison des facteurs suivants :

- Vecteur : CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N

- Score de base : 5.5 / 10 (Medium)

Interprétation

- Confidentialité : Impact élevé (H) – les données en clair sont accessibles aux utilisateurs locaux.

- Intégrité : Aucun impact (N) – pas de possibilité de modification directe.

- Disponibilité : Aucun impact (N) – pas de perturbation du service.

Cette vulnérabilité, bien que locale, peut compromettre la confidentialité du chiffrement appliqué par ZED.

Versions affectées et correctifs

Les versions suivantes de ZED sont affectées par la vulnérabilité :

- ZED! Entreprise pour Linux (CentOS 7.0) versions antérieures à 2023.5.5

- ZED! Entreprise pour Linux (Ubuntu 24.04) versions 2025.1.x antérieures à 2025.1.14

- ZED! Entreprise pour macOS versions 2024.x antérieures à 2024.4 b18

- ZEDFREE pour Linux (CentOS 7.0) versions antérieures à 2023.5.5

- ZEDFREE pour Linux (Ubuntu 24.04) versions 2025.1.x antérieures à 2025.1.14

- ZEDFREE pour macOS versions 2024.x antérieures à 2024.4 b18

- ZEDPRO pour Linux (CentOS 7.0) versions antérieures à 2023.5.5

- ZEDPRO pour Linux (Ubuntu 24.04) versions 2025.1.x antérieures à 2025.1.14

- ZEDPRO pour macOS versions 2024.x antérieures à 2024.4 b18

Les versions Windows, y compris toutes les versions certifiées et qualifiées ANSSI, ne sont pas concernées. Il est donc nécessaire de procéder à la mise à jour du programme selon l’édition utilisée :

- ZED! Entreprise for Linux (Ubuntu 24.04) > 2025.1.14

- ZED! Entreprise for Linux (CentOS 7.0) > 2023.5.5

- ZED! Entreprise for macOS > 2024.4 b18

- ZEDPRO for Linux (Ubuntu 24.04) > 2025.1.14

- ZEDPRO for Linux (CentOS 7.0) > 2023.5.5

- ZEDPRO for macOS > 2024.4 b18

- ZEDFREE for Linux (Ubuntu 24.04) > 2025.1.14

- ZEDFREE for Linux (CentOS 7.0) > 2023.5.5

- ZEDFREE for macOS > 2024.4 b18

Cette vulnérabilité montre que, dans un environnement multi-utilisateur, il est possible de contourner le chiffrement appliqué par ZED. L’application du correctif de sécurité, corrigeant la gestion des fichiers temporaires, est donc indispensable pour garantir la confidentialité des données.

Timeline

Date

|

Description

|

20/08/2025 21/08/2025 19/09/2025 24/11/2025 25/11/2025 XX/12/2025 |

Prise de contact avec PRIM’X Envoi des détails techniques Demande de CVE auprès du MITRE (en attente) Publication PrimX du bulletin de sécurité 25b36541 Publication CERT-FR du bulletin de sécurité 2025-AVI-1038 Publication de l’article par SysDream |

Références • Avis du CERT-FR : https://www.cert.ssi.gouv.fr/avis/CERTFR-2025-AVI-1038/3 • Bulletin de sécurité de PRIMX : https://www.primx.eu/fr/bulletins/security-bulletin-25b36541/ • CVE-2025-XXXXX : en attente du MITRE Crédit • Mickael Karatekin (SysDream)