Campagne TamperedChef : comment détecter et analyser ce faux éditeur PDF ?

En Aout 2025, le SOC SysDream a détecté et analysé une campagne d’ampleur en Europe, désignée TamperedChef, active depuis juin 2025. Cette campagne diffuse un malware se faisant passer pour un éditeur PDF gratuit. L’opération combine une ingénierie sociale ciblée et une distribution via publicités sponsorisées (Google Ads), poussant les victimes à télécharger une application distribuée sous le nom AppSuite PDF Editor.

La tactique est particulièrement insidieuse : l’application se comporte de manière entièrement légitime pendant une période différée (≈ 56 jours) avant d’activer sa charge malveillante. Une fois activée, elle procède notamment à l’exfiltration de mots de passe, de cookies et de tokens de session, compromettant ainsi les comptes et services accessibles depuis les postes infectés.

Par Alexandre-H

Google Ads au Service du Crime

La campagne exploite une infrastructure élaborée pour maximiser sa portée et sa crédibilité. Les recherches révèlent plus de 50 domaines identifiés pour héberger des versions du faux éditeur PDF.

Cette infrastructure comprend des domaines aux noms professionnels tels que businesspdf[.]com, smarteasypdf[.]com, et pdf-tool[.]appsuites.ai

La stratégie est particulièrement efficace :

- Plus de 50 domaines hébergent des versions du faux éditeur PDF

- Les sites de téléchargement imitent parfaitement l’apparence d’éditeurs légitimes

- La promotion via Google Ads confère une légitimité apparente

- Le timing d’activation (56 jours) correspond à la durée standard des campagnes Google Ads (60 jours)

Cette approche traduit une stratégie mûrement réfléchie qui exploite un comportement utilisateur récurrent. En contexte professionnel, les collaborateurs disposent généralement de licences officielles pour la lecture et la modification de documents PDF, fournies par leur organisation. Cependant, certaines situations particulières (souvent urgentes) peuvent pousser un utilisateur à rechercher rapidement une solution alternative.

Ce scénario est fréquemment observé en environnement professionnel : lorsqu’un besoin ponctuel de modification de PDF survient en dehors des outils « corporates habituels » beaucoup ont le réflexe de saisir dans leur moteur de recherche des termes comme « modifier PDF », « éditer PDF gratuit » ou « éditeur PDF en ligne ». Dans l’urgence du moment, ils se tournent vers les premiers résultats disponibles, sans nécessairement vérifier leur légitimité ou consulter leurs services informatiques.

Chaine d’infection et analyse technique

Phase d’installation

- Recherche Google « éditeur PDF gratuit »

- Clic sur publicité malveillante

- Téléchargement AppSuite-PDF.msi

- Installation normale avec interface utilisateur fonctionnelle

- Fonctionnement légitime pendant exactement 56 jours

L’installation suit un processus sophistiqué. Lorsque l’utilisateur exécute le fichier d’installation, une licence utilisateur est d’abord présentée. En arrière-plan, le programme effectue des requêtes HTTP vers des serveurs contrôlés par l’attaquant :

- hxxp://inst.productivity-tools[.]ai/status/InstallStart?v=1.0.28.0&p=PDFEditor&code=EN-US

- hxxp://vault.appsuites.[ai]/AppSuites-PDF-1.0.28.exe

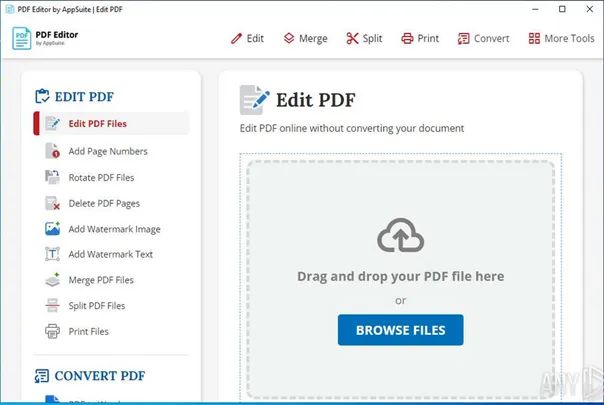

Interface utilisateur une fois installée

Source : Any.run 24 juin 2025 https://app.any.run/tasks/761e64f8-6d72-4027-a01a-357a958b3c8b

Cette image montre l’interface fonctionnelle de PDF Editor by AppSuite après installation :

- Interface moderne et professionnelle

- Fonctionnalités réelles : édition, rotation, fusion, division de PDF

- Zone de glisser-déposer pour les fichiers

Apparence totalement légitime d’un éditeur PDF

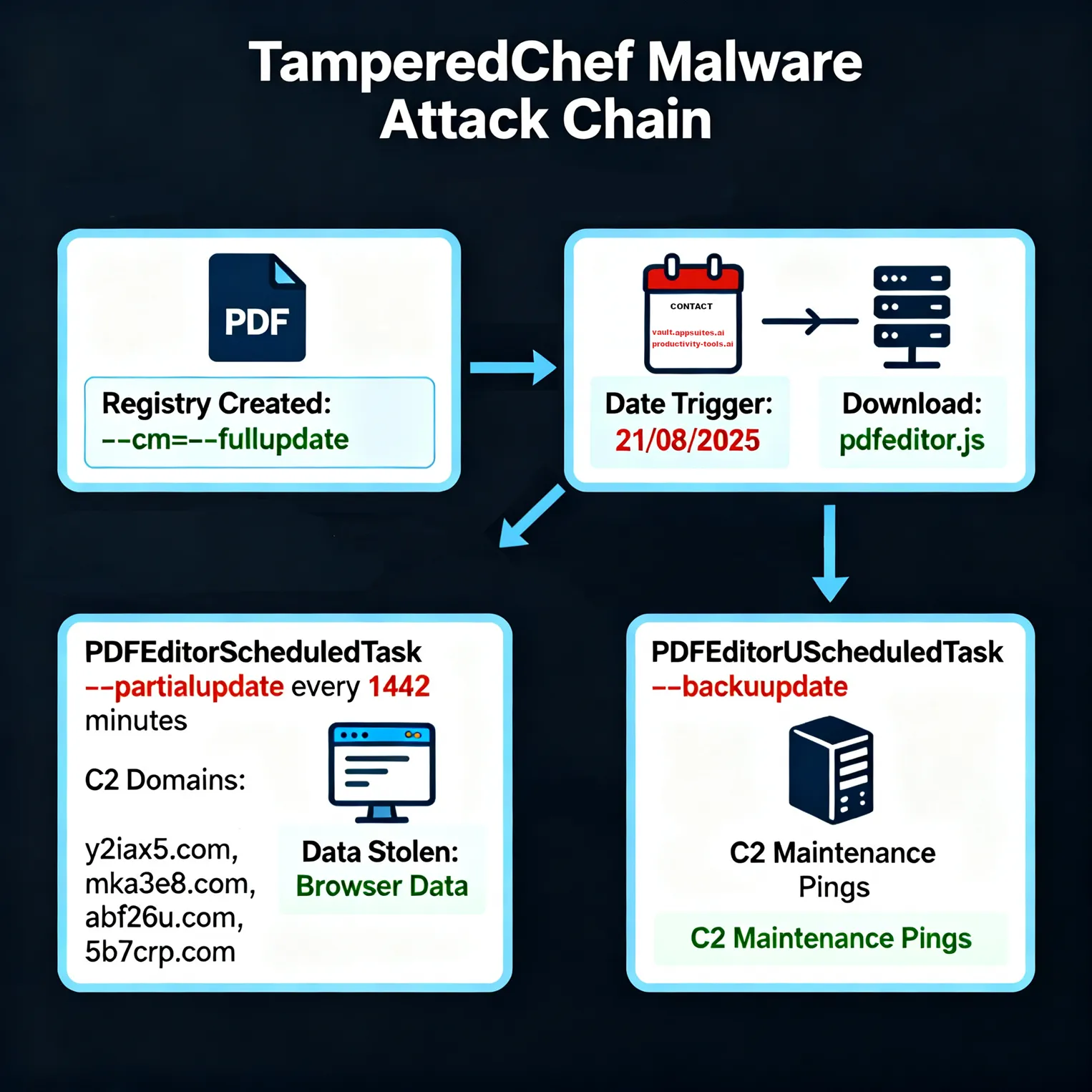

Phase d’activation (21/08/2025)

Mécanisme d’activation différée

L’aspect le plus insidieux de TamperedChef réside dans son mécanisme d’activation différée. Pendant 56 jours, l’éditeur PDF fonctionne normalement. Cette durée correspond à la durée standard des campagnes Google Ads (60 jours), suggérant une stratégie délibérée de l’acteur de menace pour maximiser les téléchargements avant l’activation des capacités malveillantes

- Déclencheur : argument –cm=–fullupdate

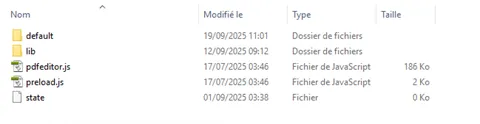

- Payload : téléchargement de pdfeditor.js (obfusqué)

Mécanismes de persistance

L’installation établit plusieurs points d’ancrage système :

Clés de registre :

|

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\PDFEditorUpdater HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{GUID} HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\PDFEditorScheduledTask HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\PDFEditorUScheduledTask |

- Tâches planifiées :

-

- PDFEditorScheduledTask

- PDFEditorUScheduldedTask

Basé sur l’analyse technique de G DATA voici les détails précis sur ces tâches planifiées :

- PDFEditorScheduledTask

-

- Commande exécutée : PDF Editor.exe –cm=–partialupdate

- Action déclenchée : Lance la routine –check (une seule fois)

- Timing : S’exécute 1 jour et 2 minutes après l’activation

- But : Contact le C2 pour récupérer la configuration et voler les données navigateurs

- PDFEditorUScheduledTask

-

- Commande exécutée : PDF Editor.exe –cm=–backupupdate

- Action déclenchée : Lance la routine –ping (répétitive)

- Fréquence : Exécution répétée

- But : Maintient la communication avec le C2 pour recevoir de nouvelles instructions

Mécanisme technique

Les deux tâches sont créées via l’API Windows Task Scheduler en utilisant des GUID COM spécifiques. Le délai de 1 jour + 2 minutes pour la première tâche est calculé pour contourner les sandbox qui n’attendent généralement pas aussi longtemps.

Ces tâches garantissent la persistance long-terme du malware même si l’utilisateur ferme l’application PDF Editor, permettant le vol continu de données et la communication C2.

Infrastructure de communication

Domaines C2 communication :

-

- Appsuites[.]ai (principal)

- sdk.appsuites[.]ai/api/s3/options (commandes)

- log.appsuites[.]ai (exfiltration)

- vault.appsuites[.]ai (charge utile)

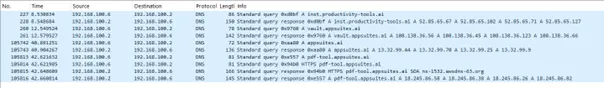

Analyse comparative du comportement réseau :

Les résolutions DNS capturées révèlent les premiers contacts du malware avec son infrastructure de commande.

Trois domaines critiques sont identifiés : inst.productivity-tools.ai qui orchestre le tracking d’installation [1] [2], vault.appsuites.ai qui héberge le payload téléchargeable [1] [2], et sdk.appsuites.ai qui gère les mises à jour distantes [1] [2]. Cette séquence DNS constitue la signature réseau de la phase initiale, antérieure à l’exécution des tâches planifiées et à l’activation du vol de données.

Transition vers la phase active :

À partir du 21 août 2025, plusieurs analyses publiques [3] documentent la transition vers une phase active : les hôtes compromis effectuent alors des callbacks vers des domaines de commande & contrôle (par ex. y2iax5[.]com, abf26u[.]com, mka3e8[.]com, 5b7crp[.]com) et génèrent des flux POST chiffrés / connexions TLS compatibles avec de l’exfiltration d’informations

Fonctionnalités malveillantes

- Vol de credentials : Exploitation Windows DPAPI pour bases de données navigateurs

- Vol de cookies : Sessions actives et tokens d’authentification

- Reconnaissance : Enumération produits de sécurité installés

- Terminaison processus : Arrêt navigateurs pour accès aux données verrouillées

- Communication C2 : Protocoles HTTP/HTTPS vers domaines compromis

Ces scores d’impact agrègent la portée, la gravité et la complexité de chaque tactique MITRE ATT&CK pour TamperedChef afin de prioriser les défenses sur les phases les plus critiques de l’attaque.

Impact technique

- Compromission des identifiants : accès non autorisé aux comptes utilisateurs.

- Vol de sessions : détournement de sessions authentifiées.

- Persistance sur le système : maintien d’un accès durable sur les postes compromis.

- Reconnaissance du réseau : collecte d’informations sur l’environnement interne.

Impact métier

- Violation de données personnelles : risque de non-conformité au RGPD.

- Compromission de la messagerie : accès aux échanges professionnels sensibles.

- Accès aux services cloud : exploitation des sessions volées pour compromettre des environnements SaaS.

- Atteinte à la réputation : dégradation de l’image de l’organisation en cas de fuite d’informations.

Evolution des techniques d’évasion

TamperedChef illustre l’évolution des techniques d’évasion des cybercriminels. Contrairement aux malwares traditionnels qui cherchent à se dissimuler, cette campagne mise sur la légitimité apparente et la patience stratégique. L’application fournit réellement la fonctionnalité promise pendant des semaines, accumulant la confiance de l’utilisateur et des systèmes de détection.

Cette approche de « malware utile » représente un défi particulier pour les solutions de sécurité basées sur des signatures ou des comportements suspects immédiats.

Nos recherches révèlent un contournement sophistiqué des solutions de détection traditionnelles.

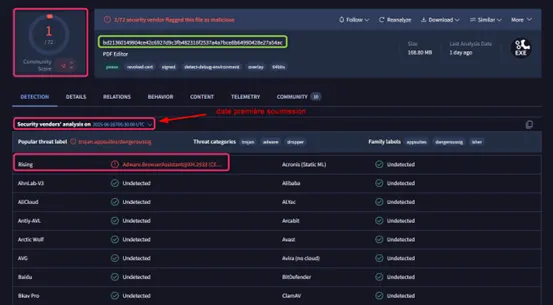

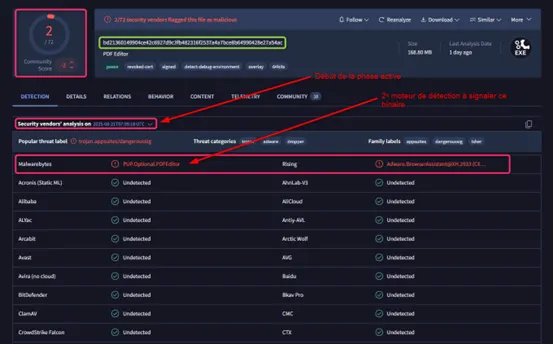

Analyse du binaire principal sur VirusTotal

SHA256: bd21360149904ce42c6927d9c3fb482316f2537a4a7bce8b64990428e27a54ac

Taux de détection initial : 1/72 moteurs antivirus

Post-activation : 10-45/72 moteurs antivirus

Date : 26/06/2025

Phase d’exécution : Dormante (avant activation du malware)

Date : 21/08/2025

Phase d’exécution : Active (activation des fonctionnalités malveillante)

Évolution de la détection VirusTotal

Cette invisibilité temporaire s’explique par :

- Certificat OV valide contournant les heuristiques

- Fonctionnalités PDF réellement implémentées

- Absence de payload malveillant lors de l’analyse sandbox initiale

Liens avec d’autres campagnes

Les investigations révèlent que l’acteur derrière TamperedChef opère depuis au moins août 2024. Cette campagne s’inscrit dans un écosystème plus large d’applications potentiellement indésirables (PUP) incluant OneStart Browser et Epibrowser, qui utilisent la même infrastructure de commande et contrôle.

Les certificats de signature numérique utilisés proviennent de quatre entreprises fictives :

- ECHO Infini SDN BHD

- GLINT By J SDN BHD

- SUMMIT NEXUS Holdings LLC BHD

- BYTE Media (également associé à Epibrowser)

Analyse des certificats de signature

L’analyse des échantillons via MalwareBazaar révèle une infrastructure de certificats organisée autour de quatre entités malaisiennes fictives. Ces certificats de signature de code (de type OV/EV) permettent aux binaires de contourner les détections par défaut de Windows Defender et autres solutions EDR.

Infrastructure de certificats de signature fictive

| Entité | Type | Thumbprint | Échantillons | Notes |

| ECHO INFINI SDN BHD | EV Code | A2278EB6A438DC528F3EBFEB238028C474401BEF

29338264019B62D11F9C6C4B5A69B78B899B4DF6 7533D9D9C5241D0E031C21304C6A3FF064F79072 |

6 échantillons | Signe PDF Editor.exe et elevate.exe ; site généré par IA ; même adresse physique que d’autres entités |

| GLINT SOFTWARE SDN BHD | EV Code | 99201EEE9807D24851026A8E8884E4C40245FAC7 | 1 échantillon | Certificat révoqué depuis la découverte de la campagne

Utilisé pour signer des échantillons ManualFinder associés |

| SUMMIT NEXUS Holdings LLC BHD | EV Code | 76C675514EEC3A27A4E551A77ED30FBB0DC43A01 | Multiples | Mentionné dans les rapports du NCSC néerlandais et de Truesec

Fait partie de l’infrastructure de signature partagée Certificats également révoqués |

| BYTE Media | EV Code | 17F77710C888E30917F71F7909086BCC2D131F61 | Multiples | Lien confirmé avec Epibrowser – autre malware de la même infrastructure

Utilisé pour signer des applications potentiellement indésirables (PUP) Connexion directe avec les serveurs C2 de TamperedChef |

Enrichissement CTI par sources ouvertes

Pour valider et enrichir l’analyse des indicateurs de compromission identifiés, nous avons mené une investigation complémentaire via des sources de renseignement ouvertes, tout en nous appuyant sur l’analyse comportementale réalisée en laboratoire. Cette démarche mixte a permis de confirmer l’attribution des artefacts techniques, d’identifier l’évolution de l’infrastructure malveillante, et de découvrir des marqueurs additionnels non documentés dans les rapports initiaux.

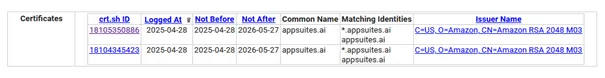

L’analyse réalisée à partir de crt.sh a permis d’identifier deux certificats SSL/TLS émis par Amazon pour le domaine appsuites[.]ai : le premier actuel (ID 18105350886, avril 2025-mai 2026) et un précédent (ID 18104345423, même période). Cette rotation de certificats Amazon RSA 2048 M03 coïncide parfaitement avec la timeline de la campagne TamperedChef.

SecurityTrails confirme que l’infrastructure utilise exclusivement des IP Amazon CloudFront depuis juin 2025, avec plusieurs rotations d’adresses (18.165.98.x, 18.154.227.x, 52.85.132.x). Cette stratégie de masquage via CDN explique pourquoi les recherches directes sur Shodan restent limitées.

Les sous-domaines découverts suggèrent une infrastructure modulaire dédiée à différentes phases de l’attaque.

L’examen des enregistrements VirusTotal complète notre cartographie : plus d’une douzaine de sous-domaines rattachés à *.appsuites.ai ont été identifiés, démontrant la modularité de l’infrastructure.

Plusieurs endpoints API critiques sont exposés :

/api/s3/new?fid=ip&version=1.0.28 pour l’enregistrement initial des victimes

/api/s3/event pour la remontée d’événements

/api/s3/remove pour la désinstallation

/productivity/dp/ping/download pour la communication C2 persistante

De même, l’analyse de pdfprosuite.com révèle une structure équivalente, avec des sous-domaines dédiés à chaque fonction :

- on[.]pdfprosuite.com (activation des services)

- api[.]pdfprosuite.com et api2.pdfprosuite.com (interfaces de programmation)

- files[.]pdfprosuite.com (hébergement de fichiers)

- console[.]pdfprosuite.com (portail de gestion)

- log[.]pdfprosuite.com (collecte de journaux)

Ces attributions reposent à la fois sur les conventions de nommage observées, les endpoints API identifiés et les pratiques documentées lors de campagnes antérieures similaires, et doivent donc être considérées comme des hypothèses.

Infrastructure de commande et contrôle

Domaines C2 confirmés

Quatre domaines de commande identifiés par analyse réseau :

- y2iax5[.]com

- abf26u[.]com

- mka3e8[.]com (partagé avec ManualFinder)

- 5b7crp[.]com

Tous utilisent des noms de domaine générés aléatoirement (6 caractères + TLD .com) pour éviter la détection par DNS sinkhole. Les enregistrements WHOIS sont protégés par des services de privacy, mais l’analyse des patterns temporels suggère un enregistrement groupé mi-juin 2025.

Analyse des scripts JavaScript

Fichiers analysés

Deux fichiers JavaScript ont été récupérés lors de nos investigation :

- preload.js (1 370 octets)

- pdfeditor.js (189 930 octets)

preload.js

Ce fichier présente une obfuscation légère typique des malwares Electron. Après déobfuscation manuelle des chaînes hexadécimales, le code révèle :

javascript

const { contextBridge, ipcRenderer } = require(‘electron’);

contextBridge.exposeInMainWorld(‘electronAPI’, {

‘sendToMain’: (data) => {

ipcRenderer.send(‘main’, data);

}

});

Ce script établit un pont de communication entre le processus de rendu Electron et le processus principal via l’API contextBridge. Il expose une fonction electronAPI.sendToMain() qui permet d’envoyer des données arbitraires au processus principal par le canal IPC nommé ‘main’.

pdfeditor.js

Le fichier principal présente une obfuscation particulièrement poussée :

- 16 861 encodages hexadécimaux de type 0x[0-9a-fA-F]+

- 66 fonctions obfusquées suivant le pattern _0x[a-fA-F0-9]+

- 57 variables obfusquées avec la même nomenclature

L’analyse statique révèle plusieurs chaînes d’intérêt une fois déobfusquées :

- Références à PDFEditorUpdater (nom de la clé de registre de persistance)

- Arguments de ligne de commande : –install, –enableupdate, –fullupdate, –partialupdate

- Fonctions système : existsSync (vérification d’existence de fichiers)

- Termes liés au registre Windows et aux tâches planifiées

Corrélation avec les IOCs TamperedChef

Les éléments identifiés correspondent aux indicateurs documentés pour TamperedChef :

Persistance :

- Clé de registre SOFTWARE\Microsoft\Windows\CurrentVersion\Run\PDFEditorUpdater

- Arguments de commande –cm=–fullupdate pour déclencher les mises à jour

Architecture Electron :

- Utilisation de contextBridge et ipcRenderer pour la communication inter-processus

- Canal IPC dédié (‘main’) pour l’exfiltration de données

Techniques d’évasion :

- Obfuscation massive pour masquer les chaînes sensibles

- Période de dormance intégrée avant activation

Recommandations

Mesures de défense et recommandations

Détection et réponse

Nous recommandons plusieurs approches de détection :

- Surveillance des clés de registre : Monitoring des créations dans */Run pointant vers des dossiers utilisateur non protégés

- Détection comportementale : Alertes sur les fermetures forcées de navigateurs combinées à des accès aux bases de données d’identifiants

- Analyse réseau : Surveillance du trafic vers les domaines C2 identifiés

Prévention

- Contrôle applicatif : Déploiement d’AppLocker ou solutions similaires pour contrôler l’installation de logiciels

- Blocage publicitaire : Implémentation de solutions anti-malvertising pour réduire l’exposition aux publicités malveillantes

- Formation utilisateurs : Sensibilisation aux risques des téléchargements de logiciels gratuits depuis des sources non vérifiées

Réponse à incident

En cas de détection d’une infection TamperedChef :

- Reimaging obligatoire : La suppression manuelle n’est pas considérée comme sûre

- Reset des identifiants : Réinitialisation de tous les mots de passe potentiellement compromis

- Révocation des sessions : Invalidation des cookies et tokens d’authentification

Perspectives d’évolution de la menace

Cette campagne illustre plusieurs tendances préoccupantes dans le paysage des menaces :

- Professionnalisation croissante : Utilisation d’infrastructures publicitaires légitimes pour la distribution

- Sophistication temporelle : Activation différée pour maximiser la propagation

- Obfuscation assistée par IA : Génération automatique de variantes pour échapper à la détection

- Exploitation des besoins légitimes : Ciblage d’outils de productivité couramment recherché

Artefacts techniques, IOCs et règles SIGMA

Indicateurs de Compromission (IOCs) – Campagne TamperedChef

Hashes SHA256

bd21360149904ce42c6927d9c3fb482316f2537a4a7bce8b64990428e27a54ac

da3c6ec20a006ec4b289a90488f824f0f72098a2f5c2d3f37d7a2d4a83b344a0

956f7e8e156205b8cbf9b9f16bae0e43404641ad8feaaf5f59f8ba7c54f15e24

f97c7edb0d8d9b65bf23df76412b6d2bbfbab6e3614e035789e4e1a30e40b7f1

cf5194e7f63de52903b5d61109fd0d898b73dd3a07512e151077fba23cdf4800

57c92ed1e87dda6091903e1360c065e594576e2125f5d45f159269b0bef47f32

cb15e1ec1a472631c53378d54f2043ba57586e3a28329c9dbf40cb69d7c10d2c

ce0019424497040351c9054aa2ee6b07fc610024cc2cb2cc810de80f838c7a14

abbb3e96b910c9d1e2074dc05fd51e78984941f03bcb7d443714838849a7a928

a3fc5447a9638a3469bab591d6f94ee2bc9c61fc12fd367317eec60f46955859

13698b05960edbda52fa8f4836526f27e8fc519ca0f4a7bc776990568523113e

10640dcc67b3e2e4a6dbbfdb2fab981de4676d57f9f093af3cfb6f4f8351baf6

b0c321d6e2fc5d4e819cb871319c70d253c3bf6f9a9966a5d0f95600a19c0983

3c702aa9c7e0f2e6557f3f4ac129afd2ad4cfa2b027d6f4a357c02d4185359c4

14fb07941492c7f014435633a02bf14761d91d1df3023fa0dd4c3210e80554b7

f6e323d4741baf047445a13bb9587acfb79cc2b16737b91df18a8a9bf5b307f4

e08cc90e738e7e5f275d220b3914c2860a388e7ada67ed34fda1a01a23bf42bc

69b373084e47cbb54a9003ae2435adb49f184bfa11989a2800700da22a153dff

5485bafd43f2f3865f18e74a14a00a433971cdc5b50c357bd0307179e0187e3d

5c21b5d1eb58367cb1ac189d383a7f0eb1e8d00d6722712897eb2efdbc670d1d

6022fd372dca7d6d366d9df894e8313b7f0bd821035dd9fa7c860b14e8c414f2

fde67ba523b2c1e517d679ad4eaf87925c6bbf2f171b9212462dc9a855faa34b

Domaines de Commande et Contrôle

y2iax5[.]com

abf26u[.]com

mka3e8[.]com

5b7crp[.]com

Domaines de Distribution

appsuites[.]ai

pdf-tool[.]appsuites[.]ai

vault[.]appsuites[.]ai

fastpdf[.]pro

mypdfonestart[.]com

fastonestartpdf[.]com

proonestartpdf[.]com

proonestarthub[.]com

onestartbrowser[.]com

apdft[.]net

apdft[.]com

itpdf[.]net

itpdf[.]com

ltdpdf[.]com

ltdpdf[.]net

pdfappsuite[.]com

pdfonestart[.]com

pdfonestarthub[.]com

pdfonestartlive[.]com

pdfonestarttoday[.]com

pdfhubspot[.]com

businesspdf[.]com

pdfdoccentral[.]com

pdffilehub[.]net

pdfmeta[.]com

pdffacts[.]net

pdftraining[.]com

smarteasypdf[.]com

pdfworker[.]com

getsmartpdf[.]com

pdfscraper[.]com

pdfartisan[.]com

pdf-kiosk[.]com

pdf-kiosk[.]net

click4pdf[.]com

convertpdfplus[.]com

pdfts[.]site

micromacrotechbase[.]com

advancedtransmitart[.]net

transmitcdnzion[.]com

smartmanualspdf[.]com

fileconverterdownload[.]com

cdasynergy[.]net

pdfgj[.]com

masterlifemastermind[.]net

apdft[.]online

productivity-tools[.]ai

internetdownloadhub[.]biz

URLs

inst[.]productivity-tools[.]ai/status/InstallStart

vault[.]appsuites[.]ai/AppSuites-PDF-1[.]0[.]28[.]exe

Chemins

C:\Users\<user>\PDFEditor\PDF Editor.exe

C:\Users\<user>\PDFEditor\resources\app\w-electron\bin\release\lib\Utilityaddon.node

C:\Users\<user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\PDF Editor.lnk

C:\Users\<user>\OneDrive – <tenant>\Bureau\PDF Editor.lnk

C:\WINDOWS\System32\Tasks\PDFEditorScheduledTask

C:\WINDOWS\System32\Tasks\PDFEditorUScheduledTask

Clés de Registre

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\PDFEditorUpdater

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\PDFEditorScheduledTask

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\PDFEditorUScheduledTask

Signataires de Certificats

ECHO Infini SDN BHD

GLINT By J SDN BHD

SUMMIT NEXUS Holdings LLC BHD

BYTE Media

Règles SIGMA

|

title: Ligne de commande suspecte de PDFEditor avec flags –cm id: 8b6f3f80-2f20-4f8a-9b33-0a4f2c1d9c9a status: experimental description: Détecte l’exécution de PDF Editor avec des options connus comme malveillants utilisés par TamperedChef/AppSuite PDF Editor (–fullupdate, –partialupdate, –backupupdate) author: CERT- SYSDREAM date: 2025/09/02 tags:

logsource: product: windows service: sysmon detection: selection_process: Image|endswith:

selection_cmd: CommandLine|contains:

condition: selection_process and selection_cmd falsepositives:

level: high |

|

title: Persistance suspecte via clé de registre – PDF Editor id: 0c3e4e4a-d7d8-4e3d-b7a9-6e4b2f7d4f1a status: stable description: Détecte la création ou la modification de la clé d’exécution HKCU pour PDFEditorUpdater author: CERT- SYSDREAM date: 2025/09/02 logsource: product: windows category: registry_set detection: selection_reg: EventID: 4657 RegistryKey|endswith: ‘\Software\Microsoft\Windows\CurrentVersion\Run’ RegistryValueName: ‘PDFEditorUpdater’ condition: selection_reg falsepositives:

level: high |

|

title: Création de tâche planifiée suspecte – TamperedChef id: 4fdd1e3b-9ad6-4b27-8292-2e8b3f6f9d4b status: stable description: Détecte la création ou la modification de tâches planifiées Windows correspondant à des tâches connues comme malveillantes (PDFEditorScheduledTask / PDFEditorUScheduledTask). author: CERT- SYSDREAM date: 2025/09/02 logsource: product: windows detection: selection_task_created: EventID: [4698, 4702] # tâche créée / mise à jour TaskName|contains:

condition: selection_task_created falsepositives:

level: high |

|

title: Accès à pdfeditor.js dans resources\app\w-electron\bun\releases id: 3a7f6d9f-5c3c-4aa0-8f9b-8a9d5d2ee1b4 status: experimental description: Détecte l’accès ou la création du fichier js utilisé par le PDF Editor malveillant (pdfeditor.js). author: CERT- SYSDREAM date: 2025/09/02 logsource: product: windows service: sysmon detection: selection_file: TargetFilename|endswith: ‘\resources\app\w-electron\bun\releases\pdfeditor.js’ EventID: [1, 11] # FileCreate (1) ou ProcessAccess (11) condition: selection_file falsepositives:

level : high |

[1] – G DATA, « AppSuite PDF Editor Backdoor: A Detailed Technical Analysis », https://www.gdatasoftware.com/blog/2025/08/38257-appsuite-pdf-editor-backdoor-analysis, septembre 2025

[2] – Truesec, « Malicious Appsuite PDF Editor Spreads Tamperedchef Malware », https://www.truesec.com/hub/blog/tamperedchef-the-bad-pdf-editor, août 2025

[3] – Heimdal Security — TamperedChef investigation https://heimdalsecurity.com/blog/heimdal-tamperedchef-investigation/