RAPPORT : Thaïlande–Cambodge, que révèle l’escalade des cyberattaques ?

Le 28 mai 2025, un incident armé à la frontière a entraîné la mort d’un soldat cambodgien lors d’un échange avec un soldat thaïlandais, ravivant les tensions entre les deux pays. Cette escalade des tensions entre les deux États a été accompagnée d’importantes opérations cyber menée par les États respectifs et d’hacktivistes dans le but de déstabiliser le pays adverse. De ce fait, l’analyse portera d’abord sur le cas du Cambodge avant de se tourner vers celui de la Thaïlande, tous deux ayant été la cible de cyberattaques. Le rapport est basé sur des recherches en sources ouvertes, sur les plateformes Telegram et X, ainsi que sur les forums fréquentés par les acteurs de la menace.

Par Julien D.

Julien D. est analyste de la menace cyber depuis juin 2022, chez Sysdream, la division cybersécurité de Hub One. Comme tant d’autres de ses collègues, pour Julien, la cybersécurité est plus qu’un travail, c’est une véritable passion ! A tel point que Julien décide d’approfondir le sujet en s’intéressant à la psychologie des acteurs malveillants pour comprendre leurs comportements. Formé en intelligence économique, Julien se concentre surtout aujourd’hui sur la protection de l’information des organisations. Pour mieux appréhender ce volet défensif, Julien approfondit ses connaissances en s’intéressant aux sujets politiques, culturels et géoéconomiques, qui lui permettent d’avoir une vision globale des faits de société et de mieux appréhender les potentielles intrusions. Côté technologique, avec Julien, nous ne sommes jamais loin de son métier puisque son attrait va pour le logiciel Maltego, un outil de collecte d’informations qui permet l’exploration de données sur un sujet choisi. On ne se refait pas !

Le cas du Cambodge

Les groupes

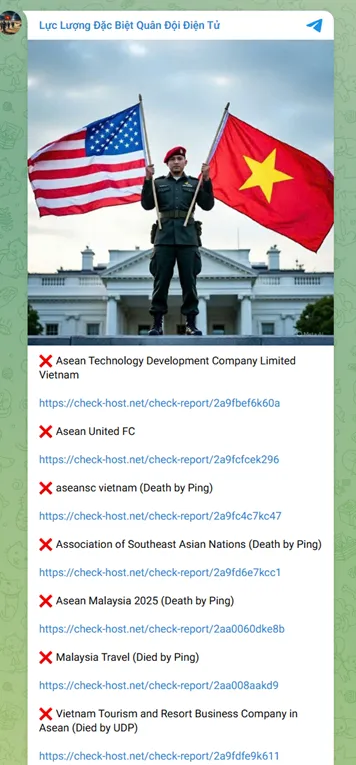

Une vingtaine de groupes d’hacktivistes qui se revendiquent opposés au Cambodge ont été identifiés sur Telegram. Les groupes dominants sont : Lực Lượng Đặc Biệt Quân Đội Điện Tử ; Vulture ; We Are Rootsec ; VulzSec Team ; Keymous+ ; Anonymous Vietnam ; HIME666 ; BD Anonymous.

Depuis début juin, les attaques par déni de service (DDoS) et les défacements de sites web cambodgiens se sont très largement accentués. De plus, deux ransomwares ont été identifiés. Le 10 juin, l’entreprise cambodgienne Shukaku-Inc, active dans le secteur du développement immobilier et proche des cercles du pouvoir politique, a été victime d’une attaque par ransomware revendiquée par le groupe walocker. Le 27 juin, l’entreprise Woodtect, active dans le secteur de l’industrie du bois, a été ciblée par une attaque de ransomware par le groupe Lynx.

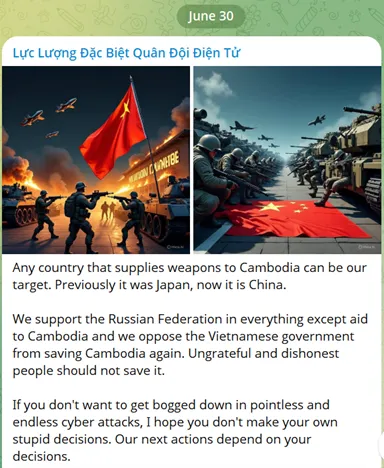

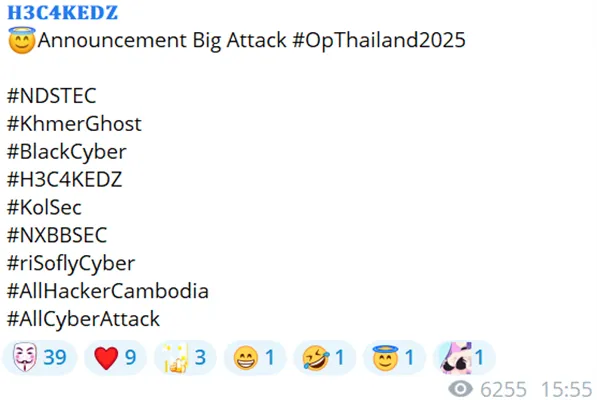

L’alliance de cybercriminels spécialisée dans les attaques par déni de service distribuée (DDoS) « Electronic Army Special Forces » est très active ; elle a revendiqué le 30 juin son opposition au Cambodge (cf. image n°1).

Image n°1 : Capture d’écran du canal Telegram du groupe Lực Lượng Đặc Biệt Quân Đội Điện Tử (30 juin 2025)

Victimologie

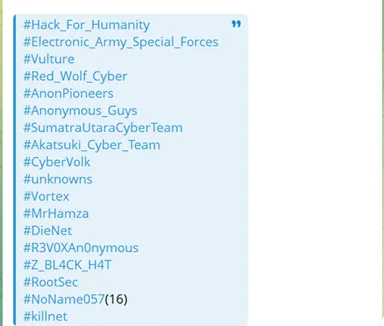

Le Cambodge est le pays ciblé par ces cyberattaques. Cependant, les pays qui soutiennent le Cambodge sont également touchés, dont principalement la Chine, le Vietnam et la France. Le 28 juillet, l’Association des nations de l’Asie du Sud-Est (ASEAN) a été touché par l’alliance « Electronic Army Special Forces ». Une campagne de huit attaques par déni de service a été revendiquée sur leur chanel Telegram (cf. image n°2). Cette offensive contre l’ASEAN est cohérente avec la décision du cessez-le-feu déclaré le même jour et qui a été négocié par les membres de l’ASEAN notamment la Malaisie.

Image n°2 : Capture d’écran du canal Telegram du groupe Lực Lượng Đặc Biệt Quân Đội Điện Tử (28 juillet 2025)

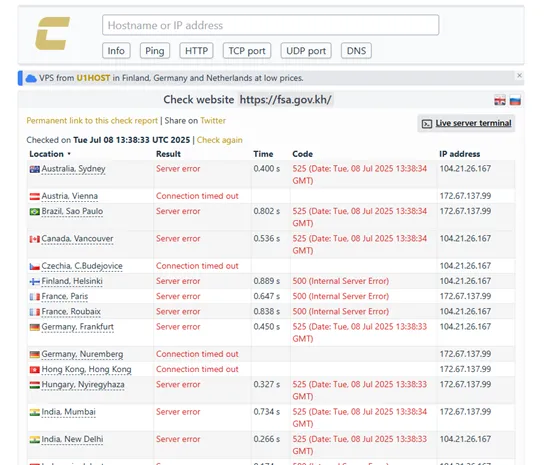

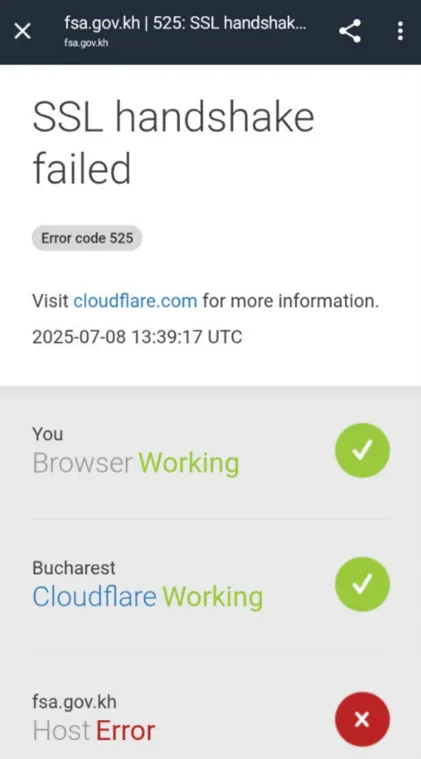

Les secteurs les plus touchés sont les administrations publiques et les institutions gouvernementales, majoritairement les forces de l’ordre et les ministères. Par exemple, le 7 juillet, le site de l’Autorité des services financiers non bancaires du Cambodge (FSA) a été visé par une attaque par DDoS. Cette attaque a été revendiquée par le groupe LulzSec sur son canal Telegram (cf. image n°3). Ou encore le 10 juillet, le site web de la police cambodgienne a été ciblé par une attaque DDoS déclarée par l’acteur de la menace Black-Eye Thai (cf. image n°4).

Image n°3 : Capture d’écran des preuves de l’attaque par DDoS du site web FSA revendiqué par le groupe LulzSecsur son canal Telegram (7 juillet 2025).

Image n°4 : Capture d’écran du canal Telegram du groupe Black-Eye Thai (10 juillet 2025)

Le cas de la Thaïlande

Les groupes

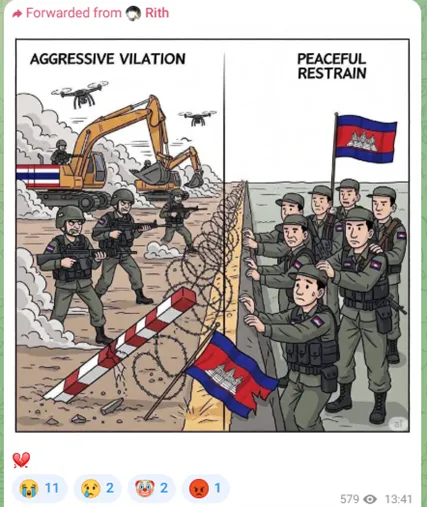

En juillet 2025, la Thaïlande s’est classée parmi les trois pays les plus touchés par des cyberattaques dans les secteurs surveillés par SysDream. De nombreux acteurs de la menace se sont revendiqués comme soutien au Cambodge sur leur canal Telegram. Ils dénoncent la violation de son territoire par les forces thaïlandaises (cf. image n°5). Parmi les groupes les plus actifs figurent Dark Storm Team, BL4CK CYB3R, Khmer Ghost, H3C4KEDZ, Babuk Locker, Rith, NullSec, K0LzSec et NXBB SEC.

Image n°5 : Capture d’écran du chanel Telegram du groupe KhmerGhost

Image n°6 : Captures d’écran du chanel Telegram du groupe H3C4KEDZ

Les actions recensées sont principalement des attaques par DDoS et des opérations de défacement de sites web, auxquelles se sont ajoutées quelques revendications de ransomwares. Deux incidents ont été recensés durant cette période. Le 6 août, l’entreprise CK Power Public Company Limited, active dans le secteur de la production et de la distribution d’électricité, a été compromise par le ransomware Blacknevas. Le 26 juillet, l’entreprise thaïlandaise I-P One LTD, une entreprise de l’industrie papetière, a été compromise par l’acteur de la menace Arcusmedia.

De plus, un groupe de ransomware connu sous le nom de « DEVMAN » a mené une importante attaque contre le ministère du Travail thaïlandais. Identifié pour la première fois en avril 2025, ce groupe opère selon un modèle ransomware-as-a-service (RaaS), fournissant son infrastructure et ses outils à d’autres acteurs malveillants. L’incident a entraîné la paralysie d’infrastructures numériques critiques et la compromission de données sensibles appartenant à des citoyens et à des entités gouvernementales thaïlandais. DEVMAN a recours à une stratégie de double extorsion, combinant le chiffrement des fichiers à l’exfiltration d’informations confidentielles, assortie de la menace de leur divulgation publique en l’absence de paiement.

Victimologie

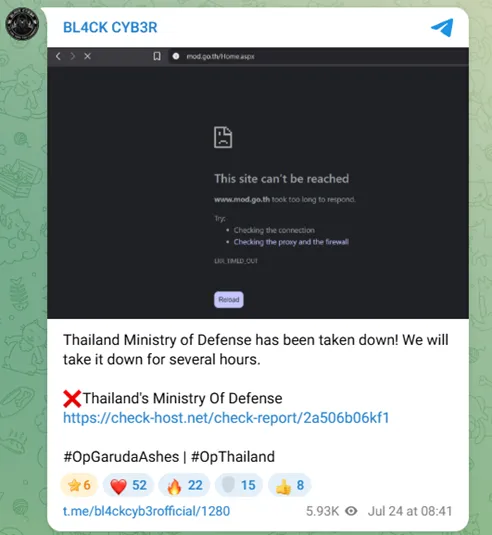

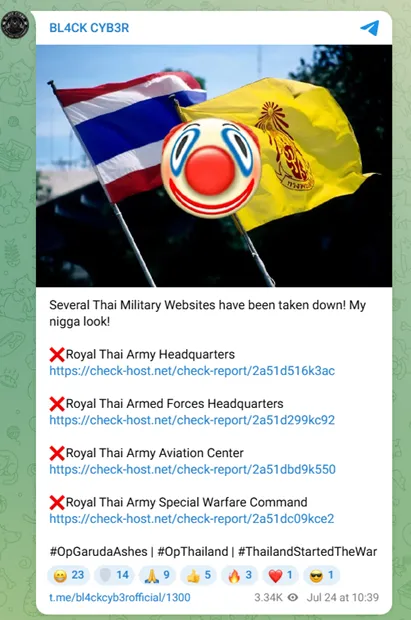

Les attaques ont principalement ciblé des secteurs stratégiques tels que les ministères et organismes publics (cf. image n°7), les infrastructures hospitalières, les établissements éducatifs, les médias et les services de télécommunication (cf. image n°8).

Le 12 juillet, le groupe Dark Storm Team a également mené des attaques DDoS contre les sites web des aéroports de Loei et de Mae Sot, en Thaïlande.

Image n°7 : Captures d’écran du chanel Telegram du groupe BL4CK CYB3R (24 juillet 2025)

Conclusion

L’analyse conjointe des cas cambodgien et thaïlandais montre que le conflit frontalier s’est rapidement transposé dans le cyberespace, où il alimente une confrontation hybride. Les actions observées reposent largement sur des techniques classiques – attaques par déni de service distribué, défacements, ransomwares – mais leur intensité, leur coordination et la diversité des acteurs impliqués (groupes d’hacktivistes, collectifs structurés, opérateurs de ransomwares) traduit une montée en puissance significative.

Une tendance marquante réside dans la dimension transnationale des campagnes : les alliés perçus de chaque camp sont également visés, ce qui élargit le conflit numérique au-delà des seules frontières cambodgiennes et thaïlandaises. De plus, l’émergence de modèles tels que le ransomware-as-a-service (RaaS) illustre la professionnalisation des acteurs et la circulation d’outils techniques accessibles à un large éventail de menaces.

Enfin, des campagnes de désinformation ont été diffusées sur les réseaux sociaux, les plateformes de messagerie comme Telegram, et dans certains médias. Ces campagnes ont pour but d’influencer les opinions et de déstabiliser l’adversaire. Face à cette guerre informationnelle, des mesures réciproques ont été mises en place. Du côté cambodgien, des communiqués officiels et des démentis ont été diffusés par les ministères et par les agences de presse publiques afin de contrecarrer les rumeurs. La Thaïlande, quant à elle, a renforcé la surveillance des contenus en ligne jugés incitatifs à la haine ou à la violence, tout en mobilisant ses canaux diplomatiques pour dénoncer ces manipulations.