RAPPORT : Scattered Spider

Actif depuis 2022, le groupe Scattered Spider s’est rapidement hissé parmi les cybermenaces les plus redoutées de ces dernières années. Spécialisé dans l’ingénierie sociale et les attaques ciblées, il conjugue habilement manipulation humaine, contournement de MFA et exploitation d’environnements cloud pour compromettre des entreprises majeures dans des secteurs critiques. Cet article explore en détail le mode opératoire, les affiliations et l’infrastructure de ce groupe aux multiples alias, à travers une investigation menée par la CTI de SysDream.

Par Julien D.

Profil de la menace

Scattered Spider (également identifié comme UNC3944, Scatter Swine, Muddled Libra, Octo Tempest, Oktapus ou StarFraud) est un groupe de cyber-criminels actif depuis mai 2022. Il est connu pour mener des opérations à visée lucrative. Il est impliqué dans des activités telles que le vol d’informations d’identification, l’exploitation d’infrastructures cloud et la diffusion de ransomwares. Le groupe se distingue par une utilisation poussée de techniques d’ingénierie sociale. Il est capable de contourner des dispositifs de sécurité comme l’authentification multifacteur (MFA) en utilisant des méthodes telles que l’usurpation d’identité, la manipulation ciblée des employés ou encore le vishing (usurpation vocale).

De plus, Scattered Spider mobilise un ensemble d’outils et de techniques dont des logiciels malveillants et des solutions d’accès à distance pour maintenir une présence persistante dans les environnements compromis. Ces intrusions permettent au groupe de prolonger son accès aux systèmes visés et d’optimiser l’exploitation des données récoltées.

En 2023, plusieurs membres ont été identifiés et arrêtés.

- Noah Michael, dix-neuf ans (Etats Unis)

- Tyler Buchanan, vingt-deux ans (Royaume Uni)

- Jesse Kipf, trentre-neuf ans (Etats Unis)

- X, dix-sept ans (Royaume Uni)

En 2025, de nouveaux membres du groupe ont été arrêtés : trois britanniques et un letton de moins de vingt ans.

Ces arrestations laissent penser que le groupe est composé de personnes jeunes et géographiquement situées dans des pays à majorité anglophones.

Affiliation

Le groupe Scattered Spider s’appuie aussi sur des logiciels connus de la criminalité informatique pour mener ses opérations. Parmi les services utilisés par le groupe figurent : : des infostealer (ULTRAKNOT, VIDAR, MEDUZA..), remote access trojan (AveMaria), des kits de phishing (EIGHTBAIT) et driver malveillant signé (POORTRY). Le groupe est également affilié à des ransomwares : BlackCat, Ransomhub, Dragonforce et Qilin.

Historique

En 2022, plus de six incidents ont été recensés contre des sociétés d’externalisation opérant dans le secteur des cryptomonnaies. En décembre de la même année, une campagne majeure a été détectée, ciblant spécifiquement les opérateurs mobiles et les entreprises d’externalisation des processus métier (BPO).

En 2024, Scattered Spider a étendu ses opérations vers des secteurs plus traditionnels, notamment le retail en Grande-Bretagne et aux États-Unis. Pour exemple, l’entreprise Marks & Spencer a été compromise par le groupe, avec une perte estimée à 300 millions de livres sterling (355 millions d’euros).

Enfin plus récemment, le groupe a ciblé plusieurs entités du secteur de l’aviation civile. En juin 2025, les compagnies aériennes WestJet (Canada) et Hawaiian Airlines (États-Unis) ont été compromises exposant des systèmes internes critiques. De plus, le groupe est suspecté d’avoir attaqué la compagnie aérienne australienne Qantas en juillet. Cette évolution vers le secteur aérien souligne la volonté de Scattered Spider de viser des infrastructures stratégiques, qui disposent de données sensibles telles que les informations clients et les identifiants d’accès. La complexité des environnements IT du secteur aéronautique, combinée à l’importance de la continuité opérationnelle, rend ces cibles particulièrement attractives.

Mode opératoire

Contrairement aux groupes qui s’appuient sur des outils techniques complexes, Scattered Spider mise avant tout sur l’ingénierie sociale, c’est-à-dire l’art de manipuler les personnes pour contourner les protections informatiques.

La première étape d’une attaque menée par Scattered Spider repose sur une phase d’observation minutieuse. Les attaquants collectent des informations en ligne sur l’entreprise visée, comme sa structure interne, les outils informatiques qu’elle utilise (notamment les systèmes d’authentification comme Okta), ou encore ses prestataires techniques. Grâce à ces éléments, ils sont en mesure de créer des attaques sur mesure, crédibles et très bien ciblées, qui peuvent facilement tromper un employé, même vigilant.

Après cette étape, le groupe passe à l’action en créant de fausses pages de login imitant parfaitement celles des entreprises ciblées. Ces sites copient l’apparence de portails de connexion professionnels et utilisent des noms de domaine trompeurs comme “nomdelentreprise-sso.com” ou “nomdelentreprise-okta.com”[1]. Ces pages sont ensuite envoyées aux employés par e-mail ou SMS dans le cadre de campagnes de phishing élaborées. L’utilisateur pense se connecter à un site légitime, alors qu’il transmet en réalité ses identifiants aux attaquants.

Dès lors, les membres du groupe contactent directement leurs victimes par téléphone, se faisant passer pour le service informatique de leur entreprise. Ils utilisent des techniques de falsification d’identité téléphonique pour afficher un numéro crédible, rendant leurs appels encore plus convaincants. Ce type d’attaque, appelé “vishing”, vise à manipuler les victimes en temps réel, souvent en les poussant à valider des demandes d’authentification ou à installer un outil d’assistance à distance.

Même lorsque l’entreprise utilise l’authentification multi facteur, censée ajouter une couche de sécurité, le groupe a développé des moyens pour la contourner. La méthode la plus utilisée est le “push bombing”, qui consiste à envoyer de nombreuses demandes de validation MFA jusqu’à ce que la victime, par fatigue ou par erreur, finisse par accepter. Dans certains cas, les attaquants vont jusqu’à détourner la ligne téléphonique de la victime en réalisant une substitution de carte SIM, ce qui leur permet d’intercepter les messages de sécurité à usage unique.

Une fois qu’ils disposent des identifiants, les attaquants cherchent à maintenir un accès discret et durable aux systèmes de l’entreprise. Pour cela, ils demandent souvent aux victimes d’installer des logiciels d’assistance à distance comme AnyDesk, TeamViewer ou Pulseway. Ces outils, légitimes en apparence, sont utilisés pour établir une connexion persistante, difficile à détecter, qui permet aux attaquants de se déplacer librement dans l’environnement informatique de l’entreprise.

Sur les machines compromises, Scattered Spider installe ensuite des logiciels malveillants spécialisés dans le vol d’informations. Ces programmes leur permettent d’extraire des identifiants, des fichiers sensibles, des mots de passe ou encore des données de configuration système. Le groupe utilise également des outils connus comme Mimikatz pour accéder à des informations stockées en mémoire, notamment des identifiants d’administrateurs.

Une fois à l’intérieur du réseau, les attaquants étendent progressivement leur accès à d’autres systèmes. Ils utilisent pour cela des outils classiques d’administration à distance, comme RDP, SSH ou des connexions VPN internes. Lorsqu’ils parviennent à obtenir des identifiants à privilèges élevés, ils peuvent accéder à des zones critiques, y compris les environnements cloud de l’entreprise, comme AWS ou Azure.

Dans le cloud, Scattered Spider exploite des erreurs de configuration pour prendre le contrôle de services ou exfiltrer des données. Ils utilisent parfois les outils natifs des fournisseurs cloud pour passer inaperçus, en automatisant certaines tâches ou en copiant des données sensibles vers des emplacements qu’ils contrôlent.

Enfin, le groupe déploie des ransomwares comme Qilin, Dragonforce, Ransomhub ou BlackCat/ALPHV. Ils chiffrent les données, rendant les systèmes inaccessibles, puis menacent de publier les informations volées si la rançon n’est pas payée. Ce mode opératoire, combinant chiffrement et extorsion, s’est révélé redoutablement efficace.

Source : SysDream

CTI

Une investigation a été menée par la CTI de SysDream, afin d’améliorer la connaissance sur les infrastructures du groupe Scattered Spider.

Le rapport de CheckPoint [1] a identifié trois patterns liées au groupe Scattered Spider.

- Nomdelentreprise-sso.com

- Nomdelentreprise-servicedesk.com

- Nomdelentreprise-okta.com

Ainsi que trois indices de compromissions (IOCs), dont un pertinent : chippotle-sso[.]com.

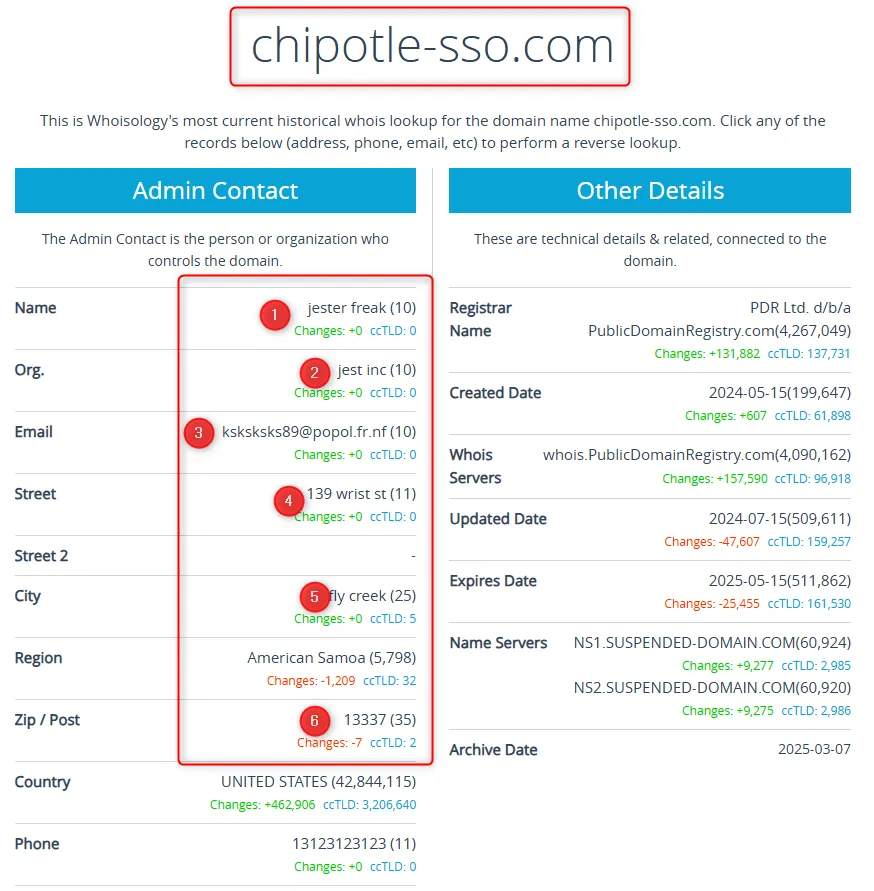

A partir de ce domaine, nous avons mené une investigation passive du DNS, afin d’observer ce qui est déclaré sur le registrar. Ainsi, nous identifions de nouvelles patterns :

Source : Whois

- Name : jester freak

- Organization : jest inc

- Email : ksksksks89@popol.fr.nf

- Street 1 : 139 wrist st

- City : fly creek

- Postal code : 13337

- Téléphone : 13123123123 (le numéro de téléphone nous a également permis de trouver un nouvel indicateur)

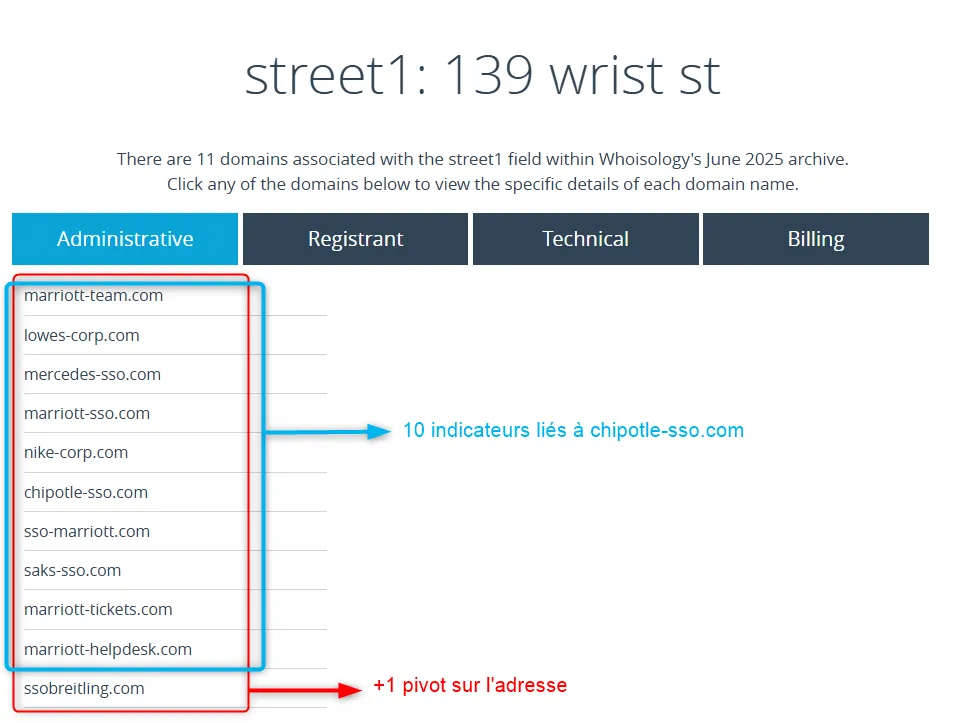

Ainsi, nous avons identifié dix occurrences pour chacun des éléments analysés (nom, organisation, email, ville, CP, etc.) mais nous en avons identifié onze pour l’adresse postale, ce qui suggère la présence d’un indicateur supplémentaire lié à la rue.

Indicateurs pertinents

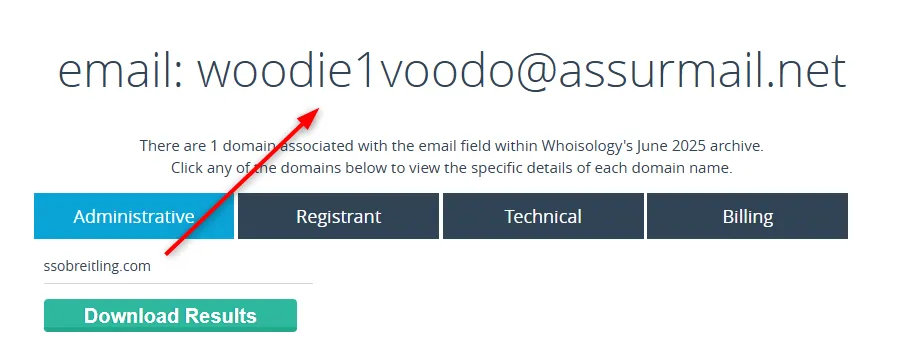

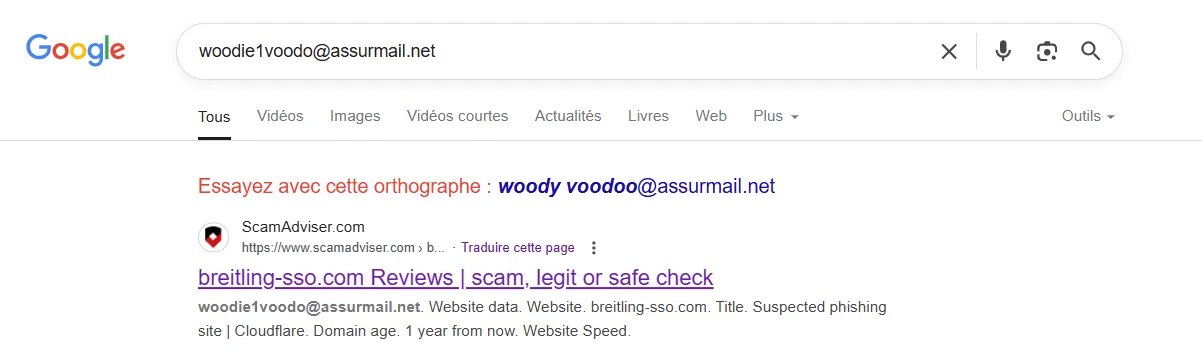

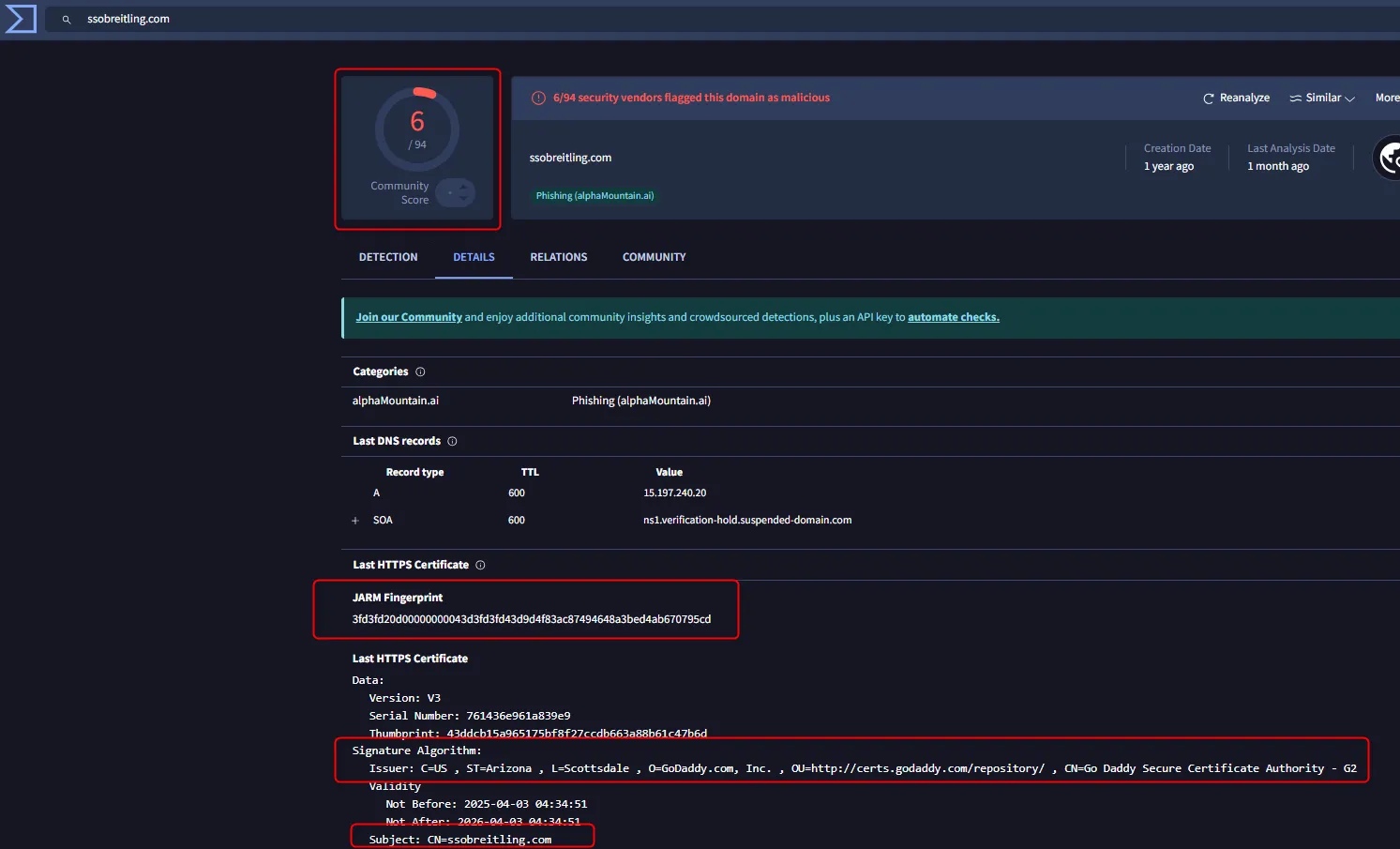

Nous avons donc mené une recherche à ce sujet et identifié un domaine associé : ssobreitling[.]com. Ce dernier nous a mené à une adresse mail :

Source : Whois

Cet email est qualifié de frauduleux par des rapports publiés en open source.

Source : VirusTotal

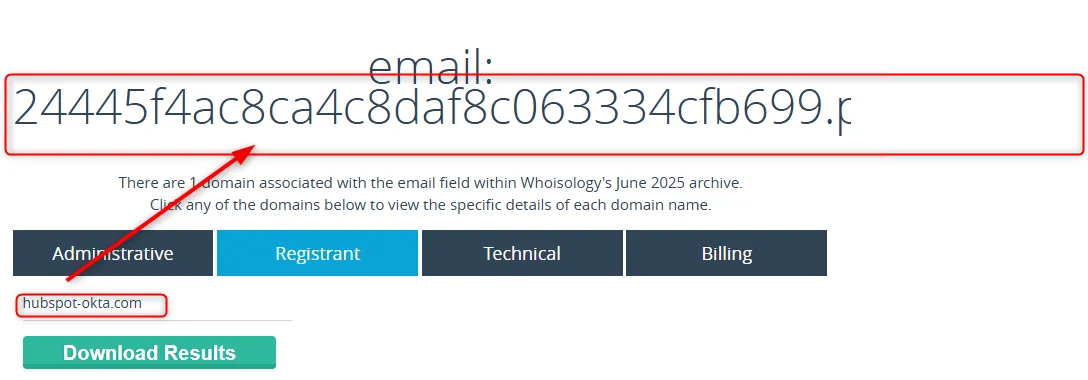

Après des recherches complémentaires, nous avons pu identifier deux nouveaux noms de domaine. Le premier est hubspot-okta[.]com. Ce dernier est attribué au mail : 24445f4ac8ca4c8daf8c063334cfb699[.]protect@withheldforprivacy[.]com

Source : Whois

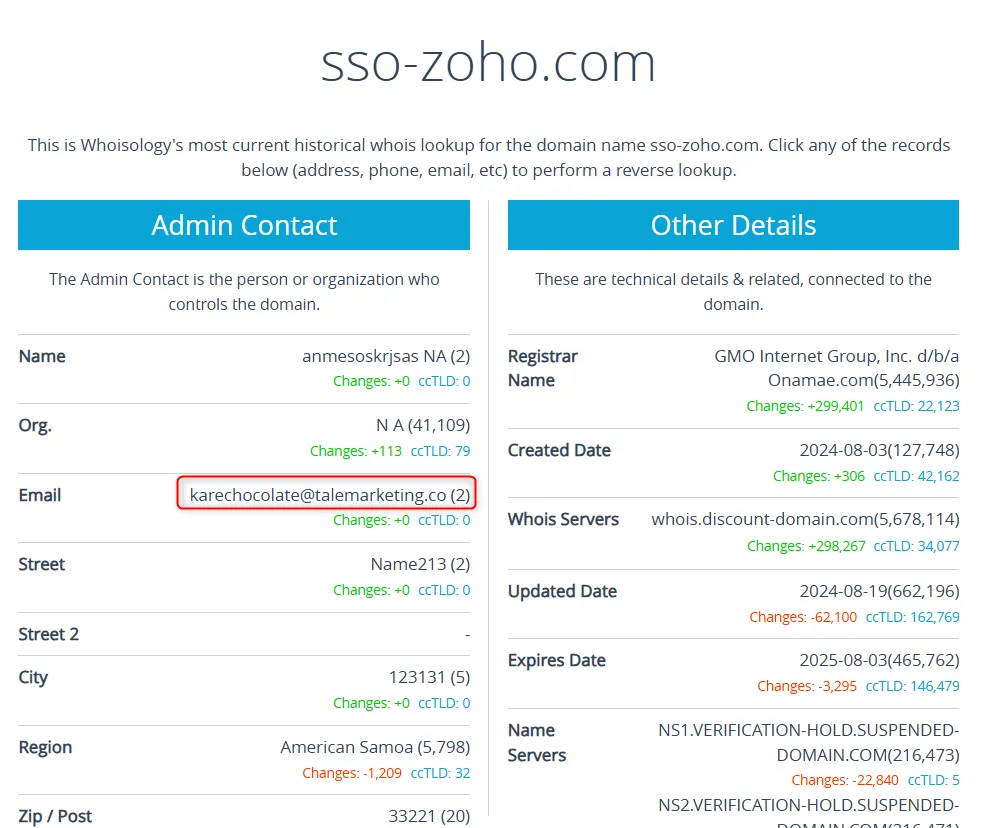

Le second est : sso-zoho[.]com. Ce domaine a été retrouvé comme étant déposé par le contact suivant : : karechocolate@talemarketing[.]com

Source : Whois

De plus, le chercheur en cybersécurité, Steven Lim[2], a publié une liste de domaines soupçonnés de faire partie de l’infrastructure de Scattered Spider.

Source : X, Steven Lim

Diamond model

Indicateurs – Scattered Spider

| Catégorie | Indicateur | Commentaire |

| Domaines typosquattés | marriott-team[.]com | Détournement d’image de marque |

| lowes-corp[.]com | Détournement d’image de marque | |

| mercedes-sso[.]com | Détournement d’image de marque | |

| marriott-sso[.]com | Détournement d’image de marque | |

| nike-corp[.]com | Détournement d’image de marque | |

| chipotle-sso[.]com | Détournement d’image de marque | |

| sso-marriott[.]com | Détournement d’image de marque | |

| saks-sso[.]com | Détournement d’image de marque | |

| marriott-tickets[.]com | Détournement d’image de marque | |

| marriott-helpdesk[.]com | Détournement d’image de marque | |

| ssobreitling[.]com | Détournement d’image de marque | |

| hubspot-okta[.]com | Détournement d’image de marque | |

| sso-zoho[.]com | Détournement d’image de marque | |

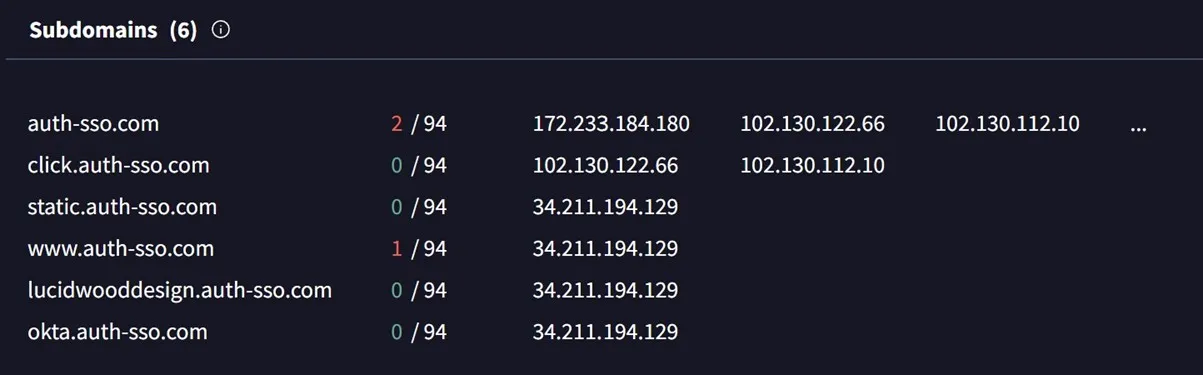

| auth-sso[.]com | Domaine principal | |

| click.auth-sso[.]com | Sous-domaine | |

| static.auth-sso[.]com | Sous-domaine | |

| www.auth-sso[.]com | Sous-domaine | |

| lucidwooddesign.auth-sso[.]com | Sous-domaine | |

| okta.auth-sso[.]com | Imitation d’Okta | |

| mircosoft-sso[.]com | Typo de « microsoft » | |

| aliyun-sso[.]com | Ciblage cloud | |

| ametek-sso[.]com | Détournement d’image de marque | |

| barclays-sso[.]com | Ciblage financier | |

| collegenet-sso[.]com | Ciblage éducation | |

| Emails WHOIS | karechocolate@talemarketing[.]com | Déposant de domaine |

| 24445f4ac8ca4c8daf8c063334cfb699[.]protect@withheldforprivacy[.]com | WHOIS masqué | |

| ksksksks89@popol[.]fr[.]nf | WHOIS suspect | |

| WHOIS – Données suspectes | jester freak | Nom |

| jest inc | Organisation déclarée | |

| 139 wrist st | Rue | |

| fly creek | Ville | |

| 13337 | Code postal | |

| 13123123123 | Téléphone utilisé |

Suivi de l’infrastructure

Après une observation des mots-clés utilisés par SS dans son infrastructure, les patterns suivants semblent dominer

| Source | Mots-clés observés |

| Steven Lim | connect, corp, duo, help, he1p, helpdesk, helpnow, info, internal, mfa, my, okta, onelogin, schedule, service, servicedesk, servicenow, rci, rsa, sso, ssp, support, usa, vpn, work, dev, workspace, it, ops |

| SysDream | sa, tickets, team |

TTPs

- T1596.001 – Search Open Websites/Domains: Social Media

- T1592.001 – Gather Victim Identity Information: Employee Names

- T1590.002 – Gather Infrastructure Information: DNS

- T1566.001 – Phishing: Spearphishing Attachment/Link

- T1566.002 – Phishing: Spearphishing via Service

- T1586.002 – Compromise Accounts: Email Accounts

- T1598 – Phishing for Information

- T1110.003 – Brute Force: MFA Fatigue (Push Bombing)

- T1111 – Multi-Factor Authentication Interception

- T1201 – Password Policy Discovery

- T1219 – Remote Access Software

- T1056.001 – Input Capture: Keylogging

- T1003.001 – OS Credential Dumping: LSASS Memory

- T1021.001 – Remote Services: Remote Desktop Protocol (RDP)

- T1021.004 – Remote Services: SSH

- T1021.005 – Remote Services: VPN

- T1078.004 – Valid Accounts: Cloud Accounts

- T1556.004 – Modify Authentication Process: Network Device Authentication

- T1609 – Container Administration Command

- T1562.001 – Impair Defenses: Disable or Modify Tools

- T1486 – Data Encrypted for Impact

- T1490 – Inhibit System Recovery

- T1565.001 – Data Manipulation: Stored Data Manipulation

- T1537 – Transfer Data to Cloud Account

- T1041 – Exfiltration Over C2 Channel