Comment les cybercriminels exploitent-ils les fuites de données ?

Le vol de données est une menace croissante qui bénéficie d’une place privilégiée dans une économie souterraine parfaitement structurée. Avec une augmentation du volume de l’activité cybercriminelle [1], dont les attaques se complexifient [2], les intrusions et l’exfiltration de données ne font pas exception. Cette dernière s’accélère même, se produisant en moins d’une heure après l’intrusion dans près d’un cas sur cinq [3]. Les fuites de données liées aux ransomwares ont augmenté en 2023 [4], une tendance qui se poursuit en 2024 [5]. Celles liées à d’autres techniques d’extorsion se multiplient également, représentant ensemble près d’un tiers des violations [1]. Cet attrait croissant pour le vol de données stimule l’évolution et l’amélioration des techniques d’attaques.

Face à ces menaces, les organisations doivent renforcer leurs capacités de détection et réponse pour identifier plus tôt les intrusions et limiter l’exfiltration.

Mais pourquoi un tel intérêt pour ces données massivement récoltées ? Pour le comprendre, il faut regarder comment les acteurs de la menace les exploitent. Après une compromission initiale, les Initial Access Brokers (IAB), ou courtiers en accès initial, nettoient et enrichissent ces données (I) pour parfaire leur mise en vente (II) à des acteurs cybercriminels qui les exploiteront et les monétiseront (III).

Par Sophie-C

Initial Access Brokers, acteur clés de l’écosystème d’exploitation des leaks

Un initial Access Broker est un acteur de la menace central dans l’écosystème d’exploitation des fuites de données. Spécialisé dans l’obtention d’accès à des systèmes, réseaux ou encore comptes. Il récolte, rend exploitables et vend les accès obtenus sur un marché particulièrement rentable [6]. Décrit comme un serrurier opportuniste [7], il s’établit en intermédiaire, dans les cas où il n’a pas lui-même obtenu les accès, entre ceux qui les ont acquis et ceux qui souhaitent les exploiter [8].

Compromission initiale : Méthode et acteurs

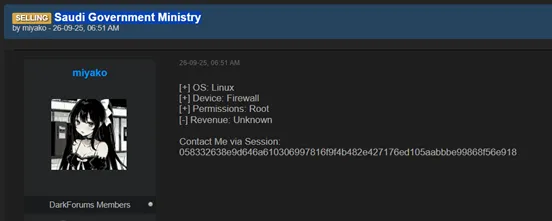

La compromission initiale, à l’origine de la fuite de données, peut être réalisée par des IAB ou d’autres acteurs qui les revendront à des intéressés. Les IAB (ex : Miyako [9]) rachèteront, s’ils ne sont pas à l’origine de la fuite, des identifiants, pour les rendre exploitables en vérifiant leur validité et en établissant une persistance.

Source : post de Miyako, un IAB, sur Dark Forums

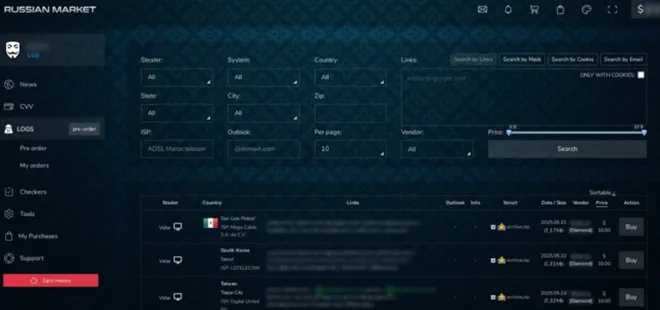

Ces acteurs, dont les IAB, utilisent une variété de techniques pour obtenir cet accès initial. Il y a l’hameçonnage, l’une des plus répandues [10], l’utilisation de kits d’hameçonnage [11], l’exploitation de vulnérabilités existantes dans les infrastructures [12] ou encore des logiciels malveillants comme les infostealers [12] (logiciels malveillants dont l’objectif est de voler les données sensibles d’un utilisateur). Les attaques par brute force devinent des identifiants à partir de listes provenant de fuites antérieures1, qui enrichissent alors des modèles de devinette de mots de passe [13]. Les IAB qui préfèrent s’approvisionner plutôt qu’être la source de la fuite, le feraient souvent à partir de logs d’infostealer disponibles sur des marchés comme Russian Market ou des canaux Telegram [14].

Source : capture d’écran d’une page de logs présente sur Russian Marketplace de ReliaQuest

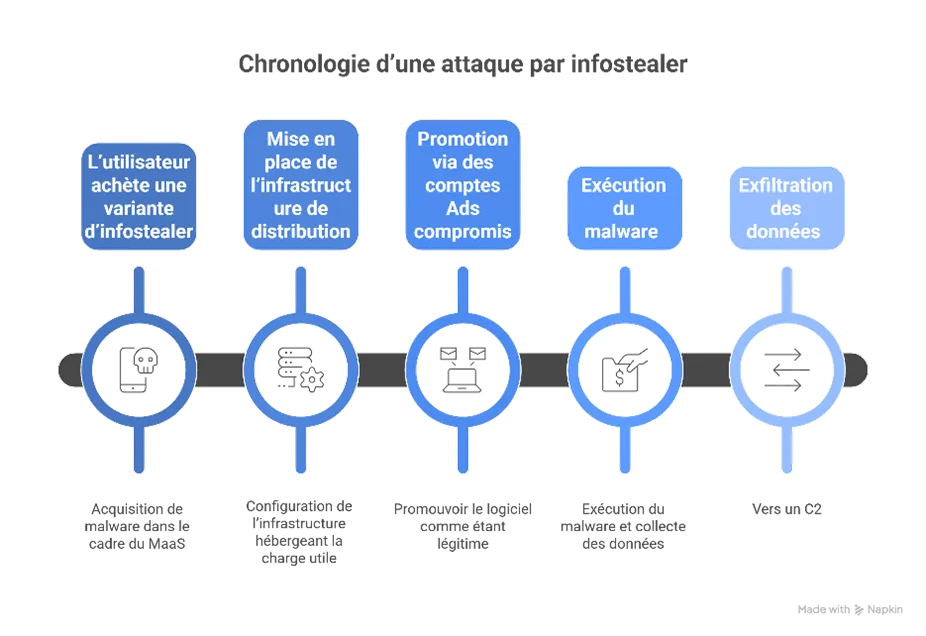

Intéressons-nous, ici, aux infostealers et à leur place dans un système plus large du Malware as a Service ou MaaS. Un infostealer est un type de logiciel malveillant conçu pour extraire les informations d’un appareil compromis [11]. Dans le cadre de MaaS, c’est un kit complet qui est alors développé et vendu par des opérateurs de malware à des affiliés via des plateformes dédiées ou des chaines Telegram. Les opérateurs de ces malwares offrent un service complet avec un abonnement pour la licence d’accès, une assistance, un tableau de bord pour les utilisateurs et même une infrastructure C2 [15]. Le paiement s’effectue généralement en cryptomonnaie avec une offre au mois ou à vie. Tous les infostealers ne se valent pas. Le risque de détection augmentant avec la quantité de données volées, ils ne volent pas tous la même chose, ni aux mêmes endroits. Certains s’intéresseront aux stockeurs de mots de passe, aux contenus présents dans la corbeille du presse-papier alors que d’autres récupèreront des jetons d’identifications. C’est alors un facteur de différenciation sur le marché. Parmi les stealers les plus répandus on retrouve Lumma, RedLine, Raccon ou encore Rhadamanthys.

Mais alors, une fois développé ou acheté dans la cadre du MaaS, comment fonctionne un infostealer ? Prenons l’exemple de la campagne TamperedChef [16] opérant depuis juin 2025, qui a fait l’objet d’une analyse approfondie par l’équipe de SysDream. Une infrastructure de distribution hébergeant la charge utile est mise en place. Dans ce cas, il s’agit d’un site de téléchargement d’un faux éditeur de PDF, conçu pour imiter l’apparence d’éditeurs légitimes. Pour cette campagne, plus de 50 domaines différents ont été utilisées pour héberger les différentes versions du malware. Le logiciel est ensuite promu via Google Ads. Pour maximiser son impact, le logiciel fonctionne normalement pendant 56 jours, soit la durée moyenne d’une campagne Google Ads. Une fois téléchargé, le malware s’exécute, ici en différée, et collecte les données ciblées puis les exfiltre vers un serveur de commande et de contrôle (C2) dédié. Les données peuvent également être exfiltrées vers des canaux Telegram configurés [15].

Fonctionnement d’un infostealer, du déploiement à l’exfiltration des données (source : CERT-Sysdream)

Nettoyage et enrichissement des données (Grooming)

Une fois les accès obtenus, les IAB les valorisent [17] pour offrir un produit fini et fonctionnel. En effet, les logs bruts des infostealers contiennent une immense quantité de lignes de code [18] inexploitables en l’état. À l’aide d’outils comme de parsing [19], ou d’analyse syntaxique, ils extraient et organisent les identifiants puis en vérifient la véracité. Enfin, ils établissent une persistance via des outils d’administration à distance non autorisés3 pour conserver les accès malgré la correction de la vulnérabilité ou le changement de mots de passe [20].

Ils revendent ces accès à d’autres acteurs, alimentant un écosystème à part entière.

La commercialisation des leaks

Cette commercialisation, bien organisée, fonctionne comme un marché licite : produit, publicité, et vente via des plateformes.

Le marketing / publication de l’offre

Une fois le produit fini, l’IAB publie tout simplement une annonce sur un forum souterrain, ou une marketplace.

Les annonces sont standardisées [17], avec des détails précis sur la victime, comme le pays, son secteur d’activité, son revenu annuel, le type de privilège ou encore des détails techniques telles que les appareils disponibles sur le réseau local [26], tout en conservant l’anonymat de la victime pour éviter des contre-mesures [21]. Ceci permet de définir la valeur du produit.

Évidemment, l’argent étant la principale motivation, un format d’enchère est mis en place en fixant les pas et le prix final [22]. Les négociations et la transaction interviendront sur des canaux chiffrés de bout en bout. Les IAB les moins réputés, ou collaborant avec des acteurs douteux, peuvent recourir à des services séquestre ou d’intermédiaire [26].

Les plateformes de commercialisation

Les leaks sont commercialisés sur des plateformes dédiées [23]. Les marchandises vendues sont tout actif, ressource ou service numérique qui peuvent être facilement achetés, vendus ou échangés au sein de l’écosystème criminel [12].

Il y a donc différentes plateformes (ex : Russian Market, Genesis Market [24] et Dark Leak Market [30]) et forums (ex : BreachForums [28], XSS, RAMP, Exploit [25] ou Dark forums). Telegram occupe également une place importante dans cette chaîne.

Finalement, ces données volées sont vendues à différents acteurs de la menace, dont des affiliés de ransomware qui en tireront profit.

Source : Exemple d’offre de leaks sur Dark forums

L’exploitation et la monétisation des leaks

Les acheteurs

En tant qu’élément clé de la chaine d’approvisionnement du Ransomware-as-a-Service, les IAB sont les fournisseurs privilégiés des affiliés de ransomware [26] mais également des opérateurs qui cherchent à fournir un produit complet. En effet, l’obtention d’un accès initial leur permet de se concentrer sur le déploiement de leur malware, accélérant leur action [27] et augmentant leur fréquence. Grâce aux dispositifs des opérateurs RaaS, ces attaques deviennent accessibles à des cybercriminels moins sophistiqués [28]. Des IAB, tels qu’EXOTIC LILY, travaillaient ainsi avec des groupes de ransomware comme Conti et Diavol [8]. D’autres groupes de ransomware utilisent ces forums ou plateformes, comme BlackBasta (XSS, Exploit, RAMP…) [29], BlackMatter, ou encore BlackCat [26], pour acheter et vendre des données.

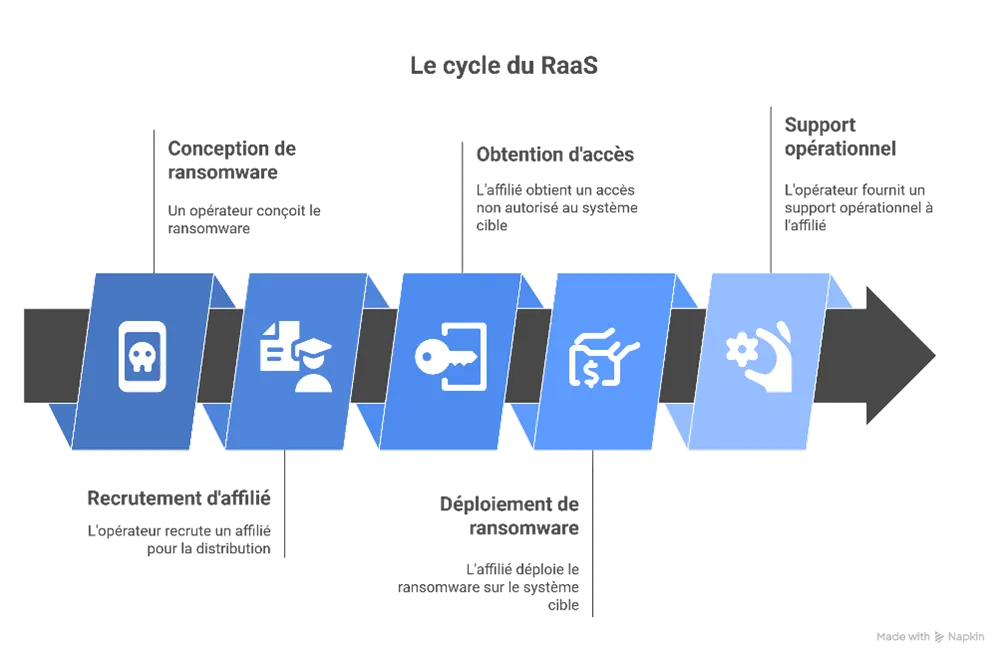

Faisons un point sur le fonctionnement du RaaS. Intégré au modèle plus large du MaaS (Malware-as-a-Service), le RaaS offre un produit prêt à l’emploi. Un opérateur conçoit le ransomware et fournit le soutien opérationnel nécessaire pendant toute la phase de déploiement du malware par un affilié. Ce support contient la gestion des clés de cryptographies, du C2, de l’infrastructure internet pour l’exfiltration et le stockage des données, et même un service d’assistance pour faciliter le paiement des victimes [27]). Après avoir été contrôlé, un l’affilié sera recruté pour distribuer le ransomware en échange du partage d’une part des recettes avec l’opérateur. Il ne reste plus à l’affilié qu’à obtenir les accès au système d’information de la cible. C’est ici que l’IAB trouve toute sa place. L’affilié n’a plus qu’à se concentrer sur le déploiement du ransomware.

Processus de déploiement d’un ransomware : de l’opérateur à l’affilié (Source : CERT-Sysdream)

Principalement motivés par l’argent, l’espionnage et la déstabilisation, les groupes d’APT (Advanced Persistance Threat) s’intéressent à ces forums et plateformes pour faciliter leurs actions et monétiser leurs données. Les données divulguées aident à la reconnaissance : identification de cibles potentielles, cartographie de l’infrastructure de la victime, adaptation de la stratégie d’attaque et optimisation de l’ingénierie sociale. Certains peuvent même parfois agir en tant qu’IAB. C’est le cas de Pioneer Kitten, soupçonné d’être lié au gouvernement iranien. Ce groupe aurait exploité diverses vulnérabilités dans des VPN, tels que ceux de Fortinet ou de Palo Alto, dans le passé pour obtenir un accès persistant au sein d’entreprises et le revendre lorsqu’il n’est pas partagé avec d’autres groupes soutenant les objectifs iraniens [30]. Ceci permet à ces groupes de monétiser les accès et les informations qui n’ont pas de valeur pour le renseignement.

D’autres acteurs utilisent à leur profit ces informations pour s’enrichir, par exemple grâce aux informations de paiements [26] ou via des fraudes BEC (Business Email Compromise) [22], où ils exploitent l’accès aux boites mail d’entreprise pour mener des escroqueries financières. Des groupes d’hacktivistes exploitent aussi ces fuites pour lancer des RaaS et financer leurs actions [31].

L’usage des leaks

Les acteurs de la menace exploitent ces données pour préparer des campagnes d’hameçonnage ou pour obtenir un accès à l’infrastructure cible en achetant les accès. Les IAB apparaissent alors comme des acteurs centraux de la chaîne d’approvisionnement de la cybercriminalité. Il y a aussi d’autres finalités, comme l’usurpation d’identité et les fraudes financières [1].

Les leaks sont le principal levier d’extorsion : la menace de divulgation suffit souvent à faire payer la victime, rendant le chiffrement parfois inutile (data-theft extorsion). De plus, les données volées sont généralement conservées ou revendues pour de futures extorsions [32]. A titre d’exemple, en juin 2025, Vietnam Airlines a été ciblée par le groupe de ransomware Shiny Hunter, et une semaine plus tard, ses données ont été mises en vente par un autre acteur malveillant, Helluva Hack.

Elles facilitent l’accès initial et la persistance, permettent de contourner l’authentification multifacteur [33], le ciblage des données de stockage cloud [3], l’escalade de privilèges, le mouvement latéral [26] et enrichissent le credential stuffing grâce à la réutilisation de mots de passe [34].

Pour conclure, voici comment fonctionne cet écosystème :

Des développeurs ou opérateurs créent des infostealers et les vendent à des affiliés dans le cadre du MaaS (Malware-as-a-Service). Les affiliés utilisent ces malwares pour voler des données et les revendent.

De leur côté, les IAB (Initial Access Brokers) peuvent aussi utiliser ces infostealers pour collecter des identifiants valides et vérifier qu’ils sont exploitables. Quand ils ne volent pas eux-mêmes les données, ils achètent les logs d’infostealers provenant d’affiliés.

Les IAB commercialisent ensuite ces accès à d’autres acteurs malveillants.

Ces acteurs peuvent être des APT, afin de faciliter l’accès aux systèmes d’information ou la reconnaissance, ou des groupes de ransomware dans le cadre du RaaS (Ransomware-as-a-Service). Un opérateur recrute alors un affilié pour diffuser son ransomware et lui fournit un support technique en échange d’une part des gains.

L’affilié obtient l’accès initial grâce aux logs d’un infostealer ou via un IAB, puis il déploie le ransomware sur la cible.

Les données volées sont ensuite commercialisées, ce qui fait tourner tout l’écosystème.

Écosystème des fuites de données (Source : CERT-Sysdream).

Comment SysDream aide les entreprises à se protéger contre l’exploitation des fuites de données

Face à un écosystème où les fuites de données circulent, se vendent et se monétisent en quelques heures, la protection ne peut plus se limiter à des antivirus ou à des mots de passe robustes. SysDream accompagne les entreprises pour réduire leur exposition aux cybercriminels à chaque étape de cette chaîne : de la compromission initiale à la revente des données.

I – Anticiper les attaques grâce à la Cyber Threat Intelligence (CTI)

SysDream met en place des dispositifs de veille et de renseignement sur les menaces adaptées à votre secteur. Chaque alerte concernant une campagne de malware, une vulnérabilité exploitée ou un Initial Access Broker (IAB) actif vous permet de réagir avant que vos données sensibles ne soient compromises. Vous recevez des rapports détaillés et des recommandations concrètes pour bloquer les attaques ciblées.

En savoir plus sur nos services de Cyber Threat Intelligence ⇐

II – Surveiller vos systèmes en temps réel grâce au SOC et au CERT

Le SOC (Security Operations Center) de SysDream fonctionne 24/7 pour détecter toute activité suspecte : mouvements latéraux, exfiltration de fichiers ou tentative d’accès à distance non autorisé. Couplé au CERT-SysDream (centre de réponse à incident), il permet d’intervenir immédiatement en cas d’incident, de limiter la persistance des cybercriminels et de sécuriser les accès compromis.

En savoir plus sur nos services de SOC et CERT ⇐

III – Former et sensibiliser vos équipes

SysDream ne se limite pas à sécuriser vos systèmes : nous accompagnons également vos collaborateurs. Nos formations et ateliers pratiques leur permettent de reconnaître les tentatives d’hameçonnage, de comprendre les risques liés aux infostealers et d’adopter les bonnes pratiques pour éviter l’exposition des identifiants et des données sensibles.

En savoir plus sur nos formations ⇐

IV – Prévenir l’exploitation des données volées

En surveillant le dark web et les forums clandestins, SysDream peut détecter si des données de votre entreprise circulent déjà sur ces plateformes. Vous êtes alors en mesure d’agir rapidement : réinitialisation des comptes compromis, renforcement de l’authentification multifacteur, blocage des accès non autorisés et coordination avec les autorités compétentes en cas de fuite critique.

V – Réduire le risque global grâce à une approche complète

La force de SysDream réside dans l’intégration de la CTI, du SOC et des audits techniques. Votre entreprise bénéficie d’une protection proactive : identification des vulnérabilités, surveillance continue et intervention rapide. Cette approche réduit significativement la possibilité pour les IAB, affiliés de ransomware et autres cybercriminels de transformer une fuite de données en incident grave.

En résumé, dans un contexte où les fuites de données deviennent monnaie courante et s’inscrivent dans un marché criminel sophistiqué, SysDream vous offre une protection complète et adaptée, combinant expertise humaine et outils technologiques avancés. Plutôt que de subir les attaques, vous pouvez désormais anticiper, détecter et limiter les conséquences des fuites de données, transformant une menace diffuse en un risque maîtrisé.

[1] 2024 Data Breach Investigations report. (s. d.). Dans Verizon Business.

[2] Microsoft Digital Defense Report 2024, The Foundations and New Frontiers of Cybersecurity. (s. d.). Dans Microsoft.

[3] 2025 Unit 42 Global Incident Response Report. (s. d.). Palo Alto Networks. https://www.paloaltonetworks.com/resources/research/unit-42-incident-response-report

[4] Santos, D. (2024, 5 février). Ransomware Retrospective 2024 : Unit 42 Leak Site analysis. Unit 42. https://unit42.paloaltonetworks.com/unit-42-ransomware-leak-site-data-analysis-all-2023/

[5] Tanner, A., & Bleich, K. (2024, août 9). Ransomware Review : First Half of 2024. Unit 42. https://unit42.paloaltonetworks.com/unit-42-ransomware-leak-site-data-analysis/?utm_source=chatgpt.com; Ibid., 1.

[6] Ibid., 1.; Flare. (2025a, janvier 16). Initial Access Brokers (IAB) – Flare | Threat Exposure Management | Cyber Threat Intel. Flare | Threat Exposure Management | Cyber Threat Intel. https://flare.io/glossary/initial-access-brokers/ ; 2024-2025 INITIAL ACCESS REPORT. (s. d.). Dans ThreatMon.

[7] Stolyarov, V. (s. d.). Exposing initial access broker with ties to Conti. Google. https://blog.google/threat-analysis-group/exposing-initial-access-broker-ties-conti/

[8] Initial Access Brokers (IAB) – Flare.; Botezatu, B. (s. d.). Inside the Ransomware Supply Chain : The Role of Initial Access Brokers in Modern Attacks. Bitdefender Blog. https://www.bitdefender.com/en-us/blog/businessinsights/ransomware-supply-chain-initial-access-broker-role

[9] Initial Access Brokers Report. (2025). Dans Cyberint. ; 2024-2025 INITIAL ACCESS REPORT. (s. d.). Dans ThreatMon. ; Flare. (2025b, mars 10). Initial Access Broker Landscape in NATO Member States on Exploit Forum – Flare | Threat Exposure Management | Cyber Threat Intel. Flare | Threat Exposure Management | Cyber Threat Intel. https://flare.io/learn/resources/initial-access-broker-landscape-in-nato-member-states-on-exploit-forum/.

[10] 2020-2021 Cyber-Espionage Report. (s. d.). Dans Verizon.

[11] Internet Organised Crime Threat Assessment (IOCTA). (s. d.). Steal, deal and repeat : How cybercriminals trade and exploit your data. Dans Europol (ISBN 978-92-9414-027-2).

[12] Ransomware Review : First Half of 2024. Unit 42; Team, K. C., Kapon, B., & Kapon, B. (2020b, octobre 12).

[13] Rabzelj, M., & Sedlar, U. (2025). Beyond the Leak : Analyzing the Real-World Exploitation of Stolen Credentials Using Honeypots. Sensors, 25(12), 3676. https://doi.org/10.3390/s25123676

[14] Flare. (2024, 16 octobre). Report – Initial Access Brokers, Russian Hacking Forums, and the Underground Corporate Access Economy – Flare | Threat Exposure Management | Cyber Threat Intel. Flare | Threat Exposure Management | Cyber Threat Intel. https://flare.io/learn/resources/initial-access-brokers-russian-hacking-forums-the-underground-corporate-access-economy/

[15] Flare. (2025d, juillet 10). Infostealer Malware : An Introduction. Flare | Threat Exposure Management | Cyber Threat Intel. https://flare.io/fr/en-apprendre/num%C3%A9riques/blog/logiciel-malveillant-voleur-d%27informations/

[16] H, A. (2025, 13 novembre). Campagne TamperedChef : Comment détecter et analyser ce faux éditeur PDF ? SysDream. https://sysdream.com/blog/tamperedchef-faux-editeur-pdf-analyse-sysdream/

[17] Team, K. C., Kapon, B., & Kapon, B. (2020b, octobre 12). KELA’s 100 Over 100 : September 2020 in Network Access Sales. Kelacyber. https://www.kelacyber.com/blog/kelas-100-over-100-september-2020-in-network-access-sales/

[18] Flare. (2025e, septembre 5). Inside the Cybercrime Economy : How Threat Actors Operate Like Businesses. https://flare.io/learn/resources/blog/cybercrime-economy-businesses/

[19] KELA Cyber. (2025, 4 mars). The Cybercrime economy Infostealers & initial access brokers [Vidéo]. YouTube. https://www.youtube.com/watch?v=MkbMhYLUkKQ

[20] Botezatu, B. (s. d.). Inside the Ransomware Supply Chain : The Role of Initial Access Brokers in Modern Attacks. Bitdefender Blog.

[21] Initial Access Brokers Report. (2025). Dans Cyberint.

[22] Insikt Group. (2022). Initial Access Brokers Are Key to Rise in Ransomware Attacks. Dans Recorded Future.

[23] Abrams, L. (2021, 7 mai). Data leak marketplaces aim to take over the extortion economy. BleepingComputer. https://www.bleepingcomputer.com/news/security/data-leak-marketplaces-aim-to-take-over-the-extortion-economy/

[24] Flare. (2025d, septembre 5). Exploit Forum, Initial Access Brokers, and Cybercrime on the Dark Web. Flare | Threat Exposure Management | Cyber Threat Intel. https://flare.io/learn/resources/blog/exploit-forum/

[25] Ibid., 22.; Flare. (2025b, mars 10). Initial Access Broker Landscape in NATO Member States on Exploit Forum – Flare https://flare.io/learn/resources/initial-access-broker-landscape-in-nato-member-states-on-exploit-forum/

[26] Team, K. C., Kapon, B., & Kapon, B. (2020a, août 6). The Secret Life of an Initial Access Broker. Kelacyber. https://www.kelacyber.com/blog/the-secret-life-of-an-initial-access-broker/

[27] The Hacker News. (s. d.-b). Initial Access Brokers Shift Tactics, Selling More for Less. https://thehackernews.com/2025/04/initial-access-brokers-shift-tactics.html

[28] Lenaerts-Bergmans, B. (s. d.). How CrowdStrike Traces the Evolution of eCrime. https://www.crowdstrike.com/en-us/blog/how-crowdstrike-traces-the-evolution-of-ecrime/

[29] Oleg. (2025, 24 juin). Black Basta Chat Leak – Organization and Infrastructures. Cybercrime Diaries. https://www.cybercrimediaries.com/post/black-basta-chat-leak-organization-and-infrastructures

[30] Cimpanu, C. (2020, 19 novembre). Iranian hackers are selling access to compromised companies on an underground forum. ZDNET. https://www.zdnet.com/article/iranian-hackers-are-selling-access-to-compromised-companies-on-an-underground-forum/

[31] Tanner, A., & Bleich, K. (2024, août 9). Ransomware Review : First Half of 2024. Unit 42. https://unit42.paloaltonetworks.com/unit-42-ransomware-leak-site-data-analysis/?utm_source=chatgpt.com

[32] 2024-2025 INITIAL ACCESS REPORT. (s. d.). Dans ThreatMon

[33] The Hacker News. (s. d.-a). From Infection to Access : A 24-Hour Timeline of a Modern Stealer Campaign. https://thehackernews.com/2025/05/from-infection-to-access-24-hour.html?utm_source=chatgpt.com

[34] The Hacker News. (s. d.-c). Leaked credentials up 160 % : What attackers are doing with them. https://thehackernews.com/2025/08/leaked-credentials-up-160-what.html?utm_source=chatgpt.com

Contactez-nous