RAPPORT : Cyber-guerre entre Israël et l’Iran

Aujourd’hui, les conflits géopolitiques ne se limitent plus aux frappes conventionnelles ; chaque action trouve son écho dans le cyberespace. L’offensive israélienne du 13 juin contre l’Iran en est l’illustration la plus récente, ayant provoqué une guerre d’alliances et d’attrition numérique. Cet article analyse les acteurs, les tactiques et les enjeux de ce nouveau champ de bataille

Par Carla B.

Introduction

Dans la nuit du 13 juin 2025, Israël a lancé une attaque aérienne contre l’Iran. Menée dans le cadre de l’Opération Rising Lion, l’attaque a ciblé des infrastructures nucléaires et militaires iraniennes, entraînant la mort de hauts responsables iraniens et endommageant des infrastructures critiques. Cet acte a déclenché une intensification des cyberattaques par des acteurs de la menace pro-iraniens.

Les tensions entre Israël et l’Iran ne sont pas nouvelles. L’Iran s’était opposé au plan de partage de la Palestine proposé par l’Organisation des Nations Unies (ONU) en 1947, qui a conduit à la création de l’État d’Israël en 1948. Toutefois, il a été le deuxième pays islamique à reconnaître Israël, après l’Égypte. C’est en 1979, lorsque les ayatollahs ont pris le pouvoir à Téhéran, renversant le Shah de la dynastie des Pahlavi et établissant la république islamique que l’Iran a rompu ses relations avec Israël. Le nouveau régime iranien s’opposa notamment à Israël en raison de son alliance, et de ses liens étroits avec les États-Unis. Depuis, l’Iran soutient la cause palestinienne.

Du côté israélien, ils reprochent à l’Iran de vouloir posséder l’arme atomique au détriment du Traité de non-prolifération nucléaire signé à l’issue des désastres de la Seconde guerre mondiale à Hiroshima et Nagasaki. C’est dans ce contexte, que l’Iran accuse Israël en collaboration avec les États-Unis d’avoir développé le virus Stuxnet qui a causé d’importants dommages aux infrastructures iraniennes en 2010.

Depuis ces différends, la guerre en cours entre Israël et la Palestine a accentué les tensions entre Israël et l’Iran. L’offensive israélienne du 13 juin a accentué les rivalités entre les deux pays.

Dans ce nouveau champ de bataille numérique, les cyberattaques constituent une alternative asymétrique aux affrontements armés. En parallèle, une guerre de l’information se développe par la diffusion de désinformation par des botnets pilotés par l’Intelligence artificielle (IA) dans le but d’éroder la confiance des populations, et d’amplifier les discours conflictuels et déstabilisateurs.

Formation d’alliances pro-Israël et pro-Iran chez les acteurs de la menace cyber

À la suite des bombardements du 13 juin, plusieurs acteurs de la menace ont formé des alliances. Ces coalitions ont été publiquement revendiquées sur les canaux Telegram des acteurs en question.

Les groupes pro-Iran

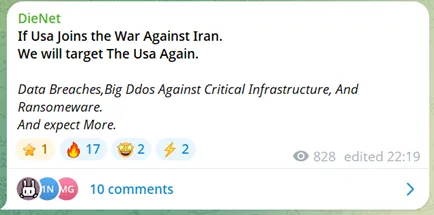

Actuellement, quatre-vingts groupes se revendiquent pro-Iran. Les acteurs majeurs sont DieNet, Keymous+, Cyber Fattah Team, Cyber Islamic Resistance, Mr Hamza, #OpIsraël, Arabian Ghost, Sylhet Gang SG et Handala Hack. Certains groupes comme Twonet ou Server Killer affichent également une orientation pro-russe. Cette posture est cohérente avec la posture de la Russie vis-à-vis des États Unis depuis la guerre froide, et avec le rapprochement entre Moscou et Téhéran depuis les années 2000.

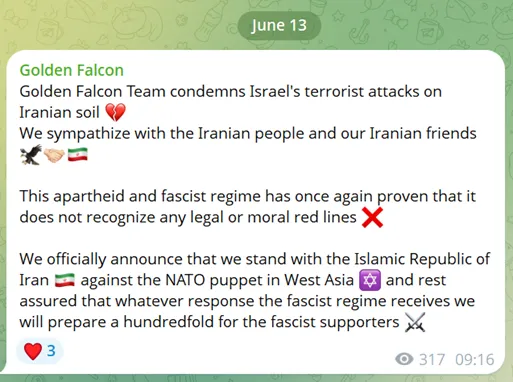

Capture d’écran d’un message Telegram posté par le groupe Golden Falcon (13 juin 2025)

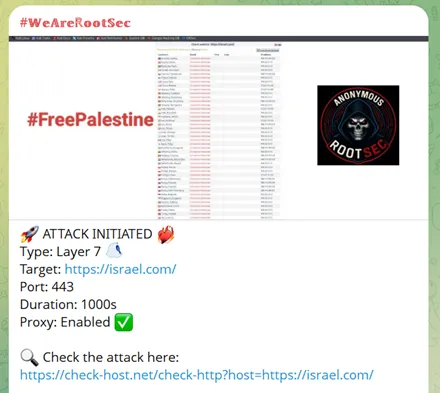

Une escalade notable des cyber-attaques contre Israël a été observée. Les groupes ciblent les infrastructures étatiques, militaires, et beaucoup les médias à des fins de déstabilisation. On constate majoritairement des attaques par déni de service (DDoS) qui sont revendiquées par les acteurs sur leurs canaux Telegram, comme RootSec qui déclare avoir mis hors service le site web du média israélien « Israël.com » le 13 juin à 22 heures.

Capture d’écran d’une revendication Telegram par le groupe RootSec d’avoir DDoS le site web du média israélien « Israël.com » (13 juin 2025)

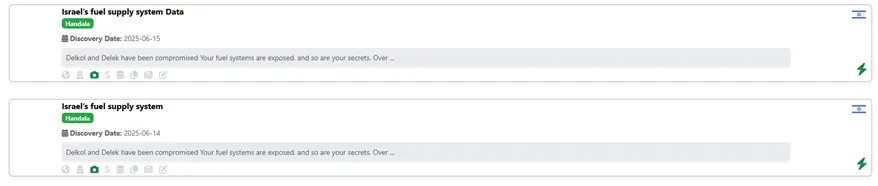

Des attaques par ransomware ont également été constatées. L’acteur Handala a été particulièrement virulent, ciblant dix-huit entreprises israéliennes entre le 14 juin et le 6 juillet.

Captures d’écran de la campagne de ransomware du groupe Handala contre des entreprises israéliennes (Ransomware.live, 16 juin 2025)

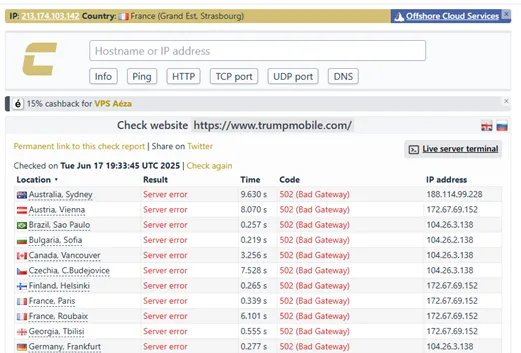

Certains groupes ciblent également des entités américaines, percevant les États Unis, alliés d’Israël, comme des ennemis de l’Iran. L’escalade cybernétique s’est notamment intensifiée après le 22 juin, date à laquelle les États-Unis ont frappé trois sites nucléaires iraniens dans le cadre de l’opération Midnight Hammer. Les statistiques relevées par le CERT SysDream ont révélé qu’Israël, puis les États-Unis ont été les principales victimes du mois de juin.

Captures d’écran d’une preuve de DDoS sur le site web américain « trumpmobile.com » qui a été revendiqué par le groupe DieNet (13 juin 2025)

Capture d’écran de la justification du groupe DieNet sur Telegram à la suite de leur attaque

(13 juin 2025)

Les groupes pro-Iran sont très actifs sur Telegram et revendiquent de nombreuses attaques, qu’il s’agisse de déni de service ou de ransomwares visant des entreprises stratégiques. La multiplication de ces offensives, ainsi que la volonté affichée de former une alliance solide, témoignent de l’importance du cyber-espace dans la stratégie de l’Iran.

Les groupes pro-Israël et anti-Iran

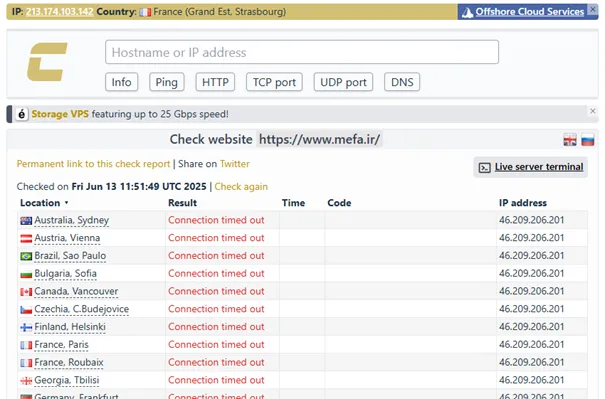

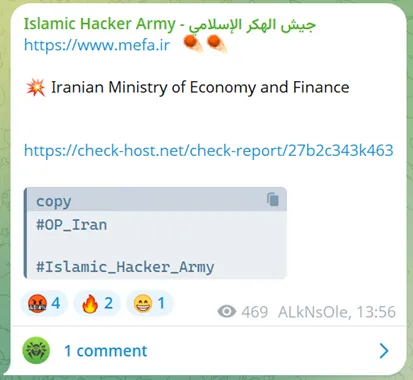

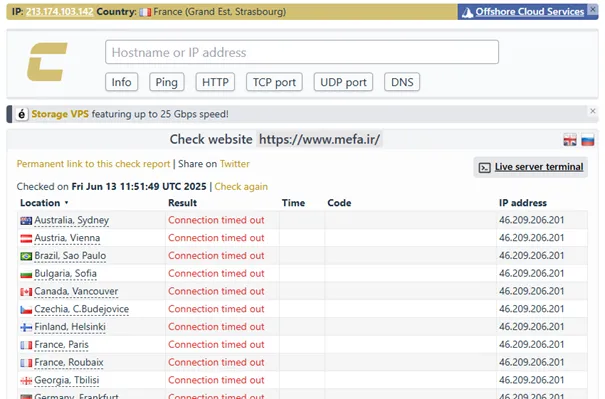

Du côté d’Israël, une dizaine de groupes se sont revendiqués pro-Israël (dont Eagle7, Anonymous Israël, Lafaroll et Predatory Sparrow), et quatorze groupes se sont déclarés anti-Iran comme le groupe Islamic Hacker Army.

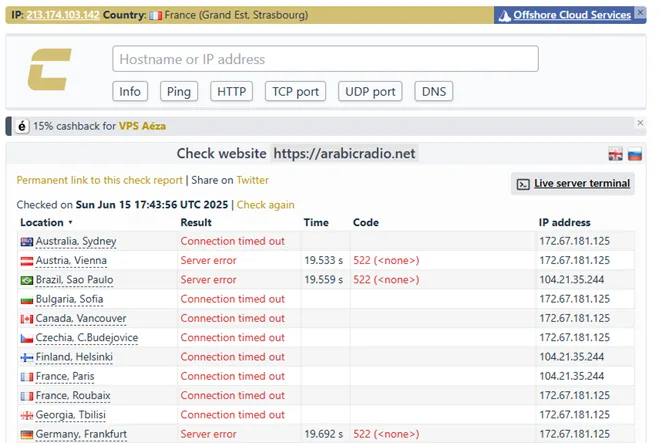

Depuis le 13 juin, ce dernier a ciblé plusieurs sites web gouvernementaux iraniens, ainsi qu’un média d’importance : « Arabic Radio », une station basée à Téhéran, capitale de l’Iran.

Captures d’écran d’une revendication Telegram par le groupe Islamic Hacker Army d’avoir DDoS le site web du Ministère de l’Economie iranien (13 juin 2025)

Captures d’écran d’une revendication Telegram par le groupe Islamic Hacker Army d’avoir DDoS le site web du Ministère de l’Economie iranien (13 juin 2025)

Captures d’écran d’une revendication Telegram par le groupe Islamic Hacker Army d’avoir DDoS le site web de la radio israélienne « Arabic radio » (15 juin 2025)

D’autres groupes comme « Israeli Gladiator » se sont spécialisés dans des opérations défensives et des contre-attaques visant les proxys iraniens. Certains de ces groupes collaborent étroitement avec la Direction nationale de la cybersécurité israélienne (INCD), qui a indiqué avoir déjoué 85 cyberattaques iraniennes depuis le début de l’année 2025, notamment des campagnes d’hameçonnage ciblant des hauts responsables israéliens.

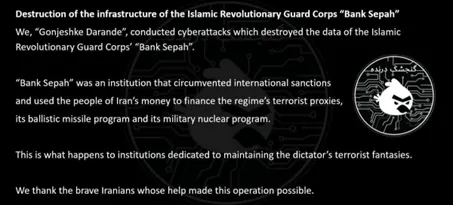

Enfin, une attaque majeure a été revendiquée le 16 juin par le groupe « Gonjeshke Darande », plus connu sous le nom de « Predatory Sparrow ». Dans un message publié sur Telegram, le groupe a revendiqué une cyberattaque ciblant la banque iranienne Sepah, institution accusée, selon leur communiqué, de contourner les sanctions internationales et de financer les activités militaires et terroristes du régime, notamment son programme nucléaire. L’opération aurait visé la destruction des bases de données critiques de l’établissement. Bien que les détails techniques restent limités, le groupe affirme avoir utilisé des malwares de type wiper pour effacer les données des serveurs internes, accompagnés d’un déni de service distribué (DDoS) massif pour perturber les communications et les opérations de secours. Les systèmes de sauvegarde auraient également été compromis, empêchant toute restauration rapide. Dans le même temps, Nobitex, la plus grande plateforme d’échange de cryptomonnaies en Iran, a également été visée. L’attaque aurait entraîné la suppression présumée de 90 millions de dollars en actifs numériques. Plusieurs sources font état de la paralysie des distributeurs automatiques associés, ainsi que de l’indisponibilité des services bancaires en ligne, causant de fortes perturbations pour les utilisateurs.

Capture d’écran Telegram du communiqué diffusé par le groupe Predatory Sparrow (15 juin 2025)

Les groupes étatiques

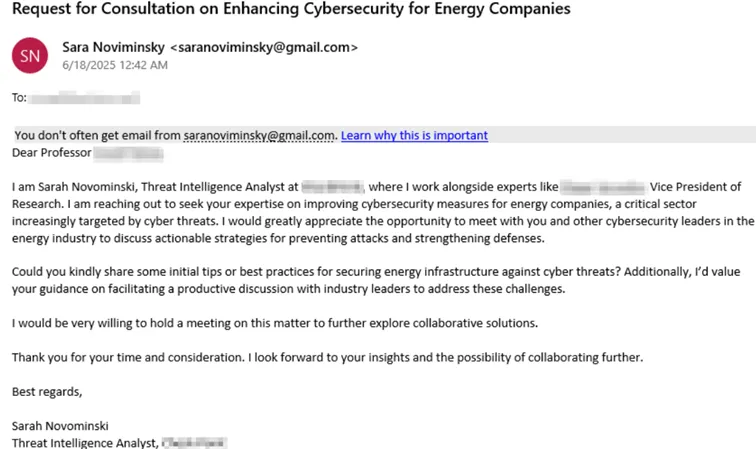

Côté iranien, il a été observé depuis plusieurs mois une campagne nommée Dream Job par les chercheurs en sécurité, et attribuée au groupe APT42, lié à l’État perse. Cette campagne fait référence à une technique d’ingénierie sociale moderne, également utilisée par le groupe nord-coréen Lazarus depuis 2020, avec pour objectif de collecter des informations clés auprès de personnes ou d’organisations choisies.

Depuis l’intensification du conflit avec Israël, APT42 — également connu sous les noms Charming Kitten, Educated Manticore ou Mint Sandstorm — a intensifié ses activités de cyber-espionnage en se concentrant sur des cibles stratégiques comme les chercheurs en cybersécurité, les journalistes et les professeurs d’université israéliens. Leur mode opératoire repose essentiellement sur des campagnes de spear-phishing (hameçonnage ciblé) avancées, usurpant l’identité de figures crédibles (recruteurs LinkedIn, analystes cyber, etc.) pour établir un lien de confiance initial.

E-mail se faisant passer pour un analyste en renseignement sur la menace cyber. (Source : checkpoint)

Une des variantes les plus abouties de ces attaques s’appuie sur des kits de phishing sur mesure développés en React, avec des capacités étendues : mimétisme précis des pages de connexion Gmail, prise en charge du MFA en temps réel, keylogging passif via WebSocket, et redirections dynamiques orchestrées à distance. À cela s’ajoute une infrastructure agile, avec plus de 130 domaines frauduleux créés depuis janvier 2025, illustrant leur capacité à contourner les systèmes de détection traditionnels.

Cette sophistication technique est également visible dans la campagne « Dream Job » elle-même, où les faux recruteurs opèrent sur LinkedIn avec des profils bien établis et des communications polies et personnalisées, afin d’amener les cibles à ouvrir des fichiers ZIP piégés ou à cliquer sur des liens malveillants. Le faible taux de détection antivirus et l’usage de malwares obfusqués renforcent la difficulté de défense face à ces menaces.

Côté israélien

Face à ces menaces persistantes, Israël s’appuie sur des capacités cybers bien établies, principalement incarnées par l’unité 8200 du renseignement militaire (Aman). Bien que les opérations offensives de cette unité soient largement classifiées, de nombreuses fuites et rapports internationaux suggèrent qu’elle joue un rôle central dans les opérations de cyber-dissuasion, sabotage et renseignement électronique.

Les activités connues de l’unité 8200 incluent le déploiement de malwares, l’exploitation de failles « zéro-day », et l’infiltration de réseaux critiques dans le but de perturber les chaînes logistiques, les infrastructures IT et les systèmes SCADA en territoire ennemi. Historiquement, leur implication a été suspectée dans des campagnes majeures telles que Stuxnet (conjointement avec les États-Unis), et plus récemment dans des opérations de contre-espionnage ciblant des groupes affiliés à l’IRGC (Gardiens de la Révolution).

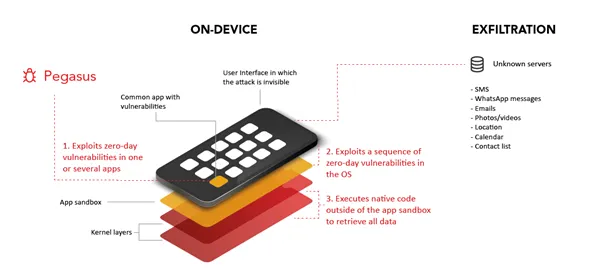

Par ailleurs, l’écosystème israélien de cybersécurité s’étend bien au-delà de l’État, notamment à travers des entreprises proches de l’appareil sécuritaire, telles que NSO Group, à l’origine du célèbre spyware Pegasus. Bien que Pegasus ait été commercialisé à des gouvernements étrangers, son usage stratégique à des fins de surveillance ciblée, notamment contre des diplomates, des figures de l’opposition ou des acteurs militaires, en fait un outil représentatif des capacités technologiques de l’écosystème cyber israélien.

Fonctionnement du logiciel espion « Pegasus » (Source : Pradeo.com) https://blog.pradeo.com/pegasus-analysis-recommendations

Des éléments laissent penser que dans le cadre du bras de fer avec l’Iran, cet outil ou ses dérivés pourraient être utilisés pour suivre les mouvements de cadres affiliés aux APT iraniens, ou encore infiltrer des appareils mobiles clés dans les réseaux liés au régime de Téhéran. La simple possibilité que des terminaux aient été compromis par un outil aussi furtif renforce la paranoïa déjà présente au sein des autorités iraniennes, convaincues d’être infiltrées par des agents du Mossad.

Ainsi, la posture israélienne mêle cyber-offensif étatique via l’unité 8200 et cyber-surveillance privée à vocation stratégique, illustrant une approche multi-canal de la domination informationnelle et technique dans un affrontement où la frontière entre espionnage, sabotage et renseignement est volontairement floue.

Dans le contexte du conflit actuel, on observe également une intensification de l’exposition médiatique des APT iraniens, souvent mise en avant par les firmes israéliennes comme Check Point [1] ou ClearSky [2], ce qui contribue indirectement à la neutralisation des infrastructures ennemies par le biais de signalements, démantèlements ou mesures de blocage DNS.

En conclusion : un déséquilibre ?

Au total, cent-quatre groupes sont actuellement actifs dans le conflit. On peut constater un déséquilibre, vingt-quatre groupes du côté israélien contre quatre-vingts du côté iranien. Ce déséquilibre peut s’expliquer par la stratégie asymétrique de l’Iran, qui s’appuie sur un réseau étendu de groupes non étatiques, idéologiquement alignés ou opportunistes, pour compenser sa supériorité militaire moindre face à Israël.

Ce conflit reflète une guerre d’influence et de contrôle où la domination de l’information est centrale. En juin, l’Iran a quasiment coupé l’accès à Internet sur l’ensemble de son territoire, provoquant une hausse de 95 % de l’utilisation des VPN. Cette manœuvre vise à endiguer les mouvements de contestation interne et à verrouiller le flux d’informations, soulignant à quel point le cyberespace est devenu un champ de bataille stratégique, tant pour la confrontation extérieure que pour le maintien du pouvoir en interne.

[1] https://www.checkpoint.com/search-results/?Search=#stq=iran

[2] https://www.clearskysec.com/?s=iran