RAPPORT : Tensions entre l’Inde et le Pakistan (avril-mai 2025)

Les tensions cyber entre l’Inde et le Pakistan constituent un terrain d’observation privilégié pour les agences de sécurité françaises. Ces dernières offrent une visibilité sur des techniques d’attaque, des chaînes d’infection et des modes d’action qui préfigurent des menaces transposables à d’autres contextes, y compris européens.

Par Carla B.

Mise en contexte géopolitique

Le 22 avril 2025, un attentat dans la région du Pehalgam, partie du Cachemire indien, fait vingt-six morts. L’Inde accuse le groupe terroriste Lashkar-e-Taiba (LeT). Ce groupe, basé au Pakistan et affilié à celui-ci, est considéré par l’Inde comme une menace directe. Ce même groupe était déjà soupçonné d’être derrière les attaques de 2008 à Bombay. L’Inde a décidé de riposter en lançant dans la nuit du 6 au 7 mai l’opération Sindoor. Cette opération consista à détruire « neuf camps terroristes » d’après les propos du gouvernement indien. Toutefois, le 7 mai, trente-et-un morts et cinquante-sept blessés sont déclarés du côté pakistanais, et douze morts ainsi que 38 blessés du côté indien d’après les données diffusées par Le Monde. Au-delà des bombardements, des sanctions diplomatiques ont suivi comme l’annulation de visas, la fermeture de postes-frontières, l’expulsion réciproque de diplomates. L’Inde a notamment suspendu l’accord de partage des eaux du fleuve Indus de 1960. Cette suspension est un coup de pression pour le Pakistan dont 80% de ses terres agricoles dépendent du réseau d’irrigation du fleuve Indus.

Néanmoins, les tensions entre les deux pays ne sont pas nouvelles. La région du Cachemire a, depuis toujours, été revendiquée par les deux parties. À plusieurs reprises, ces rivalités ont débouché en conflits armés, notamment en 2019 où une situation similaire à celle d’aujourd’hui a vu le jour. À la suite d’un attentat, l’Inde et le Pakistan sont entrés dans un conflit armé.

Aujourd’hui, il n’est pas certain que les deux pays en viennent à une confrontation armée. Cependant, les tensions sont bien réelles. L’Inde comme le Pakistan utilisent des moyens de déstabilisation afin de perturber la situation économique et politique de l’autre pays. En effet, depuis l’attentat du 22 avril des cyberattaques ont touché l’Inde et le Pakistan, revendiquées par des groupes d’hacktivistes pros pakistanais ou pro indiens.

De ce fait, pour évaluer la situation actuelle entre l’Inde et le Pakistan, et interroger la possibilité d’une escalade vers un cyberconflit, nous allons à la fois nous baser sur les informations disponibles en open source et sur les réseaux sociaux, ainsi que ce qui est publié sur les channels Telegram par les acteurs de la menace.

Recensement des attaques contre le Pakistan

Le 27 avril, une cyberattaque a été revendiquée par l’Indian Cyber Force. Ce dernier revendique avoir exfiltré le système interne de la banque pakistanaise Habib (HBL). Ainsi, le groupe a publié sur leur chanel Telegram des extraits de données liées aux ressources humaines de la banque HBL. Un fichier de 6,6 Mo comme preuve a été partagé avec la mention « Mot de passe : vous le connaissez ». Le fichier comprenait des dossiers d’employés, leurs parcours scolaires, salaires, etc. Pour le moment, aucune confirmation officielle n’a été faite par les autorités pakistanaises. Toutefois, une prise de contrôle de plus de 1 000 caméras de surveillance à travers le Pakistan a également été revendiquée par le groupe. Une fuite de donnée de plus de 150 Go de données sensibles, incluant des informations financières et des données d’identité nationale, aurait été signalée depuis le portail de l’Agence fédérale des recettes pakistanaises (iris.fbr.gov.pk).

Capture d’écran d’un post X du groupe Indian Cyber Force (9 mai 2025) – Source : ThreatMon

Des attaques DDoS ont également paralysé les sites web du ministère du Commerce et du Département des services d’urgence du Pakistan pendant une longue période, ainsi que ceux de l’Université Quaid-i-Azam et de WorldCall Telecom Limited pendant de plus courtes périodes.

Le groupe 7 Proxies s’est attaqué à des institutions stratégiques liées à la gestion des ressources et à la régulation économique du Pakistan. Le Punjab Urban Land System Enhancement Project, responsable de la planification urbaine, a été notamment visé. D’autres cibles comme la Competition Commission of Pakistan et l’Anti-Corruption Establishment révèlent une méthode consistant à infiltrer des systèmes gouvernementaux régulateurs, probablement dans le but de capter des données sensibles ou de manipuler des processus internes. À cela s’ajoutent des attaques contre le secteur privé, notamment une centrale solaire et un concessionnaire automobile, soulignant une capacité à toucher aussi bien les infrastructures que les chaînes d’approvisionnement locales.

Le groupe Team White Lotus, quant à lui, a mené des attaques plus symboliques et orientées vers des cibles à haute valeur stratégique. En s’en prenant au Pakistan, Air Force et au Military Land and Cantonment Board, le groupe adopte une posture de guerre informationnelle. L’usage de contenus visuels à connotation psychologique comme la diffusion d’une vidéo de « destruction du Shaheen » témoigne de la volonté de frapper non seulement les systèmes, mais aussi l’image et le moral des forces armées. Ce groupe a également ciblé des acteurs économiques nationaux majeurs, comme l’Oil & Gas Development Company Ltd. et le système satellite Paksat CMS.

Quant au groupe Kingsman, il a fait des attaques de défiguration de sites web. C’est une méthode qui consiste à modifier l’apparence des pages officielles pour exposer publiquement leur vulnérabilité. Les victimes sont des institutions comme l’Airports Security Force, des organismes de formation (Siren Institute) ou encore des sites commerciaux comme Garmin Pakistan. Les traces de ces attaques ont été diffusées sur des canaux publics comme Telegram, ce qui révèle une volonté de démonstration technique autant qu’un acte de pression psychologique. Le groupe a déclaré la fin de ses opérations en mai 2025, se revendiquant d’une mission éthique axée sur la sensibilisation.

Au total, une dizaine de groupes ont été authentifiés pro-Inde visant des infrastructures pakistanaises. Selon les dernières statistiques, plus de quarante-cinq sites web ont été défigurés, trente sites web ont subi une attaque par déni de service (DDoS), huit violations de données ont été recensées et douze incidents d’accès non autorisé ont été enregistrés concernant les infrastructures pakistanaises.

Recensement des attaques contre l’Inde

L’Inde a également subi une série de cyberattaques par différents groupes qui se revendiquent pro-Pakistan. Les principaux acteurs détectés sont : Angel-Azzarel of Death ; KAL EGY 319 ; SYLHET GANG-SG ; Lực Lượng Đặc Biệt Quân Đội Điện Tử (Forces spéciales de l’armée électronique) ; Vautour ; APT36 ; Pakistan Cyber Force ; Team Insane PK ; Mysterious Bangladesh ; Indo Hacks Sec ; Cyber Group HOAX 1337 ; National Cyber Group.

Le groupe Azzarel-Angel of Death a revendiqué trente-deux attaques. Ces dernières sont principalement dirigées à l’encontre des portails du gouvernement indien, les institutions financières, et les universités. Ils ont notamment revendiqué une attaque sur la Commission électorale (ECI) exposant sur Internet plus d’un million de dossiers de citoyens indiens (voir capture d’écran). Toutefois, ces informations auraient déjà fuité en 2023. C’est une tactique courante, consistant à reconditionner des données pour simuler une nouvelle violation. Le groupe Azzarel-Angel of Death a également revendiqué des attaques contre le Bureau central d’enquête (CBI).

Captures d’écran de post Telegram du groupe Azzarel-Angel of Death – Source : CloudSEK

Le groupe KAL EGY 319 a revendiqué trente-et-une attaques. Ils ont concentré leurs attaques autour des secteurs de la santé et de l’éducation. Ils ont lancé des campagnes de dégradation alléguant approximativement quarante sites web. Néanmoins, une enquête de CloudSEK a montré que les sites étaient opérationnels lors des attaques, donc soit les attaques n’ont pas eu lieu, soit elles n’ont pas eu de gros impact.

Le groupe SYLHET GANG-SG a revendiqué dix-neuf attaques. Il affirme avoir exfiltré 247 Go de données du Centre national d’informatique indien (NIC). Cependant, le contenu en guise de preuve divulgué sur les réseaux sociaux est de 1,5 Go. De plus, il s’agit d’informations et de données principalement marketing. Toutefois, les fichiers sont des données accessibles au public. Ils ont également revendiqué une attaque contre la Haute Cour de l’Andhra Pradesh.

Le groupe Lực Lượng Đặc Biệt Quân Đội Điện Tử et ses affiliés ont revendiqué dix-huit attaques. Ils ont concentré leurs attaques sur des sites gouvernementaux. Les portails des forces de l’ordre et de la justice auraient été des cibles.

Le groupe Vulture a revendiqué seize attaques. Ces dernières étaient principalement tournées vers des sites gouvernementaux ou des universités. Les revendications portaient notamment sur le bureau du Premier ministre (PMO). Ce groupe est souvent mentionné dans des revendications d’opérations conjointes, ce qui indique une collaboration avec d’autres groupes.

Capture d’écran d’un post Telegram du groupe Vulture – Source : CloudSEK

Néanmoins, il s’agit de menaces à faible impact. Généralement, les données divulguées ont été celles d’utilisateurs, ou sont des informations disponibles en ligne. Il ne serait donc pas question de données sensibles. La véritable menace proviendrait d’APT36.

Cas particulier du groupe APT36

APT36 (Transparent Tribe) est un acteur de la menace aligné sur les intérêts pakistanais et actif depuis 2013. Il effectue des attaques ciblées contre les réseaux de défense indiens depuis l’attaque de Pehalgam (avril 2025). L’accès initial est obtenu par des pièces jointes piégées ou des liens de spear phishing. Ces campagnes d’hameçonnage exploitent des documents Word ou Excel contenant des macros malveillantes. Une fois que la victime télécharge ou ouvre un fichier malveillant, l’étape d’exécution est déclenchée, le document nécessite l’activation du contenu (macros) ou un double-clic pour exécuter le code malveillant, piégeant ainsi l’utilisateur. Pour assurer la persistance sur le système compromis, le groupe APT36 modifie les clés de registre Windows (notamment par la clé *.dreb Run-key), ce qui permet au malware de se relancer automatiquement au démarrage. Afin d’échapper aux solutions de sécurité, les fichiers malveillants sont souvent offusqués ou chiffrés à l’aide d’outils comme Eazfuscator. Ils utilisent également le « string padding » pour masquer les intentions du code. Dans la phase de découverte, le malware effectue une exploration des fichiers et des répertoires de la machine infectée. Ensuite pour la collecte d’informations, le groupe de la menace réalise des captures d’écran régulières grâce à des commandes internes afin de surveiller l’activité des utilisateurs et voler des données sensibles. Le contrôle à distance s’effectue par le biais d’un protocole TCP personnalisé fonctionnant sur des ports tournants pour éviter la détection. Cette communication assure un lien direct avec les serveurs C2, souvent mis à jour. Enfin, la phase d’exfiltration des données est opérée discrètement par le canal C2, en envoyant les fichiers collectés (captures, documents, logs) vers l’infrastructure distante contrôlée par les attaquants.

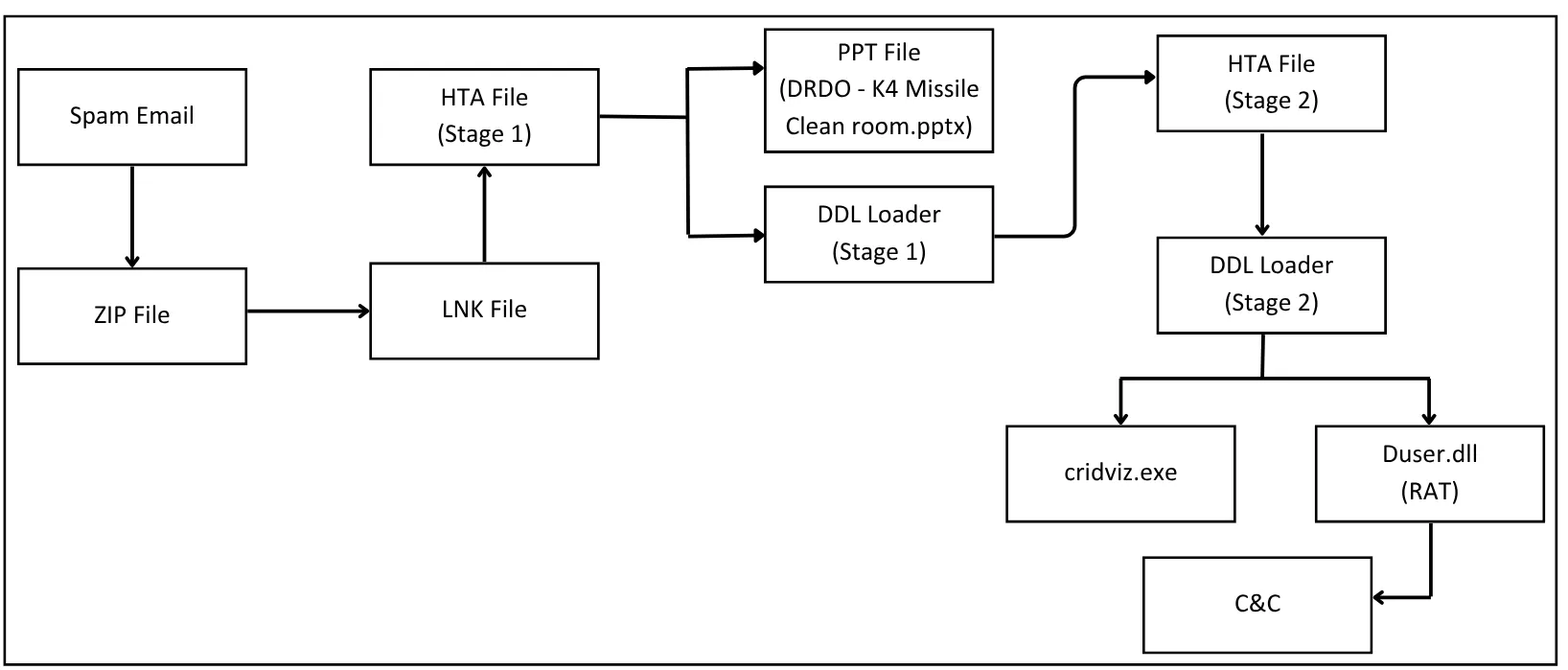

Un autre groupe qui a attaqué des entités stratégiques indiennes et soupçonné d’être un sous-groupe d’APT36 (ou à défaut, un groupe présentant de fortes similitudes [1]), est le groupe APT SideCopy. Ils mènent également des campagnes de phishing ciblées, envoyant aux victimes des e-mails usurpant des profils crédibles comme des projets militaires, sélection d’officiers. Ces messages contiennent une archive ZIP avec un fichier piégé déguisé en document bureautique. Lorsqu’il est ouvert, ce fichier déclenche discrètement un script HTA via mshta.exe, ce qui télécharge un second fichier malveillant. L’étape suivante consiste à installer un exécutable légitime, utilisé pour charger une DLL malveillante par technique de DLL sideloading. Cette DLL embarque un cheval de Troie d’accès à distance (RAT) permettant aux attaquants de prendre le contrôle de la machine. SideCopy utilise divers RATs comme Action RAT, AllaKore, Deta ou Margulas, chacun doté de fonctions avancées : keylogging, capture d’écran, vol de fichiers, exfiltration de documents, ou encore récupération de mots de passe. Les données collectées sont ensuite transférées vers des serveurs de commande et contrôle (C&C), souvent hébergés chez des fournisseurs comme Contabo GmbH, avec des connexions traçables jusqu’au Pakistan. Certaines variantes intègrent même des tableaux de bord pour surveiller en temps réel les machines compromises. Le groupe emploie également des techniques de vérification de la présence d’antivirus, exécution sans fichier, chiffrement ou encore exploitation de vulnérabilités comme celle de WinRAR (CVE-2023-38831).

Schéma de la chaîne d’infection de l’APT SideCopy – Source : Cyble

Ainsi, au total quarante-cinq groupes pro-Pakistan ont été identifiés. Les attaques proviendraient du Bangladesh, Pakistan, Maroc, Indonésie, Égypte et Koweït. On observe un élargissement des tensions vers des pays à majorité musulmane. Selon les dernières statistiques, plus de soixante sites web ont été défigurés, quinze sites web ont subi une attaque par déni de service distribué (DDoS), dix violations de données ont été recensées et vingt incidents d’accès non autorisé ont été enregistrés concernant les infrastructures indiennes.

Conclusion

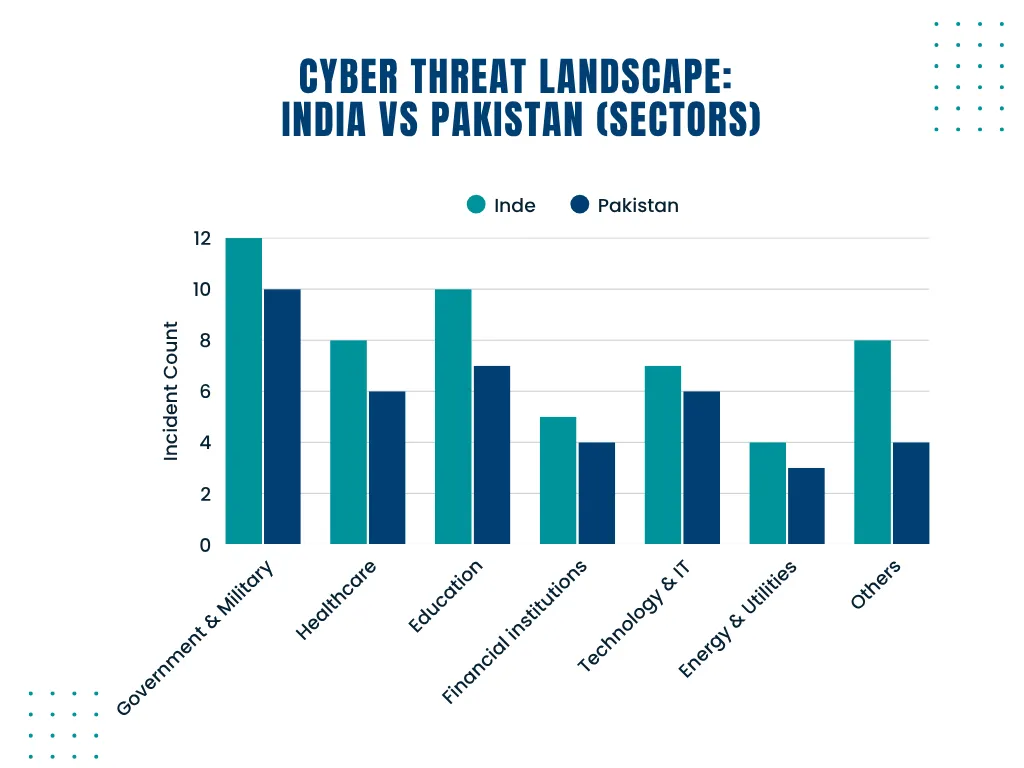

D’après les éléments mis en avant, on constate que ce sont les secteurs gouvernementaux/militaires, de l’éducation et de la santé qui ont été le plus touchés par des cyberattaques en Inde et au Pakistan.

Graphique comparé Inde/Pakistan exposant les secteurs d’activités touchés par des cyberattaques – Source : ThreatMon

De plus, la plupart des attaques recensées se sont limitées à des défigurations de sites web ou à des actions par déni de service (DDoS). Seuls les groupes APT36 et SideCopy se sont distingués par des opérations plus sophistiquées, d’espionnage et d’exfiltration de données sensibles. Les cyberattaques visant des secteurs critiques comme les finances ou l’énergie vont bien au-delà du sabotage. Elles constituent une menace durable à la stabilité économique et à la sécurité nationale, notamment en compromettant des données sensibles, en paralysant des flux économiques ou en affectant l’approvisionnement énergétique. Ces attaques peuvent aussi avoir un effet domino affaiblissant la souveraineté d’un État et sa capacité à réagir face à d’autres menaces. Néanmoins, les objectifs des acteurs de la menace ne se limitent pas à compromettre des infrastructures critiques, ils cherchent aussi à manipuler les perceptions, démoraliser les populations des pays visés et affaiblir la confiance des citoyens dans leurs institutions. C’est ce que l’on appelle Psy-Ops, ou « opérations psychologiques ».

Pour conclure, l’escalade du conflit s’accompagne bien d’une intensification des cyberattaques. Toutefois, l’annonce du cessez-le-feu le 10 mai 2025 a conduit à une diminution des attaques. Il est important de souligner que ces cyberattaques ne proviennent pas uniquement du Pakistan ou de l’Inde. Plusieurs autres pays, comme l’Égypte, le Vietnam ou encore le Koweït, y participent. Cette implication plus large révèle des tensions qui dépassent le cadre du conflit immédiat. Des rivalités religieuses et idéologiques entrent en jeu. Le rapprochement stratégique entre l’Inde et les États-Unis, ainsi que le soutien de ces derniers à Israël, alimente le ressentiment de plusieurs pays à majorité musulmane, contribuant ainsi à une intensification des attaques numériques.

[1] https://malpedia.caad.fkie.fraunhofer.de/actor/sidecopy