La traque d’un phisheur grâce à l’OSINT

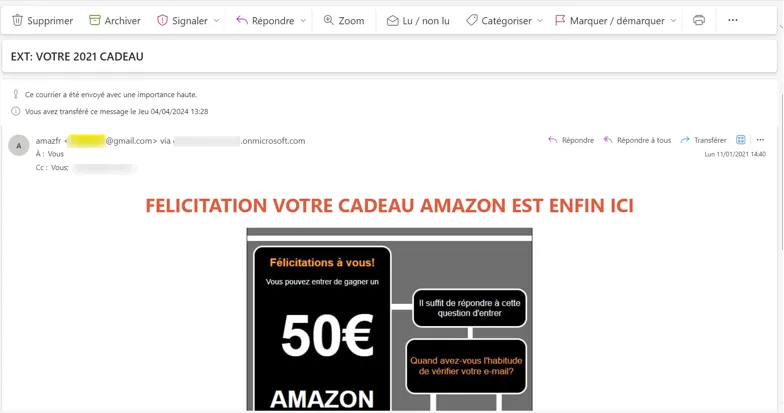

Dans l’univers obscur des boîtes e-mails délaissées, une ancienne adresse, autrefois utilisée pour recevoir des spams et des promotions non désirées, devient le théâtre d’une tentative de phishing. En janvier 2021, moi, Julien, analyste de la menace cyber chez Sysdream, je reçois un courriel suspect promettant des gains colossaux sur Amazon. Ce message, maladroitement rédigé depuis une adresse Gmail, attire immédiatement mon attention. Curieux et vigilant, je décide de suivre la piste du fraudeur, déterminé à remonter jusqu’à l’auteur de cette escroquerie numérique.

Par Julien D.

Julien D. est analyste de la menace cyber depuis juin 2022, chez Sysdream, la division cybersécurité de Hub One. Comme tant d’autres de ses collègues, pour Julien, la cybersécurité est plus qu’un travail, c’est une véritable passion ! A tel point que Julien décide d’approfondir le sujet en s’intéressant à la psychologie des acteurs malveillants pour comprendre leurs comportements. Formé en intelligence économique, Julien se concentre surtout aujourd’hui sur la protection de l’information des organisations. Pour mieux appréhender ce volet défensif, Julien approfondit ses connaissances en s’intéressant aux sujets politiques, culturels et géoéconomiques, qui lui permettent d’avoir une vision globale des faits de société et de mieux appréhender les potentielles intrusions. Côté technologique, avec Julien, nous ne sommes jamais loin de son métier puisque son attrait va pour le logiciel Maltego, un outil de collecte d’informations qui permet l’exploration de données sur un sujet choisi. On ne se refait pas !

Étape 1 : Analyser l’e-mail suspect

Le courriel en question provenait d’une adresse « omnicrosft.com », faussement similaire à Microsoft. Une vérification rapide me confirme que cette adresse n’existe pas, mais elle apparait fréquemment sur des sites de signalement d’arnaques.

Intrigué, je me concentre sur le nom avant le « @gmail.com », suspectant un pseudonyme utilisé par le fraudeur.

Étape 2 : Utilisation de l’OSINT pour démasquer l’arnaqueur

À l’aide de l’outil Blackbird, spécialisé dans l’identification d’informations en ligne, je découvre plusieurs comptes associés à ce pseudonyme sur des plateformes variées.

Ces comptes incluent une page sur un réseau social pour freelances, un compte YouTube et un profil Snapchat, tous pointant vers la même personne. Le pseudonyme utilisé semble être unique mais récurrent sur chacun de ces comptes, confirmant qu’il s’agit bien de la même personne.

Étape 3 : Recherche approfondie sur les réseaux sociaux

La recherche du nom complet de l’individu sur Google révèle son profil Facebook, un compte Stack Overflow, et des informations professionnelles sur LinkedIn.

Les éléments collectés permettent de confirmer ses compétences en informatique, notamment dans la gestion de serveurs e-mails et le codage, des indices suggérant un lien avec des activités frauduleuses.

Étape 4 : Exploration des plateformes de cybercriminels

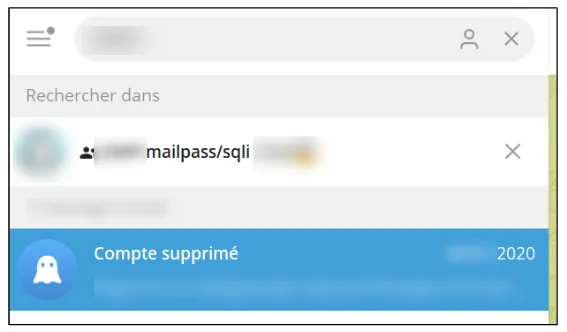

En poursuivant mon investigation, je trouve un pseudonyme similaire utilisé sur un forum de pirates informatiques, duquel, l’individu a été banni. J’accède également à un ancien compte sur Telegram, où des messages en russe proposent des services liés à des activités illégales, comme la vente de bases de données et de comptes piratés.

Chaîne Telegram où le pseudonyme de notre individu est mentionné

Étape 5 : Identification d’autres informations

En recoupant les résultats obtenus, je découvre un nouveau pseudonyme sur un site de partage de photos, permettant de retrouver l’adresse e-mail personnelle de fraudeur. De fil en aiguille, je finis par identifier plusieurs autres adresses e-mails, des mots de passe associés, et des informations personnelles telles que son âge et sa localisation.

En conclusion, grâce à une méthodologie rigoureuse et à l’utilisation d’outils OSINT, j’ai été capable de remonter la piste du phisheur et d’identifier avec précision son identité. J’en conclu que l’individu présente une opération de sécurité défaillante, notamment en raison de la réutilisation de mots de passe et d’un usage dispersé de ses pseudonymes. Mon enquête révèle également des liens vers plusieurs forums de cybercriminels et des réseaux sociaux, où le phisheur mène ses activités frauduleuses.

Si vous souhaitez suivre chaque étape de cette enquête dans ses moindres détails et dans son intégralité, retrouvez-là ici : https://jul1.medium.com/discovery-of-information-about-a-phisher-through-osint-51b4845b912d

Sysdream propose plusieurs formations en Open Source Intelligence (OSINT), qui vous initient ou confirment aux pratiques et techniques essentielles de collecte et d’analyse de données en ligne. Que vous soyez débutant ou professionnel de la cybersécurité, cette formation vous permettra de comprendre comment utiliser les sources d’information ouvertes pour mener des enquêtes et évaluer des menaces. Explorez ce domaine en pleine expansion et développez vos compétences en renseignement numérique avec nous.