Exploitation de la CVE-2025-31324 dans SAP NetWeaver

La vulnérabilité CVE-2025-31324 est une faille de sécurité critique affectant le composant Visual Composer du logiciel SAP NetWeaver. Elle a été découverte et signalée par des chercheurs en sécurité, notamment ReliaQuest6, et a rapidement fait l’objet d’alertes de divers organismes et entreprises de cybersécurité, tels que SAP, le NVD (NIST), le CERT-FR ou encore le CISA.

Classifiée avec un score CVSS v3.1 maximal de 10.0, cette vulnérabilité est considérée comme sévèrement critique.

Elle permet l’exécution de code arbitraire à distance et une compromission complète des systèmes affectés. SAP NetWeaver est une plateforme technique fondamentale pour de nombreuses applications, particulièrement pour des opérations commerciales, comme les systèmes ERP, CRM et de gestion de la chaîne d’approvisionnement. La compromission de tels systèmes peut entraîner des violations de données sensibles, des perturbations opérationnelles majeures, et des risques réglementaires et réputationnels considérables.

Par Julien D.

Description Technique de la CVE-2025-31324

La vulnérabilité CVE-2025-31324 réside spécifiquement dans le composant Metadata Uploader du Visual Composer de SAP NetWeaver. Elle est classifiée comme un téléchargement de fichier avec un type dangereux (CWE-434), indiquant que l’application n’empêche pas le téléchargement de fichiers qui pourraient potentiellement être exécutés par le système.

Le mécanisme d’exploitation repose sur un manque de vérification d’autorisation dans le composant affecté. Cela permet à un attaquant non authentifié d’envoyer des requêtes POST spécialement conçues au point d’extrémité/developmentserver/metadatauploader. En exploitant cette faille, l’attaquant peut contourner les mécanismes de sécurité et télécharger des fichiers arbitraires sur le serveur SAP NetWeaver.

Les fichiers téléchargés sont souvent des webshells JSP (JavaServer Pages), qui sont des scripts malveillants permettant un accès à distance et l’exécution de commandes sur le serveur web sous-jacent. Une fois un webshell téléchargé dans un répertoire accessible par le serveur web, il peut être activé via une simple requête HTTP (souvent GET), donnant à l’attaquant un point d’accès persistant et un contrôle sur le système hôte.

La vulnérabilité est considérée comme ayant une faible complexité d’attaque et ne nécessite aucun privilège ni interaction utilisateur pour être exploitée. Le vecteur d’attaque est le réseau, ce qui signifie que les systèmes exposés sur Internet sont particulièrement vulnérables.

Activités d’exploitation observées et tactiques des attaquants

Les sources confirment que la CVE-2025-31324 est la cible d’une exploitation active et généralisée dans la nature. Rapid7 a observé une exploitation dans plusieurs environnements clients dès le 27 mars 2025, et WithSecure a détecté l’activité malveillante dans un incident dès le 18 mars 2025, date à laquelle un webshell (helper.jsp) a été initialement déployé. Onapsis a noté des sondes de base liées à ces attaques remontant à janvier 2025.

Le scénario d’exploitation typique commence par le téléchargement d’un webshell via le point d’extrémité /developmentserver/metadatauploader. Les attaquants ciblent des répertoires spécifiques sous le chemin j2ee/cluster/apps/sap.com/irj/servlet_jsp/irj/root/ sur les systèmes SAP NetWeaver, ainsi que d’autres répertoires comme j2ee/cluster/apps/sap.com/irj/servlet_jsp/irj/work et j2ee/cluster/apps/sap.com/irj/servlet_jsp/irj/work/sync.

Des exemples de noms de webshells observés incluent helper.jsp et cache.jsp, mais il a également été observé des webshells avec des noms aléatoires de 8 caractères. Dans un cas porté à la connaissance de Red Canary, un attaquant a renommé helper.jsp en usage.jsp, vraisemblablement pour éviter la détection basée sur des noms de fichiers connus.

Une fois le webshell en place, les attaquants l’activent via des requêtes GET pour exécuter des commandes à distance. Les activités de post-exploitation observées sont variées.

Déploiement de malware

Les attaquants utilisent les webshells pour télécharger et exécuter certaines charges utiles. Le CERT-SysDream a observé l’utilisation de la commande certutil -urlcache -split -f (un outil Windows légitime souvent utilisé à des fins malveillantes) pour télécharger et tenter d’exécuter XMRig, un mineur de cryptomonnaie. Des exemples de commandes wget et curl pour télécharger des fichiers depuis des URL contrôlées par l’attaquant (hébergées sur AWS S3, Alibaba Cloud OSS, ou d’autres domaines/IP) ont été observés par Red Canary, visant à déployer KrustyLoader, XMRig, et d’autres webshells.

Obfuscation

Des commandes de post-exploitation ont été observées utilisant l’encodage Base64 pour masquer leur contenu et échapper à une surveillance basique.

Reconnaissance

L’usage de « whoami », net group « domain computers » /domain, et net user /domain ont été exécutées via les webshells pour collecter des informations sur le système compromis et le réseau, pour réaliser du mouvement latéral ainsi que l’identification de comptes privilégiés.

Exploitation combinée

Les attaques observées en mars 2025 ont souvent combiné l’exploitation de CVE-2025-31324 (manque d’authentification) avec une autre vulnérabilité critique, CVE-2025-42999 (désérialisation insecure, CVSS 9.1), également dans le composant Metadata Uploader du Visual Composer. Cette combinaison permettait aux attaquants d’exécuter des commandes arbitraires à distance sans aucune forme de privilège sur le système. Depuis, la note de sécurité SAP n° 3604119 vient corriger la vulnérabilité CVE-2025-42999, supprimant ainsi un risque résiduel qui subsistait après l’application du correctif CVE-2025-31324, également corrigé avec la note de sécurité SAP n° 3594142.

Chaîne d’exploitation de la CVE 2025-31324 (Source : OP Innovate)

Acteurs de la menace impliqués

Les analyses des activités d’exploitation de CVE-2025-31324 révèlent l’implication de multiples acteurs de la menace, signe de l’attrait de cette vulnérabilité critique et largement déployée. Les sources identifient spécifiquement plusieurs groupes :

Acteurs liés à la Chine

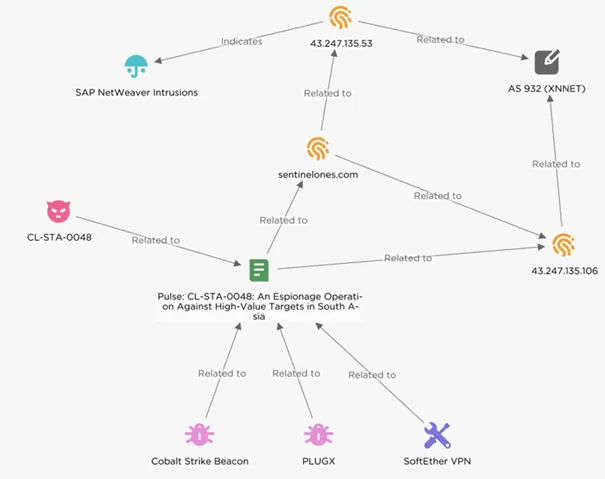

Plusieurs groupes alignés sur les intérêts chinois ont été observés exploitant activement cette faille. Les chercheurs de Mandiant, ont évalué « avec une grande confiance » que certaines intrusions observées sont liées à des unités de cyber-espionnage chinoises, notamment UNC5221, UNC5174, et CL-STA-004858. Ces groupes sont associés au Ministère de la Sécurité de l’État (MSS) de Chine ou à des entités privées affiliées. Un acteur non catégorisé lié à la Chine mène également une campagne d’analyse et d’exploitation généralisée, ayant compromis et backdooré au moins 581 instances SAP NetWeaver avec des webshells. Le groupe Chaya_004, un autre acteur lié à la Chine, a été attribué à l’exploitation de CVE-2025-31324 pour déployer le reverse shell Go SuperShell.

Cartographie des liens entre les acteurs soutenue par l’Etat chinois et l’exploitation de la CVE-2025-31324 (Source : blog.eclecticiq.com)

Autres acteurs criminels

L’activité de déploiement de mineurs de cryptomonnaie comme XMRig36 indique également l’implication d’acteurs motivés par le gain financier via le cryptojacking. La discussion du PoC sur les forums criminels suggère une diffusion plus large de la capacité d’exploitation au-delà des groupes hautement sophistiqués.

L’intérêt de ces acteurs, y compris les groupes étatiques et les criminels, pour une vulnérabilité dans un système d’entreprise comme SAP NetWeaver souligne la valeur stratégique de ces plateformes pour les attaquants.

Systèmes affectés et impact

La vulnérabilité CVE-2025-31324 affecte toutes les versions et tous les packs de services de SAP NetWeaver 7.xx, spécifiquement le composant Visual Composer development server VCFRAMEWORK 7.50 sans le dernier correctif de sécurité. Il est important de noter que Visual Composer n’est pas installé par défaut, mais il est largement activé car il était un outil central pour le développement d’applications dans les environnements SAP.

Nous l’avons observé, les conséquences potentielles de l’exploitation de cette vulnérabilité incluent :

- L’exécution de commandes arbitraires : les attaquants peuvent exécuter des commandes système avec les privilèges du processus SAP NetWeaver, leur donnant un contrôle étendu.

- Le déploiement de backdoors et de webshells : permet un accès persistant pour les attaquants, même après un redémarrage du système.

- Une installation de malwares : les systèmes compromis peuvent être utilisés pour le cryptojacking (mineurs XMRig), servir de point de départ pour des rançongiciels (PipeMagic lié à RansomEXX), ou pour déployer d’autres types de charges utiles malveillantes.

- Le vol de données sensibles : les systèmes SAP gèrent des données critiques (RH, finance, chaîne d’approvisionnement). La compromission peut entraîner des violations de données massives.

- Du mouvement latéral : un système SAP compromis, souvent situé au cœur d’un réseau d’entreprise, peut servir de pivot pour des attaques ultérieures sur d’autres systèmes internes.

- Une interruption des opérations commerciales : la perturbation ou le sabotage des systèmes SAP peut paralyser les fonctions commerciales vitales.

Les sources soulignent que les cibles principales de ces attaques sont les entreprises, les agences gouvernementales et les industries critiques, en particulier les entreprises manufacturières, qui dépendent fortement des systèmes SAP pour leurs opérations.

Détection et mesures d’atténuation

Face à l’exploitation active de cette vulnérabilité critique, SAP a publié un bulletin de sécurité (Note SAP 3594142) et un correctif d’urgence pour CVE-2025-31324 le 24 avril 2025. SAP a également publié un correctif pour la vulnérabilité connexe CVE-2025-42999 (Note SAP 3604119) le 13 mai 2025.

Il est crucial de comprendre que l’application des correctifs ne résout pas les compromissions qui auraient pu se produire avant le patch. Par conséquent, l’application du correctif doit être suivie d’une investigation approfondie pour détecter une éventuelle compromission préexistante.

Pour la détection d’une éventuelle compromission, plusieurs actions sont conseillées :

Examiner le système de fichiers

Rechercher la présence de fichiers suspects avec les extensions .jsp, .java ou .class dans les répertoires suivants :

- C:\usr\sap\<SID>\<InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\root (ou le chemin correspondant sur Linux).

- C:\usr\sap\<SID>\<InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\work.

- C:\usr\sap\<SID>\<InstanceID>\j2ee\cluster\apps\sap.com\irj\servlet_jsp\irj\work\sync.

- Des fichiers comme helper.jsp, cache.jsp, ou des noms aléatoires de 8 caractères, ainsi que d’autres noms de fichiers malveillants listés dans les indicateurs, devraient être recherchés.

Analyser les journaux du serveur web

Rechercher des accès inhabituels au point d’extrémité /developmentserver/metadatauploader via des requêtes POST avec un code HTTP 200 en l’absence d’authentification. Rechercher également des accès aux URL typiques de webshells, comme /irj/helper.jsp, /irj/cache.jsp, ou des URLs avec des noms de fichiers aléatoires sous /irj/.

Surveiller l’activité du système hôte

Rechercher des processus suspects, en particulier ceux exécutant des outils système légitimes (Living Off the Land binaries – LOLBins) d’une manière inhabituelle, comme l’utilisation de certutil avec l’option -urlcache pour télécharger des fichiers externes. Surveiller l’exécution de commandes de reconnaissance (whoami, net group, net user) et l’utilisation d’outils comme wget, curl, bash, powershell. Des règles de détection peuvent être mises en place pour identifier ces comportements.

Indicateurs de compromission (IoCs)

| Adresses IP | 5.161.153[.]112

23.95.123[.]5:666 |

| Domaines |

|

| URLs |

|

| Noms de fichiers malveillants |

|