Comment rapidement trouver des panels de malware (C2) ?

Un c2 (commande et contrôle) est un serveur auquel des programmes malveillants (malwares) sur des machines infectées se connectent pour recevoir des instructions. Par exemple, un attaquant peut envoyer des commandes à des ordinateurs infectés pour lancer des attaques, voler des données, ou encore installer plus de logiciels malveillants.

Dans le cadre de cet article, nous chercherons un « panel c2 », c’est-à-dire l’interface ou le tableau de bord qui permet à l’attaquant de gérer tout ce réseau d’ordinateurs infectés. À travers ce « panel », il peut voir quelles machines sont infectées, envoyer des commandes à ces machines, surveiller leurs actions ou tout simplement disposer des moyens de son infrastructure.

Par Julien D.

Pour commencer à chercher un panel c2 malveillant, il nous faut un point de départ. Pour cela, il est intéressant de partir de l’existant, et de pivoter sur des indicateurs déjà connus, mais assez frais pour en trouver de nouveaux.

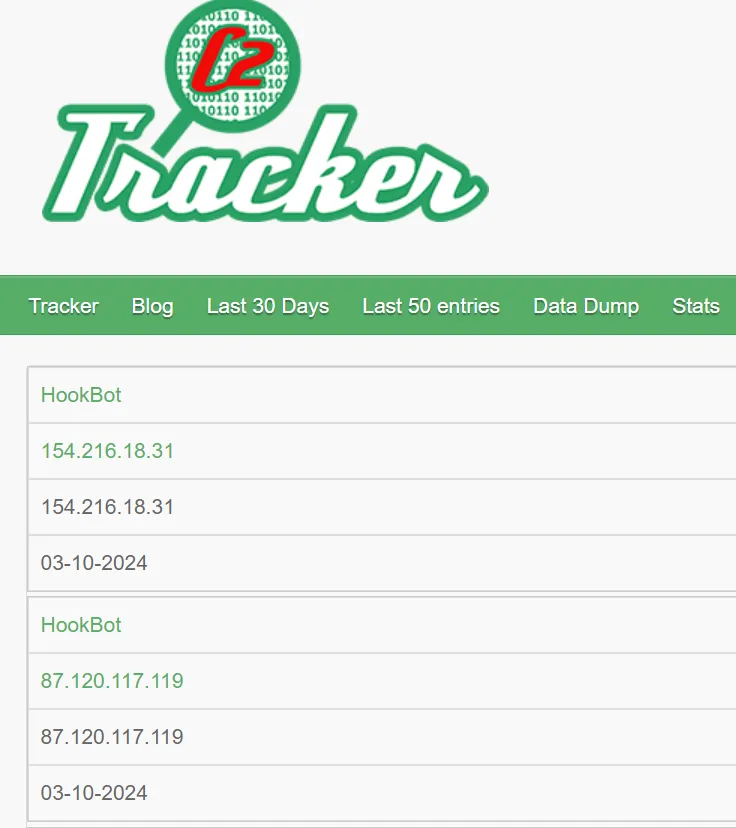

Notre recherche débutera depuis le site ViriBack C2 Tracker, une plateforme gratuite qui recense de nombreux panels C2. La page web sur laquelle nous cherchons peut être consultée ici.

Afin de pivoter autour d’une infrastructure d’un acteur malveillant, et, comme le mot l’indique, trouver des « pivots », il est intéressant de partir d’au moins deux indicateurs relatifs à la même menace.

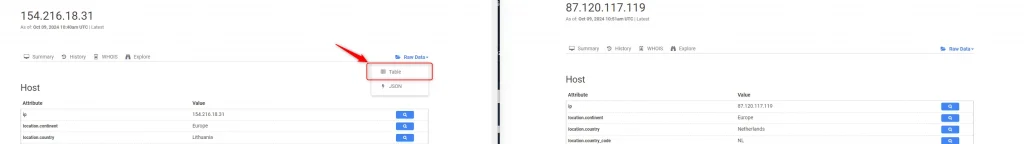

Nous choisissons pour l’exercice deux IPs liés à HookBot (un malware mobile) et déposés sur le site la même journée, en supposant qu’il s’agisse de la même campagne.

Les IPs de départ sont donc 154[.]216[.]18[.]31 et 87[.]120[.]117[.]119.

Nous utiliserons l’outil Censys.io pour la suite. Il permet de découvrir, surveiller ou analyser des appareils accessibles et/ou visibles depuis internet.

Nous analyserons nos IPs sur deux onglets différents pour plus de clarté, et nous nous rendrons dans la partie « Table » de Censys, sur chacune des deux.

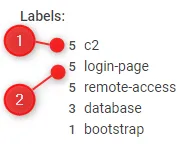

En descendant dans la page, nous constatons que Censys a déjà tagué des labels pour ces deux IPs : « c2 » et « Remote-acess ». Ce sont des points de correspondance d’intérêt de ces deux IPs.

![]()

Nous gardons cela de côté, et continuons à chercher des similarités.

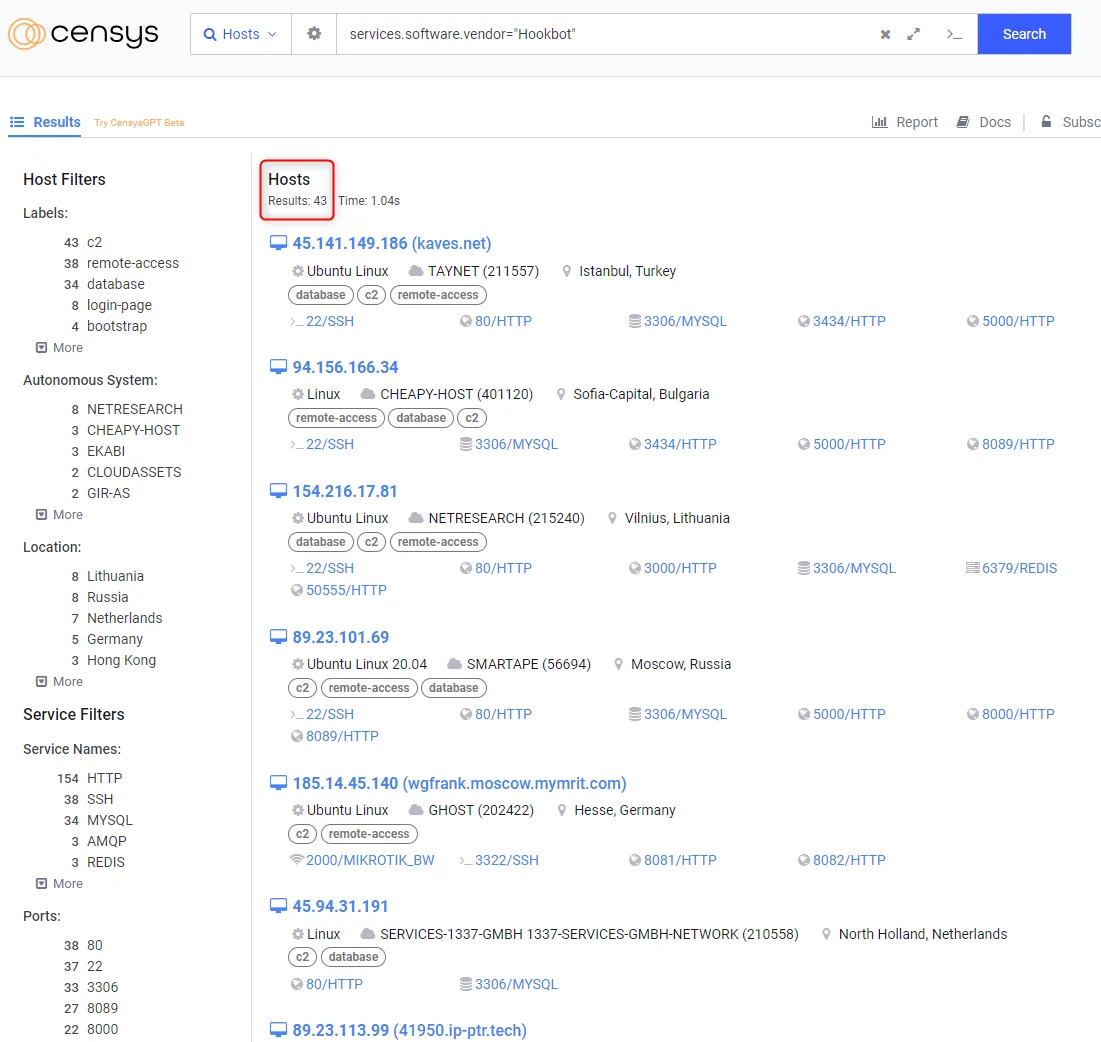

Nous décidons de chercher (ctrl+f) le simple mot « hookbot » pour les deux adresses, et trouvons rapidement une correspondance.

Un simple clic sur le favicon (loupe bleue à droite qui permet d’effectuer une rapide recherche) du « vendor ». Ainsi, la recherche (services.software.vendor= »Hookbot ») nous fournit 43 résultats :

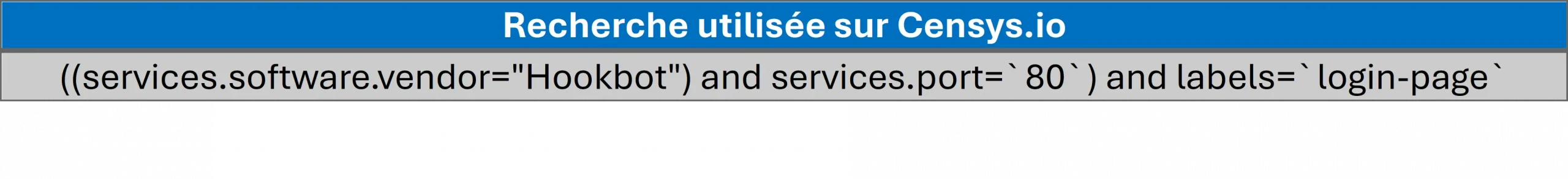

Nous décidons de réduire davantage notre scope en filtrant par les Labels proposés par Censys et situés en haut à gauche. Nous choisissons de filtrer sur le port 80 (services.port=`80`) ainsi que sur les pages de login, l’objet même de notre recherche. (labels=`login-page`).

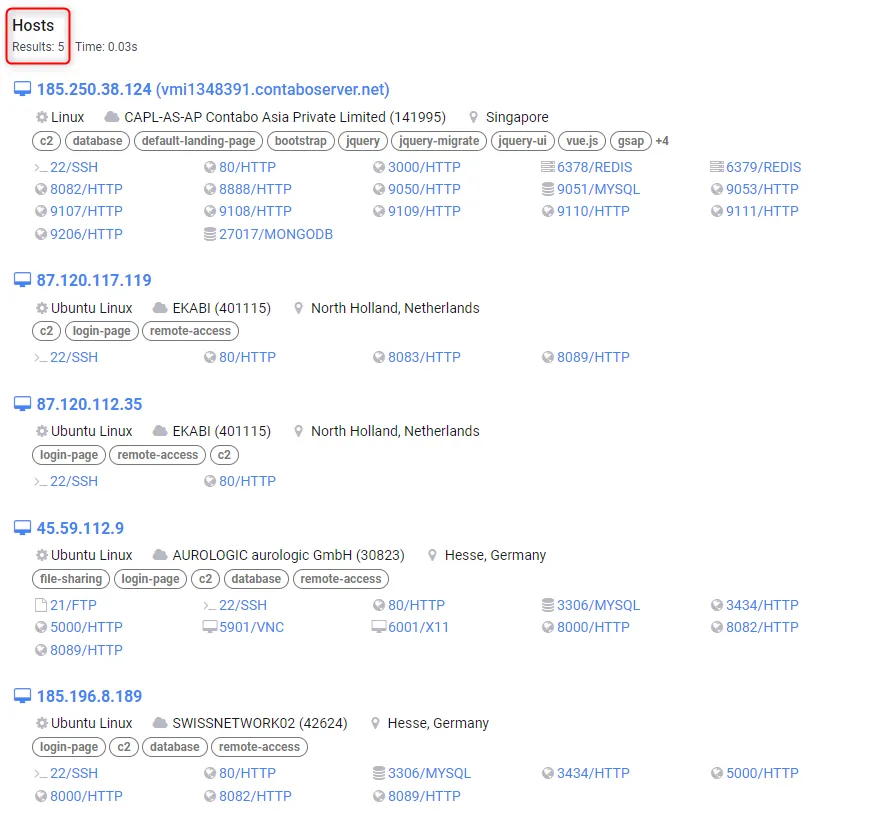

Nous réussissons à réduire nos correspondances à 5 résultats, ce qui semble convenable.

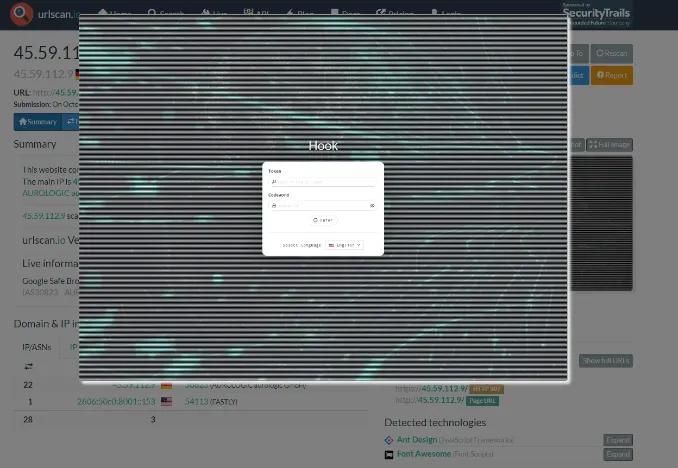

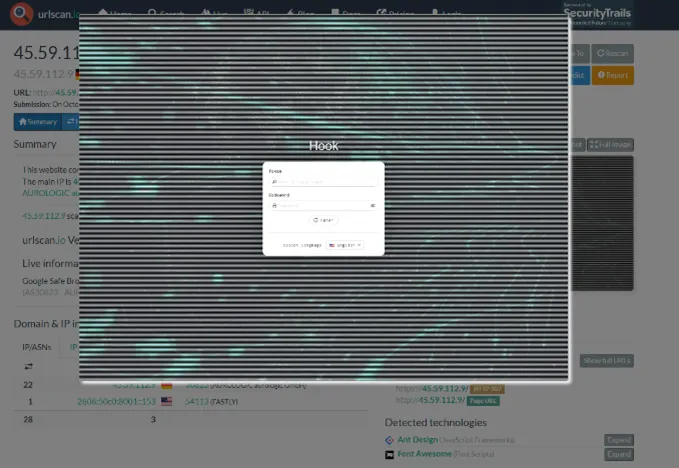

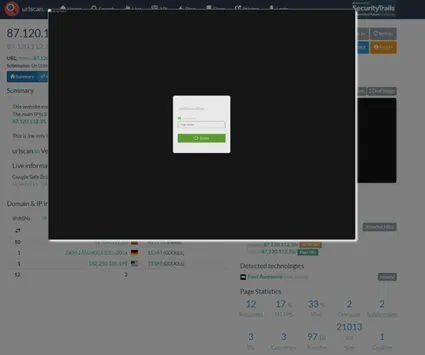

Nous nous rendons ensuite sur « Urlscan », un moteur de recherche gratuit en ligne, afin de vérifier nos résultats. Sur les 5 résultats trouvés, 2 sont des panels c2 HookBot actifs au moment de la recherche (09/10/2024). Les autres le sont, ou l’ont certainement été, mais sont inaccessibles à ce moment-là de notre enquête.

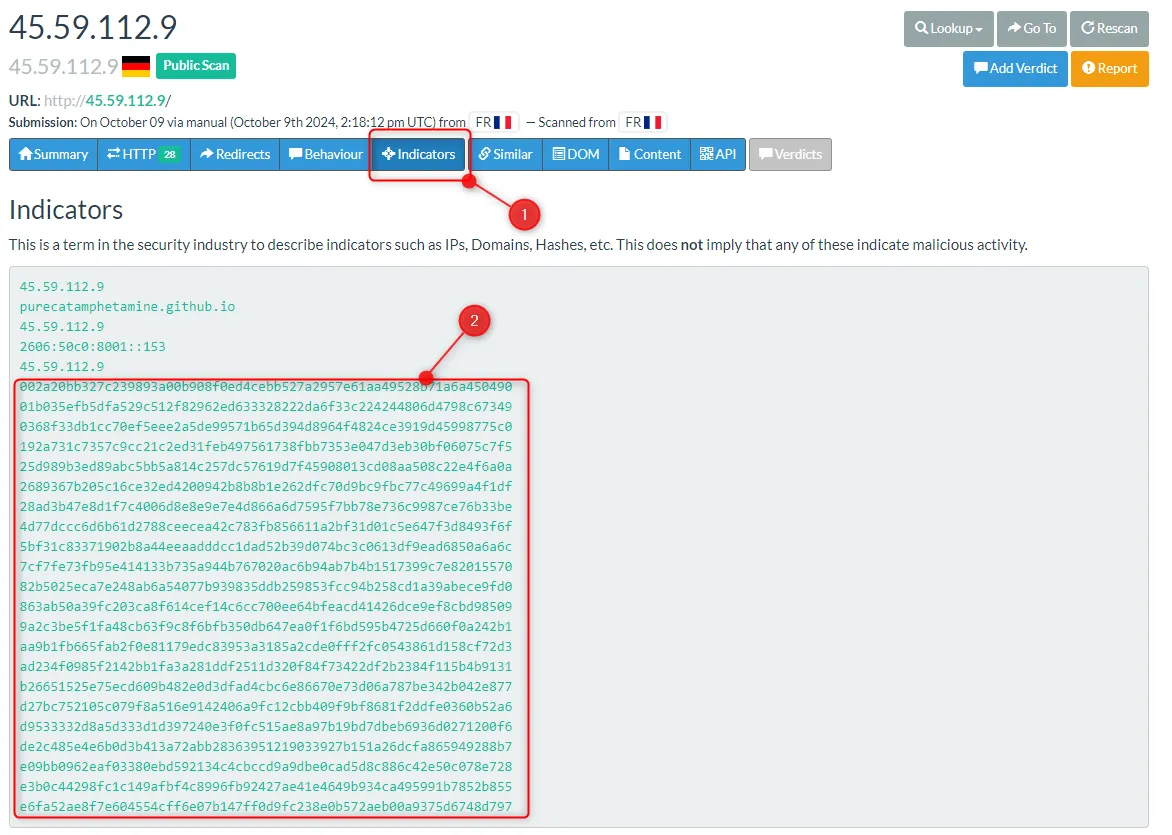

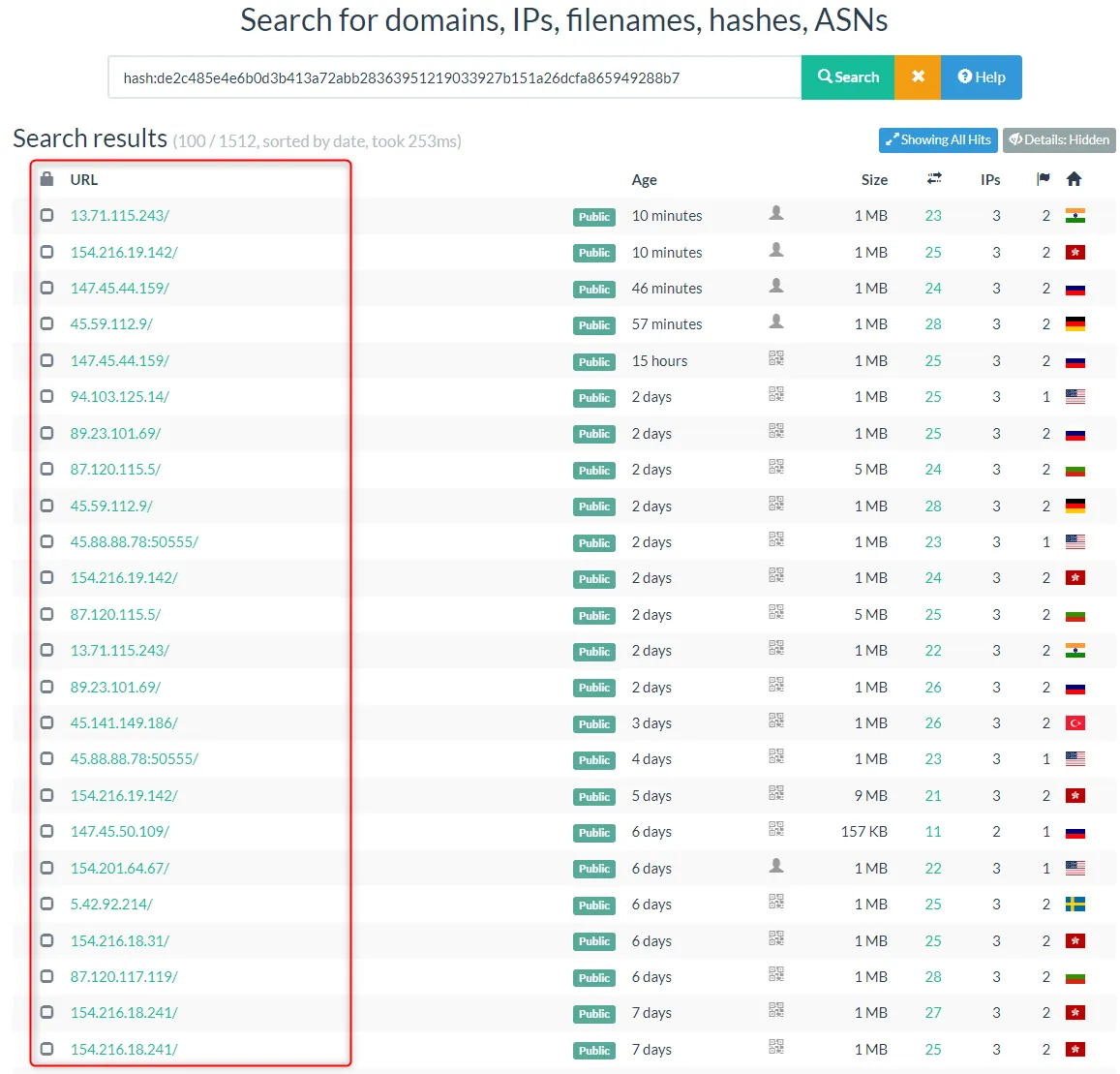

Nous avons alors deux résultats probants, mais pouvons continuer nos recherches sur « Urlscan » pour trouver de nouveaux panels c2. Pour cela nous utilisons l’une des nouvelles IPs trouvées, et nous rendons dans « Indicators » (1). À partir de là, nous ouvrons chaque hash dans une nouvelle fenêtre et vérifions manuellement les nouvelles IPs et/ou domaines que nous observons (2).

Exemple pour l’un des hashs :

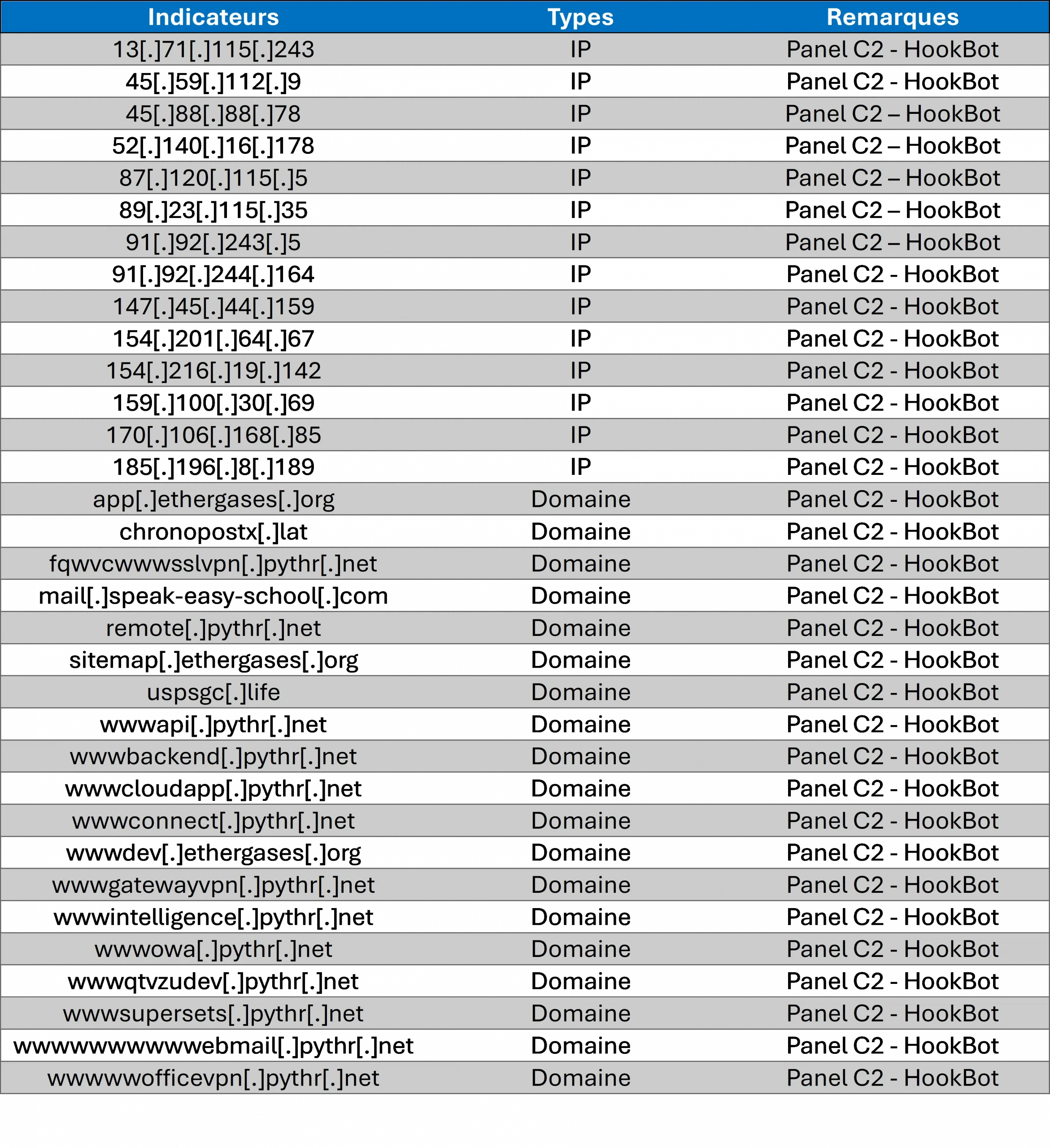

Après quelques rapides recherches, nous trouvons plusieurs autres indicateurs : IPs et noms de domaines, dont voici la liste :

Liste des indicateurs :

Merci pour votre lecture !

Pour en savoir plus sur notre expertise en cyber-intelligence et la manière dont nous renforçons la détection des menaces, découvrez notre savoir-faire sur notre site → https://sysdream.com/offre/cert-reponse-a-incident-de-securite/#cti

Contactez-nous